Современные облачные сервисы предлагают компаниям высокую доступность, гибкость, масштабируемость, простоту и скорость запуска. А еще — безопасность при обработке персональных данных (ПД). Однако практика показывает, что у компаний не всегда получается оптимизировать защиту такой информации.

С чего начать

Сферу обработки и защиты персональных данных регулируют федеральный закон №152, подзаконные нормативно-правовые и методические документы. Поэтапное выполнение их требований и рекомендаций позволяет выстроить адекватную систему управления информационной безопасностью.

Прежде всего необходимо проанализировать, какие данные и в каком объеме обрабатывает ваш сервис. Особое внимание здесь стоит уделить персональным данным.

Следующий шаг — определить основные внешние и внутренние условия, особенности работы сервиса и решаемые задачи. К внешним условиям относятся ожидания и потребности пользователей и партнеров, применимые требования законодательства и т. д. К внутренним — например, стратегия развития сервиса. Особенности — то, что отличает его от других продуктов: стек технологий, архитектура и прочее.

Анализ поможет вам сформулировать два ключевых показателя.

- Уровень защищенности персональных данных. Определяется в соответствии с требованиями к защите персональных данных, которые изложены в постановлении правительства №1119. Подробности описаны в Академии Selectel.

- Угрозы безопасности персональных данных и их вероятные источники. Определяются в соответствии с методикой оценки угроз безопасности информации.

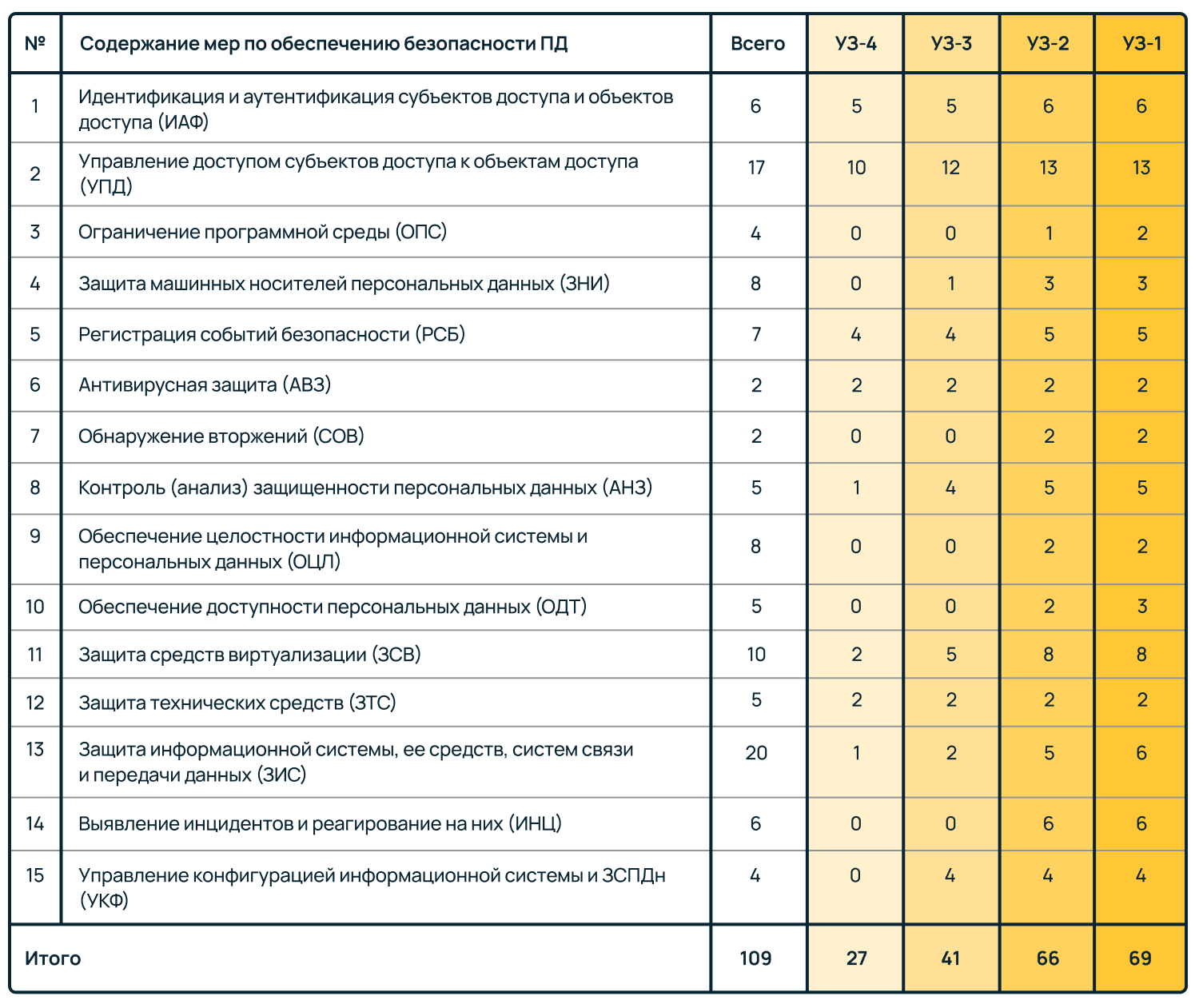

Теперь необходимо сформировать набор правовых, организационных и технических мер по обеспечению безопасности персональных данных. Всего таких мер 109, они объединены в 15 групп — подробное описание можно найти в приказе ФСТЭК России №21.

Базовый набор мер безопасности формируется в зависимости от уровня защищенности персональных данных. Для четвертого (минимального) уровня их всего 27, а для первого (максимального) — 69.

Впрочем, состав мер может меняться. Если в ИС нет определенных технологий и процессов, связанные с ними меры могут быть исключены. И наоборот: если для системы актуальны определенные угрозы безопасности, для их нейтрализации могут быть добавлены дополнительные меры.

Группы мер по обеспечению безопасности персональных данных:

Все эти меры нужны, чтобы исключить любые несанкционированные действия с персональными данными. К таковым можно отнести случайное или умышленное уничтожение, изменение, блокирование, копирование, распространение , не связанные нормальной обработкой данных. При этом важно понимать, что защита ПД — ответственность компании-оператора. Другими словами, кто собирает персональные данные, тот и отвечает за их безопасность.

В то же время провайдер IT-услуг может обеспечить соблюдение части этих мер. Что именно можно поручить Selectel и как лучше организовать все процессы, разберем ниже.

Кто участвует в реализации мер безопасности

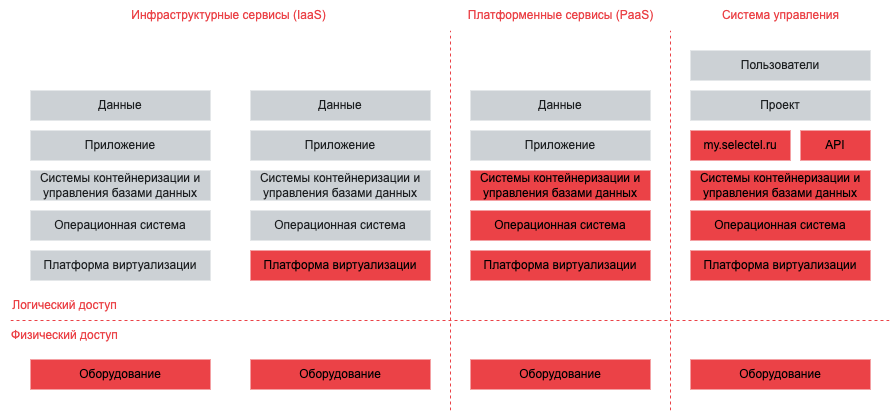

Безопасность персональных данных в облачной инфраструктуре обеспечивают оператор персональных данных и провайдер IT-инфраструктуры. Границы зон ответственности могут сдвигаться в ту или иную сторону. Это зависит от модели предоставления облачных сервисов (инфраструктурных или платформенных) и особенностей реализации конкретных мер безопасности.

Например, практически все правовые и организационные меры безопасности оператор реализует самостоятельно. Он делает это на основе организационно-распорядительной документации, которая:

- распределяет среди сотрудников оператора обязанности и ответственность за сопровождение сервиса и обеспечение его безопасности,

- детально описывает процессы и единые правила использования средств безопасности.

Все организационные меры по защите технических средств для любого уровня защищенности ПД полностью реализованы на стороне Selectel. Только сотрудники провайдера имеют физический доступ к оборудованию в дата-центрах. То есть базовый набор мер безопасности, реализуемых оператором, сокращается за счет разделения зон ответственности.

Оператор ПД и IT-провайдер реализуют технические меры безопасности на разных технологических уровнях. При этом оператор может использовать функции и специализированные сервисы Selectel.

Здесь важно понимать: часть работы остается за оператором. Например, можно поручить провайдеру организацию инфраструктуры для идентификации и аутентификации пользователей. Но задачу разграничения доступов придется решать самому оператору.

Что оператору ПД стоит сделать на своей стороне

Ниже рассмотрим шаги, которые вам нужно сделать, чтобы легко выполнить требования 152-ФЗ.

Идентификация, аутентификация и управление доступом

В системном и прикладном ПО, а также специализированных средствах защиты информации есть встроенные механизмы безопасности в части идентификации, аутентификации и контроля доступа. Из-за этого иногда думают, что оператору персональных данных достаточно использовать только их. Не менее важен контроль доступа на уровне панели управления и программного интерфейса API.

Базовый сервис Identity and Access Management (IAM) — ролевая модель, которая позволяет создавать, изменять и удалять учетные записи, а также контролировать их доступ к управлению ресурсами. Федеративный доступ дает возможность использовать в качестве источника данных о пользователях собственную систему управления – Identity Provider: Keycloak, ADFS и другие SAML-совместимые системы. Благодаря этому можно обойтись без дополнительной аутентификации в панели управления. Достаточно технологии единого входа – Single Sign-On (SSO).

В дополнение к IAM можно ограничить доступ к панели управления и API на уровне сети передачи данных: по IP-адресу или подсети. Подробнее это описано в документации Selectel.

По умолчанию при входе в панель управления включена двухфакторная аутентификация. Мы рекомендуем не отключать ее, а также связываться с техподдержкой Selectel при любом подозрении на компрометацию учетной записи. Вход в панель управления с неизвестного IP-адреса будет зафиксирован в журнале авторизаций, а администратор аккаунта получит уведомление по электронной почте. В то же время компрометация может быть неявной. Например, если у третьих лиц есть неконтролируемый доступ к данным аккаунта.

Файрвол в облачной платформе и выделенном оборудовании позволяет контролировать доступ к сетевым сервисам из интернета и в приватных сетях. С его помощью можно реализовать:

- фильтрацию IPv4-трафика для приватной подсети,

- открытие и закрытие определенных портов или их диапазонов,

- разрешение и запрет доступа с указанных IP-адресов или из подсетей с учетом состояния сетевых соединений.

Бывают и более сложные сценарии защиты сетевых сервисов. Например, обнаружение и предотвращение сетевых атак. Для их реализации вы можете арендовать межсетевой экран. А для защиты веб-сервисов от атак на прикладном уровне (L7) воспользуйтесь сервисом Web Application Firewall (WAF).

Чтобы было удобно ориентироваться в сервисах Selectel, связанных с идентификацией и аутентификацией учетных записей, мы собрали таблицу.

| Условное обозначение | Содержание мер по обеспечению безопасности персональных данных | Сервисы Selectel, которые помогают реализовать меры |

| ИАФ.1 | Идентификация и аутентификация пользователей, являющихся работниками оператора | IAM (все сервисы) |

| ИАФ.3 | Управление идентификаторами, в том числе создание, присвоение, уничтожение идентификаторов | IAM (все сервисы) |

| ИАФ.4 | Управление средствами аутентификации, в том числе хранение, выдача, инициализация, блокирование средств аутентификации и принятие мер в случае утраты и (или) компрометации средств аутентификации | IAM (все сервисы) |

| ИАФ.6 | Идентификация и аутентификация пользователей, не являющихся работниками оператора (внешних пользователей) | IAM (все сервисы) |

| УПД.1 | Управление (заведение, активация, блокирование и уничтожение) учетными записями пользователей, в том числе внешних пользователей | IAM (все сервисы) |

| УПД.2 | Реализация необходимых методов (дискреционный, мандатный, ролевой или иной метод), типов (чтение, запись, выполнение или иной тип) и правил разграничения доступа | IAM (все сервисы) |

| УПД.3 | Управление (фильтрация, маршрутизация, контроль соединений, однонаправленная передача и иные способы управления) информационными потоками между устройствами, сегментами информационной системы, а также между информационными системами | Облачный файрвол (облачная платформа), базовый файрвол (серверы и оборудование), WAF |

| СОВ.1 | Обнаружение вторжений | Межсетевые экраны (серверы и оборудование) |

| СОВ.2 | Обновление базы решающих правил | Межсетевые экраны (серверы и оборудование) |

| ЗСВ.1 | Идентификация и аутентификация субъектов доступа и объектов доступа в виртуальной инфраструктуре, в том числе администраторов управления средствами виртуализации | IAM (все сервисы) |

| ЗСВ.2 | Управление доступом субъектов доступа к объектам доступа в виртуальной инфраструктуре, в том числе внутри виртуальных машин | IAM (все сервисы) |

| ЗСВ.10 | Разбиение виртуальной инфраструктуры на сегменты (сегментирование виртуальной инфраструктуры) для обработки персональных данных отдельным пользователем и (или) группой пользователей | Облачный файрвол (облачная платформа), межсетевые экраны (серверы и оборудование) |

| ЗИС.17 | Разбиение информационной системы на сегменты (сегментирование информационной системы) и обеспечение защиты периметров сегментов информационной системы | Облачный файрвол (облачная платформа), базовый файрвол (серверы и оборудование), межсетевые экраны (серверы и оборудование) |

Обеспечение доступности

Доступность сервиса подразумевает, прежде всего, отказоустойчивость. Ее можно обеспечить с помощью резервирования компонентов в разных регионах и зонах доступности. Организовать доступ к этим компонентам из интернета и распределить нагрузку между ними поможет отказоустойчивый балансировщик нагрузки. Он же обеспечивает защиту от DDoS-атак для всего входящего трафика на уровнях L3 и L4.

Резервные копии (бэкапы) выделенных и облачных серверов обеспечивают защиту от потери данных и быстрое восстановление работы сервиса. А при использовании облачных баз данных резервное копирование ресурсов выполняется автоматически.

Ниже таблица, которая поможет разобраться в сервисах Selectel для обеспечения доступности сервисов и защиты средств виртуализации.

| Условное обозначение | Содержание мер по обеспечению безопасности персональных данных | Сервисы Selectel, которые помогают реализовать меры |

| ОДТ.2 | Резервирование технических средств, программного обеспечения, каналов передачи информации, средств обеспечения функционирования информационной системы | Отказоустойчивый балансировщик нагрузки (сетевые сервисы) |

| ОДТ.4 | Периодическое резервное копирование персональных данных на резервные машинные носители персональных данных | Резервное копирование в облаке, резервное копирование как услуга (серверы и оборудование) |

| ОДТ.5 | Обеспечение возможности восстановления персональных данных с резервных машинных носителей персональных данных (резервных копий) в течение установленного временного интервала | Резервное копирование в облаке, резервное копирование как услуга (серверы и оборудование) |

| ЗСВ.8 | Резервное копирование данных, резервирование технических средств, программного обеспечения виртуальной инфраструктуры, а также каналов связи внутри виртуальной инфраструктуры | Резервное копирование в облаке, резервное копирование как услуга (серверы и оборудование) |

Контроль конфигураций

Для контроля изменений в конфигурации компонентов можно использовать сервис мониторинга открытых портов. Он периодически сканирует диапазон сетевых адресов вашего проекта. При обнаружении новых открытых TCP-портов, которые не были помечены как доверенные, сервис уведомляет администратора аккаунта. Это делается по электронной почте или в Telegram. Так можно своевременно обнаружить подозрительную активность или ошибки, допущенные администратором при конфигурировании сетевых служб и файрвола.

Сервис мониторинга открытых портов Selectel помогает реализовать две меры безопасности:

- контроль работоспособности, параметров настройки и правильности функционирования программного обеспечения и средств защиты информации,

- защита архивных файлов, параметров настройки средств защиты информации и программного обеспечения и иных данных, не подлежащих изменению в процессе обработки персональных данных.

Автоматизация управления ресурсами

Автоматизация управления ресурсами в больших проектах снижает влияние человеческого фактора на безопасность сервиса. Такие ошибки могут возникнуть, например, при конфигурировании ресурсов. К тому же, автоматизация позволяет без лишних действий документировать изменения конфигурации. А это уже реализация мер группы УКФ (управление конфигурацией информационной системы и системы защиты персональных данных).

Для управления конфигурациями ресурсов есть подход «инфраструктура как код» (Infrastructure as Code, IaC). Он заключается в том, что все вычислительные ресурсы и изменения в них описываются кодом. Так можно исключить много ручных операций и настроек, как следствие — минимизировать риски ошибок. К тому же, подход позволяет описывать и применять эталонные конфигурации ресурсов с учетом требований безопасности.

Конфигурирование базовых параметров безопасности при создании виртуальных машин в панели управления можно упростить. Для этого есть механизм задания пользовательских параметров (поле User Data). Он позволяет либо автоматически выполнить заданный набор действий с помощью bash-скрипта, либо задать параметры конфигурации отдельных сервисов с помощью механизма cloud-init.

С помощью User Data можно, например, автоматически настроить параметры sshd еще до запуска виртуальной машины. К этим параметрам относятся:

- отключение возможности входа пользователя root,

- отключение аутентификации по паролю,

- добавление публичного ключа администратора в файл authorized_keys и т. д.

API Selectel в сочетании с Terraform, а также User Data в облачной платформе помогают реализовать две меры безопасности:

- управление изменениями конфигурации информационной системы и системы защиты персональных данных,

- документирование информации (данных) об изменениях в конфигурации информационной системы и системы защиты персональных данных.

Таким образом, конфигурирование ресурсов помогает оператору персональных данных реализовать часть мер безопасности в своей зоне ответственности еще на этапе создания виртуальных машин.

Резюме по мерам безопасности

При использовании инфраструктурных сервисов (IaaS) оператор ПД реализует меры безопасности на уровне операционной системы и приложения. При использовании платформенных сервисов (PaaS) – только на уровне приложения.

Реализация следующих технических мер безопасности остается в зоне ответственности оператора ПД.

- Идентификация и аутентификация субъектов и объектов доступа: управление персонифицированными учетными записями пользователей и их аутентификацию при попытках доступа к системе.

- Управление доступом: назначение пользователям прав доступа, ограничение количества попыток и способов входа в систему и т. д.

- Регистрация событий безопасности: настройка правил регистрации событий, сроков их хранения, доступа к файлам журналов и т. д. К событиям безопасности относятся, например, попытки доступа к системе, добавление и удаление учетных записей, изменение конфигураций, установка программных компонентов, доступ к файлам с конфиденциальной информацией, использование служебных утилит и т. д.

- Антивирусная защита.

- Обнаружение и предотвращение вторжений с использованием хостовых систем или путем интеграции в инфраструктуру (только для IaaS) специальных средств защиты уровня сети.

- Контроль и анализ защищенности персональных данных: использование сканеров безопасности или механизмов поиска уязвимостей.

- Обеспечение целостности информационной системы и персональных данных.

- Защита информационной системы, ее средств, систем связи и передачи данных на основе безопасных сетевых протоколов (HTTPS, SSH).

Что дальше

После реализации мер безопасности необходимо оценить их эффективность. Такую оценку оператор ПД может провести самостоятельно или привлечь компанию-подрядчика. Обязательное требование для такой компании — наличие лицензии ФСТЭК России на деятельность по технической защите конфиденциальной информации.

Оценка эффективности может проводиться и в форме аттестации. Ее выполняет аккредитованная организация в соответствии с порядком, установленным ФСТЭК. В этом случае оператор должен применять средства защиты информации, имеющие сертификаты соответствия требованиям безопасности ФСТЭК или ФСБ. Аттестация обязательна только для государственных информационных систем. В иных случаях — по усмотрению оператора.

Однако иногда операторы все же должны провести аттестацию своей системы. Это может требоваться для выполнения условий договоров или подключения к некоторым государственным системам. К таким операторам часто относятся медицинские организации, разработчики B2G-сервисов, финансовые и страховые компании.

Selectel предоставляет по подписке средства защиты от несанкционированного доступа на уровне выделенных или виртуальных серверов, а также модули доверенной загрузки и средства антивирусной защиты.

Для безопасного сетевого взаимодействия со своими ресурсами вы можете использовать ГОСТ VPN. Услуга включает сертифицированные криптографические средства защиты.

Эффективность мер безопасности в Selectel подтверждается результатами самостоятельной оценки эффективности или аттестатом соответствия требованиям безопасности.