Информационная безопасность: виды, угрозы, средства защиты данных

В статье разбираем, какие данные должны быть защищены, на каких принципах строится обеспечение ИБ, какие существуют концепции информационной безопасности, основные угрозы и средства защиты.

Что такое информационная безопасность

Информационная безопасность — это область IT, посвященная конфиденциальности, целостности и доступности данных и их защите от различных угроз. ИБ включает технологии, стандарты, процессы и практики, направленные на обеспечение безопасности информации в корпоративных структурах.

Основная цель ИБ — обеспечить защиту от любого несанкционированного доступа, утечек и изменения данных. Это достигается применением различных технических, программных, аппаратных и организационных мер, призванных предупреждать, а также своевременно обнаруживать и реагировать на кибератаки.

Информационная безопасность также направлена на обеспечение соблюдения законодательства и требований регуляторов, защиту репутации компании и обеспечение непрерывности бизнес-процессов.

Принципы информационной безопасности

Информационная безопасность строится на трех ключевых принципах. Именно они являются основой для разработки защитных систем и формируют базу для различных технических и процессуальных мер по обеспечению безопасности информации.

Конфиденциальность

Этот принцип направлен на обеспечение защиты тайны информации от несанкционированного доступа. Конфиденциальная информация должна быть доступна только лицам, которым она необходима для выполнения своих обязанностей, и не должна быть открыта для посторонних.

Целостность

Принцип целостности информации направлен на обеспечение защиты от изменений или утраты. Это означает, что данные должны быть защищены от любых видов несанкционированных изменений: внесения ошибочных данных, умышленного искажения и т. д.

Доступность

Принцип доступности информации предполагает обеспечение доступа для авторизованных пользователей. Информация должна быть доступна для использования и обработки в нужном объеме и в то время, когда это необходимо.

Виды информации и необходимость ее защиты

Информация бывает конфиденциальной и общедоступной. На первый взгляд кажется, что общедоступная информация в защите не нуждается. Однако обратимся к предыдущей главе. Да, нам не нужно беспокоиться о конфиденциальности общедоступной информации, поскольку это то, что и так известно всем. Но принцип целостности никто не отменял, и подмена общедоступной информации может доставить не меньше проблем, чем утечка конфиденциальной. Представьте, например, что злоумышленники подменили платежные данные крупного маркетплейса.

Сама же конфиденциальная информация тоже может быть различной:

- Персональные данные. Это личные данные людей, включая их фамилию, имя и отчество, данные паспорта, телефонные номера.

- Государственная тайна. Наиболее секретная информация, включающая военно-промышленные, экономические, дипломатические и другие ценные данные о стране. Примеры: результаты научных исследований, имеющих государственное значение, дипломатические сведения.

- Служебная тайна. Информация, необходимая для полноценной работы организации. Пример: информация, которой владеют адвокаты при ведении дел или данные, получаемые налоговой инспекцией.

- Коммерческая тайна. Внутренняя информация предприятия, от неразглашения которой во многом зависит успешность бизнеса. Пример: документация по перспективной технологии, которую смогли внедрить на предприятии.

- Профессиональная тайна. Персональные данные клиентов, которые должны беречь юристы, врачи, образовательные учреждения. Примеры: диагноз пациента, содержимое завещания.

Риски низкой безопасности информационных систем

Ненадежная система ИБ несет заказчику серьезные риски. Наиболее вероятные из них разберем ниже.

Утечки

Недостаточная защита может стать причиной утечки конфиденциальных данных о клиентах, финансовых операциях, бизнес-процессах и других чувствительных сведениях. Это приводит к серьезным финансовым потерям, утрате доверия клиентов и партнеров, а также юридическим проблемам.

Репутационные потери

Плохая система ИБ может негативно отразиться на репутации компании, вызвав недовольство клиентов и партнеров. Это приводит к потере клиентов и ухудшению восприятия бренда.

Финансовые потери

В случае нарушения безопасности данных заказчик может столкнуться с финансовыми потерями, связанными с компенсацией ущерба клиентам, выплатами штрафов и санкциями. Также это чревато долгим восстановлением работоспособности систем и повторным запуском бизнес-процессов, что тоже отражается на финансах предприятия.

Можно ли провести аудит ИБ своими силами

Да, провести аудит ИБ своими силами можно, но для этого необходимо иметь в штате сотрудников, обладающих соответствующими знаниями и опытом работы в области информационной безопасности. Дело в том, что аудит ИБ требует глубокого знания технических и организационных мер по защите информации.

Однако в большинстве случаев таких специалистов у компаний нет, поэтому рекомендуется привлечение профессиональных аудиторов или консультантов по информационной безопасности, которые обладают высокими компетенциями в данной области. Это обеспечит более объективный и качественный аудит, а также поможет выявить потенциальные проблемы и получить рекомендации по их устранению.

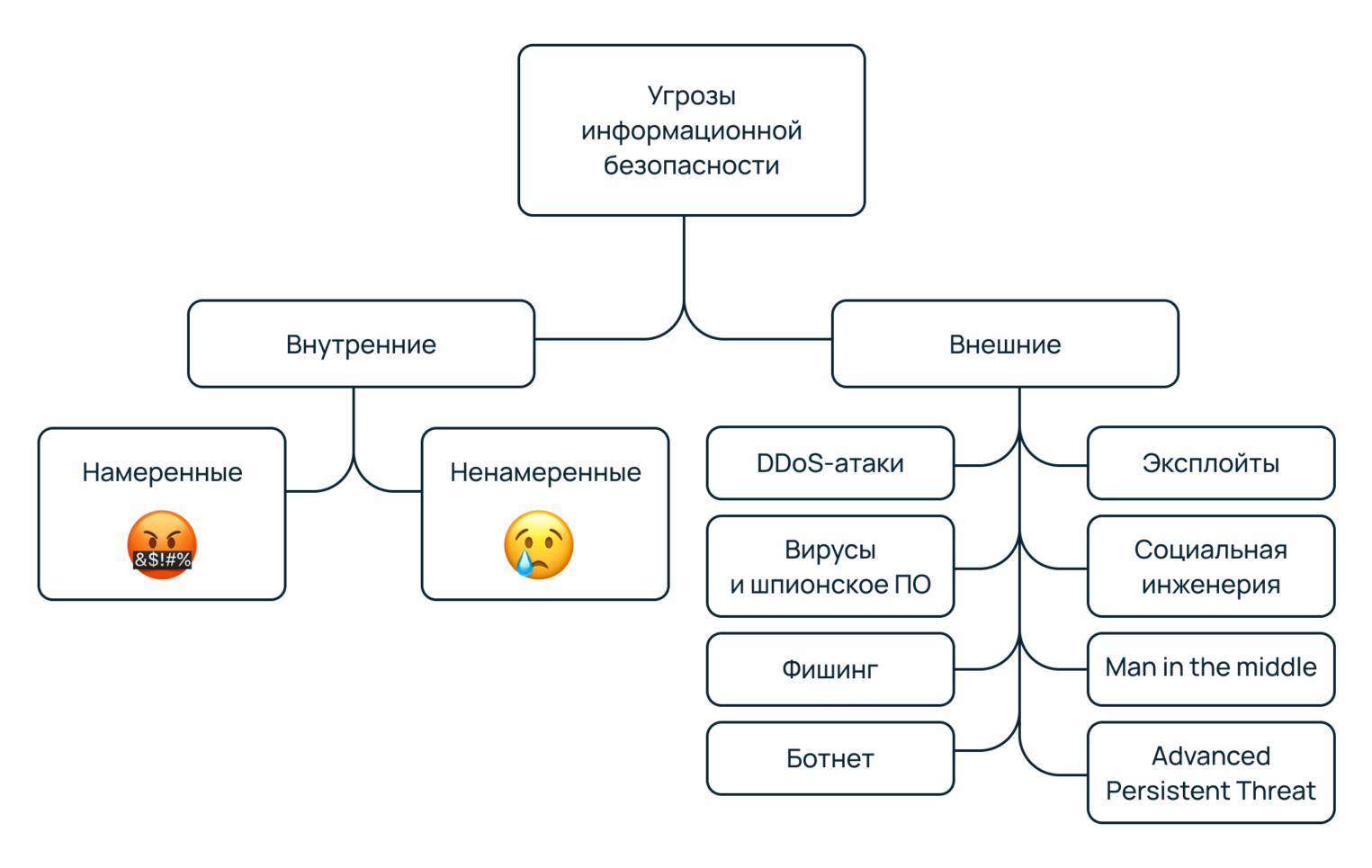

Виды угроз

В соответствии с принятыми критериями в сфере ИБ, угрозы можно разделить на внутренние и внешние.

Внутренние угрозы

Под внутренними угрозами понимается все, что исходит из самой компании. Такие угрозы могут быть, в свою очередь, намеренными (когда, например, обиженный сотрудник захотел навредить работодателю) и ненамеренными (когда человек просто не в курсе основных правил ИБ и, к примеру, случайно нажал на фишинговую ссылку в письме).

Внешние угрозы

Соответственно, внешние угрозы — это те, которые исходят извне: они представляют собой совокупность методов, используемых современными киберпреступниками.

К наиболее популярным видам киберугроз сегодня относятся:

- DDoS-атаки. Одновременная отправка на сервер или на группу серверов пакетов данных с целью вызвать перегрузку и остановку работы.

- Вирусы и шпионское ПО. Вредоносные программы, которые, проникая на устройства жертв, приводят к различным негативным последствиям: от слежки и подключения к определенной сети до предоставления полного доступа злоумышленникам, а также порчи и уничтожения данных.

- Фишинг. Мошенничество, целью которого является кража данных. Чаще всего под фишингом понимается подмена истинного ресурса (сайта, сервиса, приложения) на мошеннический, выдающий себя за истинный. В результате человек вводит там свои данные, которые злоумышленники крадут и используют затем на настоящем ресурсе.

- Ботнет. Сеть устройств, которая подчиняется киберпреступникам, использующим ее в своих целях. Например, для DDoS-атак или майнинга криптовалюты.

- Эксплойты. Уязвимости в программном и аппаратном обеспечении, позволяющие злоумышленникам получать контроль над устройством или группой устройств.

- Социальная инженерия. Разнообразные методы психического воздействия, направленные на получение конфиденциальной информации. Сюда относят, например, «пугалки» («Ваш компьютер заражен, срочно купите наше ПО!»), приманки («случайно» оставленная флешка или внешний жесткий диск с вирусом) или «горшочек меда» (Honey Pot, «случайное» знакомство с целью обольщения жертвы).

- Атаки man in the middle. «Атака посередине», то есть перехват конфиденциальной информации третьей стороной.

- Advanced Persistent Threat (APT). Постоянная угроза продвинутого уровня. Это значит, что на той стороне очень опытный и опасный противник, который заранее подготовился и не хочет оставлять вам ни единого шанса. Если компания сталкивается с подобными регулярными атаками, она обязана принять меры по ИБ.

Виды контроля и средства обеспечения ИБ

Виды контроля ИБ

Информационная безопасность может контролироваться на трех уровнях: административном, логическом и физическом.

Административный уровень включает разработку и установление политик безопасности, назначение ответственных лиц за обеспечение ИБ.

Логический уровень обеспечивает защиту информации путем использования программного обеспечения, шифрования данных, управления доступом и аутентификации пользователей, мониторинга сетевого трафика, управления конфигурацией систем.

Физический уровень направлен на обеспечение безопасности физических объектов. Речь идет о зданиях, серверных помещениях, ЦОД и других местах хранения информации. Это такие меры безопасности, как контроль доступа, системы видеонаблюдения, тревоги, защиты от пожара.

Средства обеспечения ИБ

Средства обеспечения ИБ можно разделить на организационные, программные, технические и аппаратные.

Организационные включают обучение персонала, управление рисками, проведение аудитов и другие организационные меры.

Программные средства — это, прежде всего, ПО, которое обеспечивает защиту информации. Сюда относятся антивирусы, антишпионский софт, системы управления доступом, мониторинга безопасности и шифрования данных.

Технические средства — брандмауэры, системы обнаружения вторжений, защиты от DDoS-атак, аутентификации пользователей, системы шифрования данных и другие инструменты.

Аппаратные средства — это физическое оборудование. Сюда входят серверы, маршрутизаторы, коммутаторы, устройства хранения и т. д. Из конкретных средств обеспечения безопасности информационных систем все знают про антивирусы, межсетевые экраны, VPN и прокси-серверы, сканеры уязвимостей. Менее известны, но более эффективны комплексные решения обеспечения безопасности информационной среды. Вот некоторые из них:

- IPS/IDS — программно-аппаратные комплексы обнаружения вторжений;

- DLP — ряд технологий для предотвращения утечек данных;

- SIEM — решение для превентивных «ударов» по уязвимостям, когда они обнаруживаются раньше, чем могут быть использованы;

- DevSecOps — практики комплексной защиты программных продуктов в течение всего периода разработки;

- EDR — комплексные решения для обнаружения подозрительной активности на конечных точках корпоративных сетей (компьютерах или мобильных устройствах сотрудников).

- CASB — промежуточная защита между пользователями и облачными хранилищами и сервисами.

С чем может помочь Selectel в части ИБ

Во все решения Selectel интегрированы средства обеспечения ИБ. Мы обеспечиваем надежную охрану наших дата-центров, предоставляем в аренду серверы в аттестованном сегменте ЦОД, предлагаем встроенную защиту от DDoS-атак и других угроз. Поэтому наши пользователи могут не переживать об утечках и целостности данных.