Чем аттестованный сегмент ЦОД отличается от классического

В статье рассказываем, чем отличается аттестованный сегмент от обычного и как организована работа с серверами А-ЦОД в Selectel.

Сегодня у компаний есть несколько вариантов размещения своих приложений в зависимости от задач и требований регуляторов. Аттестованный сегмент ЦОД занимает выгодную позицию с точки зрения возможности масштабирования и гибкости оплаты по сравнению с on-premise инфраструктурой. При этом сохраняет почти такой же уровень контроля за безопасностью.

Но чем отличается аттестованный сегмент от обычного? И как организована работа с серверами А-ЦОД в Selectel? Разбираемся вместе с руководителем отдела разработки и сопровождения сервисов ИБ Антоном Ведерниковым. Подробности в статье.

Информационные системы

А-ЦОД состоит из четырех информационных систем (ИС):

- «Инфраструктура» — информационно-телекоммуникационная инфраструктура дата-центра с усиленными мерами безопасности. На базе нее клиенты могут создавать собственные системы и разделять с провайдером ответственность за безопасность. Клиент получает выделенные серверы, сетевое оборудование и дополнительные средства защиты информации.

- «Администрирование» — выделенные рабочие места сотрудников провайдера для администрирования средств и систем защиты информации. Клиентам доступны как разовые работы, так и полное сопровождение систем, включая реагирование на инциденты информационной безопасности с аттестованных рабочих мест.

- «Управляемые сервисы безопасности» — сервисы для оказания услуг и централизованного управления средствами защиты информации. С помощью ИС «Управляемые сервисы безопасности» клиенты могут выполнить технические меры ФСТЭК и международных стандартов.

- «Мониторинг информационной безопасности» — система для мониторинга событий информационной безопасности, обнаружения и реагирования на инциденты внутри инфраструктуры провайдера и клиента.

Каждая система аттестована на основе выделенного набора сегментов в соответствии с п.17.3 приказа ФСТЭК России № 17. Это позволяет распространять аттестат на вновь создаваемые сегменты, если они соответствуют ранее аттестованному.

ИС «Инфраструктура» наиболее значима для клиентов: она отвечает за физическую безопасность и отказоустойчивость оборудования, на базе которого клиенты создают системы. Но какие меры для этого предприняты? На очереди — рубрика «сравнение».

А-ЦОД снаружи

Стойки аттестованного сегмента — это телекоммуникационные шкафы, внутри которых расположены серверы и другое оборудование, но с «апгрейдами».

Рядом с дверной ручкой есть электронный замок. По умолчанию в дата-центре установлены несколько систем контроля и управления доступом (СКУД) — на входе в здание, на этаже и перед дверью в северное помещение. Эти системы работают только по электронным бейджам — с помощью них инженеры могут пройти в рабочее помещение, а клиенты — в клиентскую зону. В рамках требований мы дополнительно «изолировали» аттестованный сегмент.

Антон Ведерников, руководитель отдела разработки и сопровождения сервисов ИБ в Selectel:

Чтобы ограничить доступ к серверным шкафам, в дополнение к физическим замкам мы поставили на стойки со стороны «горячего» и «холодного» коридоров электронные замки СКУД. Никто из посторонних не может получить доступ к оборудованию. Он есть только у некоторых сотрудников инженерно-технического отдела, которые прошли внутреннее обучение по работе с аттестованными системами.

То есть у клиента нет прямого доступа к оборудованию. Если ему нужно, например, проверить правильность кроссировки, он может создать тикет — придет инженер и сопроводит до стойки. Там будет возможность посмотреть на оборудование через полупрозрачную дверцу серверного шкафа. Но открыть — нельзя: внутри стойки может быть оборудование других клиентов.

Над стойками А-ЦОД установлены видеокамеры. Кроме видеокамер, которые следят за всеми входами, периметром зданий и помещениями, над стойками А-ЦОД есть видеонаблюдение со стороны «холодных» и «горячих» коридоров.

Внутри стоек А-ЦОД, которые клиент арендует целиком, могут быть установлены дополнительные камеры. Запись с них ведется на управляемый клиентом выделенный регистратор (с момента открытия стойки инженером дата-центра) и доступна в онлайн-режиме.

С помощью услуги А-ЦОД можно достичь более высокого уровня физической безопасности и контроля, чем при использовании собственных серверных помещений и IT-оборудования.

Все остальное — как в обычном дата-центре уровня Tier III.

- В аттестованном сегменте соблюдается температурный режим. Необходимый микроклимат поддерживается через подачу холодного воздуха под фальшпол. Система кондиционирования зарезервирована по Tier-стандарту и организована по принципу «холодных» и «горячих» коридоров. Больше про охлаждение в дата-центрах можно узнать тут.

- Установлены системы пожаротушения. Кроме видеокамер по периметру, в помещениях, на входе в дата-центр, внутри зданий и над стойками А-ЦОД установлены датчики пожарной сигнализации. А в серверных помещениях — системы автоматического пожаротушения.

Электропитание зарезервировано и не зависит от городской сети. Дата-центры используют независимые вводы электричества. Если городская сеть упала, включается кластер бесперебойного питания. А после — дизель-генераторы. Различия по электропитанию начинаются «изнутри».

Аттестованный сегмент ЦОД

Размещайте данные в соответствии с российским законодательством и международными стандартами.

Что внутри стоек А-ЦОД?

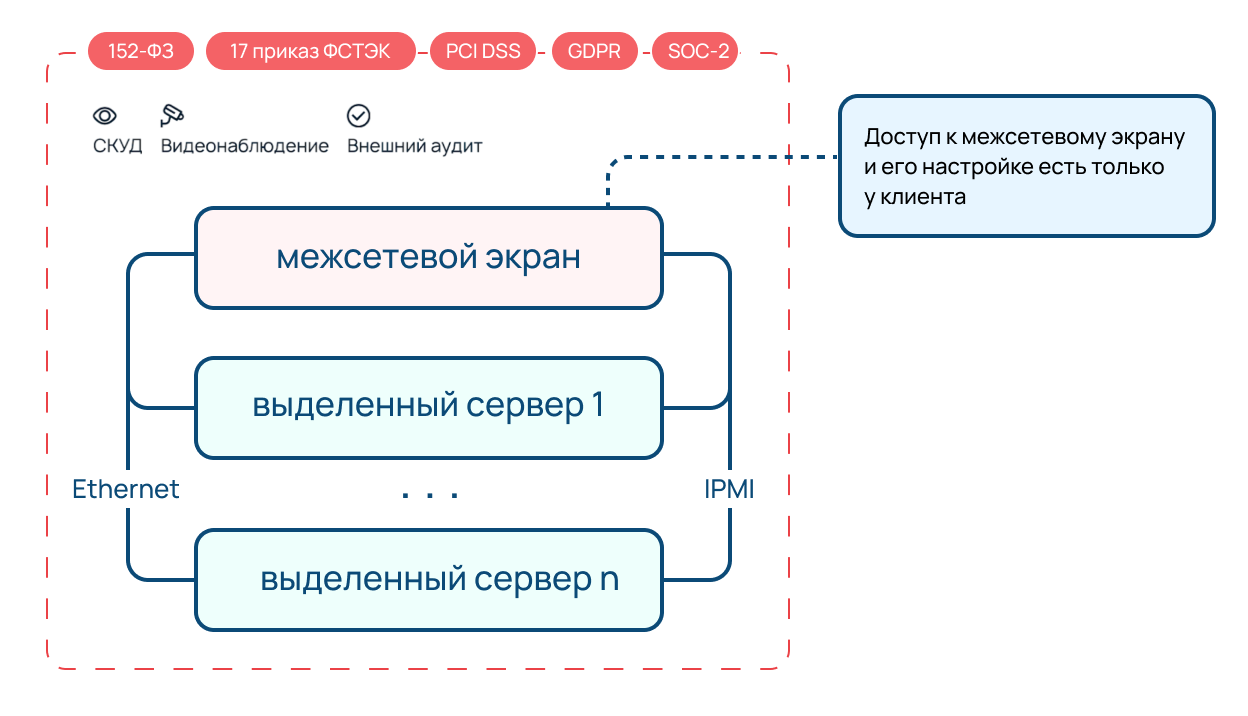

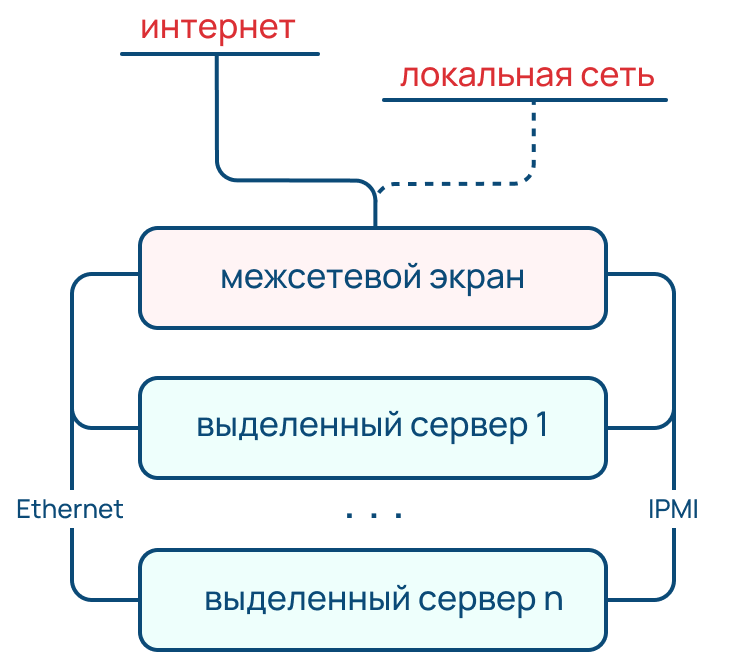

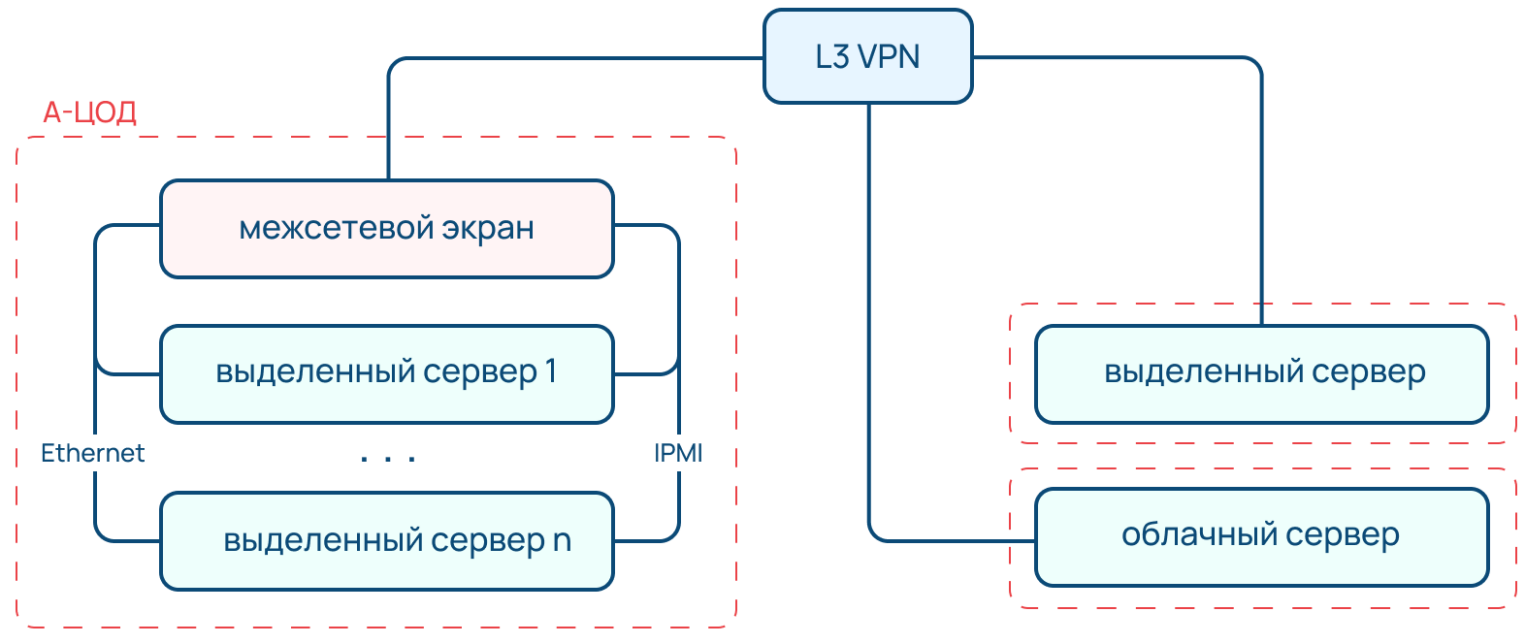

Сетевые подключения через межсетевой экран. Все серверы клиентов аттестованного сегмента размещены за выделенными межсетевыми экранами — они нужны, чтобы изолировать клиентские информационные системы от технологической сети дата-центра и других заказчиков. У клиента есть полный доступ для управления межсетевым экраном: он может самостоятельно настраивать необходимые правила и политики безопасности.

Антон Ведерников, руководитель отдела разработки и сопровождения сервисов ИБ в Selectel:

Мы предоставляем сертифицированные средства защиты, необходимые для создания государственных ИС и других систем, подлежащих обязательной аттестации по требованиям ФСТЭК. Некоторые средства защиты могут быть только в аппаратном исполнении — например, межсетевые экраны типа «А».

Предоставляемые клиенту серверы имеют внешние подключения только через выделенный межсетевой экран. При этом они могут быть подключены к нему напрямую или через выделенные коммутаторы. Выбор зависит от требований к отказоустойчивости, количества серверов и дополнительного оборудования. А для большей надежности межсетевой экран и коммутатор можно зарезервировать — собрать кластер или Stack.

Для межсетевого экрана выделена публичная /29 подсеть. По умолчанию к серверу нельзя подключиться по белому IP-адресу или через панель управления my.selectel.ru. Через нее клиент не может установить операционную систему и получить доступ к консоли сервера. Но благодаря этому он способен полностью контролировать доступ к своей инфраструктуре и поддерживать необходимый уровень изоляции, сократив потенциально возможную поверхность атак.

Для подключения к оборудованию нужно использовать публичный адрес межсетевого экрана, через который происходит «проброс» на серый IP сервера. Или заказать дополнительную публичную подсеть — так можно настроить белый IP-адрес и подключаться по нему. Само управление серверами происходит через IPMI, интерфейс которого подключен к клиентскому межсетевому экрану или коммутатору. Подробнее о базовой настройке оборудования — в базе знаний.

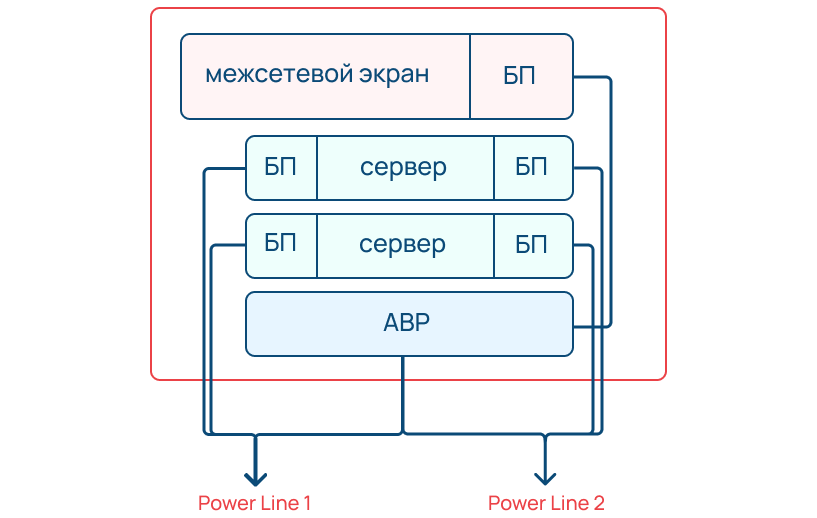

Отказоустойчивое электропитание. По умолчанию мы размещаем в шкафах либо устройство автоматического ввода резервов (АВР), либо блоки розеток. Но в стойке аттестованного сегмента должно быть и то, и другое.

- Если сервер с одним блоком питания, он подключается к АВР, которая соединена с двумя независимыми вводами питания. Если один из них отказывает, запускается другой.

Если сервер с двумя БП, он подключается в разные блоки розеток — они запитаны от независимых источников электропитания.

А что с клиентским оборудованием?

Антон Ведерников, руководитель отдела разработки и сопровождения сервисов ИБ в Selectel:

В А-ЦОД клиент может разместить наши выделенные серверы любой конфигурации. И даже оборудование, которое мы не предоставляем, — например, СХД и криптошлюзы для организации шифрованного канала до площадки клиента или подключения к государственным ИС. С нашей стороны — работа по установке и подключению оборудования: межсетевого экрана, коммутатора, серверов.

Безопасность данных

Инфраструктура зарезервирована и защищена. Но в рамках аттестации должны быть проработаны все требования ФСТЭК.

Ситуация. Жесткий диск клиента вышел из строя. В ремонт его отдать нельзя: есть риск утечки конфиденциальной информации клиента, если он не шифровал данные.

Решение. Если операционная система на служебном диагностическом сервере «видит» неисправный диск, сотрудник А-ЦОД уничтожает информацию программными средствами. В противном случае — с помощью специальных устройств.

В Selectel для уничтожения информации используют «Импульс-7У» и «Импульс-7У SSD» для HDD- и SSD-дисков соответственно. Накопитель достаточно положить в устройство — и диск превратится в простую «железку».

Подробней о том, как мы проводим диагностику и замену дисков в дата-центре, рассказали в статье.

Распределенная инфраструктура

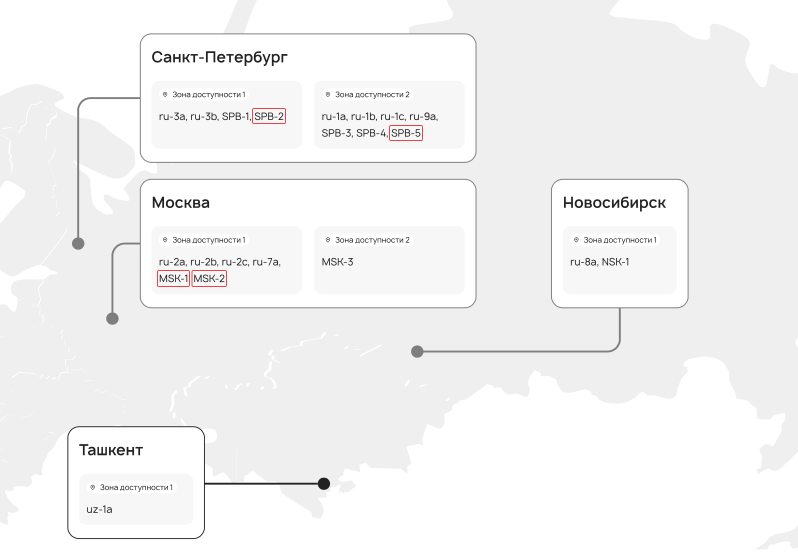

Важно, что аттестованный сегмент ЦОД не ограничивает в возможности построения катастрофоустойчивой инфраструктуры. Можно разместить серверы в нескольких пулах, где доступна услуга «А-ЦОД», — например, в SPB-2 и MSK-2.

В Selectel для организации сетевой связности используют L3 VPN-сеть, которой клиент может управлять из панели. Так, например, можно объединить в приватную сеть А-ЦОД и выделенный сервер из другого пула. То есть базу данных с конфиденциальной информацией можно разместить в аттестованном сегменте дата-центра, а сервисы приложений — на сервере.

Но кто ответственен за защиту каналов связи? И за что вообще ответственен клиент?

Зоны ответственности

Антон Ведерников, руководитель отдела разработки и сопровождения сервисов ИБ в Selectel:

Оборудование, которое арендует клиент, размещено в ИС «Инфраструктура», где провайдер обеспечивает его функционирование и физическую безопасность. За логическую безопасность размещаемой системы отвечает клиент.

Для того, чтобы сократить затраты и ускорить запуск своего сервиса, клиент может взять по подписке необходимые средства защиты и сервисы, которые функционируют в ИС «Управляемые сервисы». А для того, чтобы полностью сфокусироваться на развитии своего бизнеса, может передать нам и администрирование этих средств защиты. Услуга оказывается с аттестованных рабочих мест ИС «Администрирование».

Зоны ответственности для каждого случая приведены в таблице.

| Инфраструктура | Управляемые сервисы | Администрирование | |

| Данные | Клиент | Клиент | Клиент |

| Код | Клиент | Клиент | Клиент |

| Мониторинг | Клиент | Клиент | Провайдер |

| Прикладное ПО | Клиент | Клиент | Провайдер |

| Средства защиты | Клиент | Совместно | Провайдер |

| Системное ПО | Клиент | Клиент | Провайдер |

| Сеть | Клиент | Клиент | Провайдер |

| Работа инфраструктуры | Провайдер | Провайдер | Провайдер |

| Физическая безопасность | Провайдер | Провайдер | Провайдер |

Клиент отвечает за логическую безопасность размещаемой системы — управление доступом, безопасность сетевого периметра на всех уровнях, системного и прикладного ПО, кода приложений, обрабатываемых данных. ИБ-специалисты заказчика могут управлять политиками безопасности, настраивая их под требования и стандарты.

При наличии особых требований к ПО можно использовать собственные лицензии на предоставляемой изолированной IT-инфраструктуре.

Провайдер отвечает за физическую безопасность служебной и клиентской инфраструктуры. То есть за доступ в дата-центр, к серверам и жестким дискам с информацией.

Клиент отвечает за защиту каналов связи. Например, он может использовать собственные криптошлюзы и даже организовать выделенный канал связи между площадками.

Провайдер отвечает за мониторинг информационной безопасности своей инфраструктуры. То есть за регистрацию событий ИБ и реагирование на инциденты в своей зоне ответственности. Это возможно с помощью SIEM-системы, в которую заведены источники инфраструктуры Selectel, входящей в состав услуги А-ЦОД. Это могут быть операционные системы, сетевое оборудование и средства защиты, а также результаты работы средств для анализа защищенности.

Антон Ведерников, руководитель отдела разработки и сопровождения сервисов ИБ в Selectel:

Центр мониторинга используется для выявления и реагирования на инциденты внутри инфраструктуры и служебных систем аттестованного сегмента. Для наших клиентов мы строим выделенные инсталляции и помогаем с подключением и поддержанием систем.

Провайдер отвечает за управляемые сервисы безопасности — средства контроля антивирусов, систем защиты от несанкционированного доступа и сканер анализа защищенности.

Клиент может использовать по подписке наши средства защиты и выполнить требования ФСТЭК, сократив затраты на закупку и эксплуатацию собственного ПО.

Соответствие стандартам

Ключевая ответственность со стороны провайдера — соответствие информационных систем международным стандартам и требованиям российских законов. Каждому клиенту предоставляется IT-инфраструктура, которая проверена внешними аудиторами. То есть А-ЦОД подходит компаниям, которые:

- обрабатывают персональные данные до УЗ-1 включительно (21 приказ ФСТЭК),

- создают и эксплуатируют государственные информационные системы до К1 включительно (17 приказ ФСТЭК),

- обрабатывают данные держателей карт (PCI DSS),

- имеют внутренние стандарты и высокие требования к поставщикам услуг (SOC 2),

- обрабатывают персональные данные граждан ЕС или людей, находящихся в ЕС (GDPR).

Сертификаты и аттестаты выдают независимые аудиторские компании. Они регулярно проверяют устройство инфраструктуры на соответствие стандартам и законодательству. А также анализируют бизнес-процессы — от алгоритмов действия в рамках политики ИБ до процессов управления доступом и устранения уязвимостей. Кроме того, аудит включает:

- интервью с сотрудниками А-ЦОД и инженерами дата-центра,

- проверку политик и регламентов. Например, наличие артефактов — отчетов о сканировании, задач на предоставление доступа и другое — для подтверждения соответствующих стандартов.

Для подтверждения соответствия подобные процедуры проводят ежегодно.

Большинство аттестатов, сертификатов и заключений доступны на странице услуги. Некоторые документы — например, полный отчет SOC 2 Type 1 — мы предоставляем при заключении соглашения о конфиденциальности.

Мы рассмотрели особенности аттестованного сегмента ЦОД. Несмотря на то, что со стороны он похож на обычный дата-центр, есть много нюансов. И все они важны для аттестации системы. Подробнее о преимуществах А-ЦОД для клиентов рассказали в прошлой статье.