Модель угроз безопасности персональных данных: что такое и как составлять

Рассказали, как модель угроз помогает повысить уровень защиты информационных систем

Модель угроз — это структурированное представление всей информации, влияющей на безопасность информационной системы (ИС), которое включает в себя расчет рисков воплощения угрозы в жизнь, а также оценку предполагаемых последствий. По сути, это взгляд на приложение и его окружение через призму безопасности.

В данной статье речь пойдет о модели угроз информационной системы персональных данных (ИСПДн).

Какие задачи решает модель угроз ИСПДн

Моделирование угроз помогает определить требования к безопасности системы или процесса. Это необходимо, если они имеют критически важное значение — например, обрабатывают или хранят в себе ценные данные.

Целью моделирования угроз является выявление потенциальных угроз и уязвимостей для снижения риска для IT-ресурсов.

При моделировании угроз формируются следующие положения:

- описание профилей потенциальных злоумышленников,

- каталог возможных угроз ИС.

Типы угроз ИСПДн

Под актуальными угрозами безопасности ПДн, согласно законодательству, подразумевается множество моментов, которые могут создать опасность нарушения конфиденциальности, целостности и доступности информации. Они, в свою очередь, могут привести к несанкционированному доступу, частичной потере или полному уничтожению важных данных.

На основании пункта 6 ПП РФ No1119 классифицируется три типа угроз:

- Самый опасный тип. Угрозы, связанные с наличием в системном программном обеспечении — например, в операционной системе — недекларированных возможностей.

- Угрозы, связанные с наличием в прикладном программном обеспечении недекларированных возможностей.

- Самый безопасный тип. Угрозы, не связанные с наличием недекларированных возможностей в системе.

Процесс разработки модели угроз безопасности персональных данных

Большинство работ, связанных с обеспечением безопасности, подразумевают подход к системе с точки зрения защитника. Моделирование угроз, наоборот, рассматривает систему с точки зрения потенциального злоумышленника. Если сделать моделирование угроз основным компонентом жизненного цикла разработки системы, это поможет повысить безопасность продукта.

Процесс моделирования угроз можно разделить на три этапа. Каждый этап документируется по мере выполнения. Итоговым документом становится модель угроз для приложения.

Шаг 1. Декомпозиция приложения

На этом этапе важно подробно разобрать приложение, поняв, как оно взаимодействует с внешними объектами — другими приложениями, инфраструктурой и т.д. Работа включает в себя создание сценариев использования, определение точек входа в приложение, и других сущностей, которые могут заинтересовать нарушителя.

Шаг 2. Определение и ранжирование угроз

Критически важным для идентификации угроз является использование методологии категоризации угроз. В России используется категоризация угроз, предоставляемая регулирующими органами РФ (пример). Существующими аналогами являются STRIDE (разработана сотрудниками Microsoft) или Application Security Frame (ASF).

Категоризация помогает определить угрозы и слабые места средств контроля безопасности. Списки общих угроз с примерами могут помочь в идентификации будущих атак на ИС. Примеры использования и злоупотребления проиллюстрируют, как существующие меры защиты могут быть обойдены или где существует недостаток защиты.

Шаг 3. Определение контрмер и мер по снижению риска

Уязвимость может быть уменьшена путем применения контрмер. Их можно определить с помощью списков сопоставления угроз и контрмер. После присвоения рейтинга риска угрозам на втором этапе можно отсортировать их по уровню и определить приоритетность усилий по снижению риска. Подробнее про методику можно прочитать тут.

Стратегия снижения риска может включать оценку угроз с точки зрения их воздействия на бизнес. После определения возможного воздействия варианты устранения риска могут быть следующими:

- Принять: решить, что воздействие на бизнес является приемлемым.

- Устранить: удалить компоненты, которые делают уязвимость возможной.

- Смягчить: добавить проверки или элементы управления, которые уменьшают воздействие риска или вероятность его возникновения.

Нормативная документация

Основным регулирующим документом в области защиты ПДн является ФЗ-152. Однако существуют и другие источники нормативной информации — акты и документы, вносящие дополнения:

- Документ «Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных». Определяет понятие модели угроз, а также ее содержание.

- Методические рекомендации ФСБ РФ от 2015 года для определения угроз безопасности ПДн, предназначенные для государственных органов и операторов, использующих СКЗИ и разрабатывающих соответствующие МУ. Содержит рекомендации для органов государственной власти, а также для разработчиков частных моделей угроз при оперировании ИСПДн.

- «Методики определения угроз безопасности информации» от ФСТЭК. Объясняет порядок и содержание работ по определению угроз безопасности информации, которые могут возникнуть в ИС, АУС и пр.

- ПП РФ No1119 от 01.11.2012 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных». Устанавливает требования к защите ПДн при их нахождении в ИС, а также уровни защиты этих данных.

- Приказ ФСТЭК No21. Устанавливает требования к мерам, необходимым при организации и техническом обеспечении безопасности ПДн.

- Приказ ФСБ РФ No378. Устанавливает состав организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах с использованием средств криптографической защиты информации.

Содержание базовой модели угроз

Согласно методике ФСТЭК модель угроз должна содержать следующие пункты:

- раздел «Общие положения», в котором указываются:

— назначение документа,

— акты, стандарты и документы, использующиеся при разработке МУ,

— наименования действующих лиц, причастных к разработке и эксплуатации МУ,

— отделы и сотрудники, ответственные за обеспечение ИБ.

- описание систем и сетей и их характеристика как объектов защиты,

- потенциальные негативные последствия, которые могут произойти при реализации угроз ИБ,

- потенциальные объекты системы, на которые могут быть нацелены объекты ИБ,

- источники угроз ИБ,

- способы реализации угроз ИБ,

- список актуальных угроз.

Если разработка ведется негосударственной структурой, в силу вступает приказ ФСТЭК No21, который содержит перечень мер для обеспечения того или иного уровня защищенности ПДн. План составления модели угроз остается тем же, однако существуют некоторые послабления.

Например:

- Согласно п. 6 оператор должен проводить оценку эффективности примененных мер не реже, чем один раз в 3 года.

- Согласно п. 10 оператор может выбирать средства защиты не из базового набора, если обоснована их экономическая нецелесообразность или их реализация по какой-то причине невозможна.

Вступительная часть модели угроз в защите персональных данных

Согласно положению модель угроз начинается с титульного листа. Также она должна содержать аннотацию, содержание и список аббревиатур. Данный титульный лист приведен в документе ФСТЭК «Методики определения угроз безопасности информации» .

Описание информационной системы

В данном пункте указывается общая информация об ИС: ее «местоположение», название, классы защиты и типы данных, обрабатываемых в ИС. Оптимальным описанием будет не копирка паспорта системы, но совокупность всей информации, которая даст человеку, не знакомому с ИС, приблизительное понимание ее работы.

Модель нарушителя и модель угроз

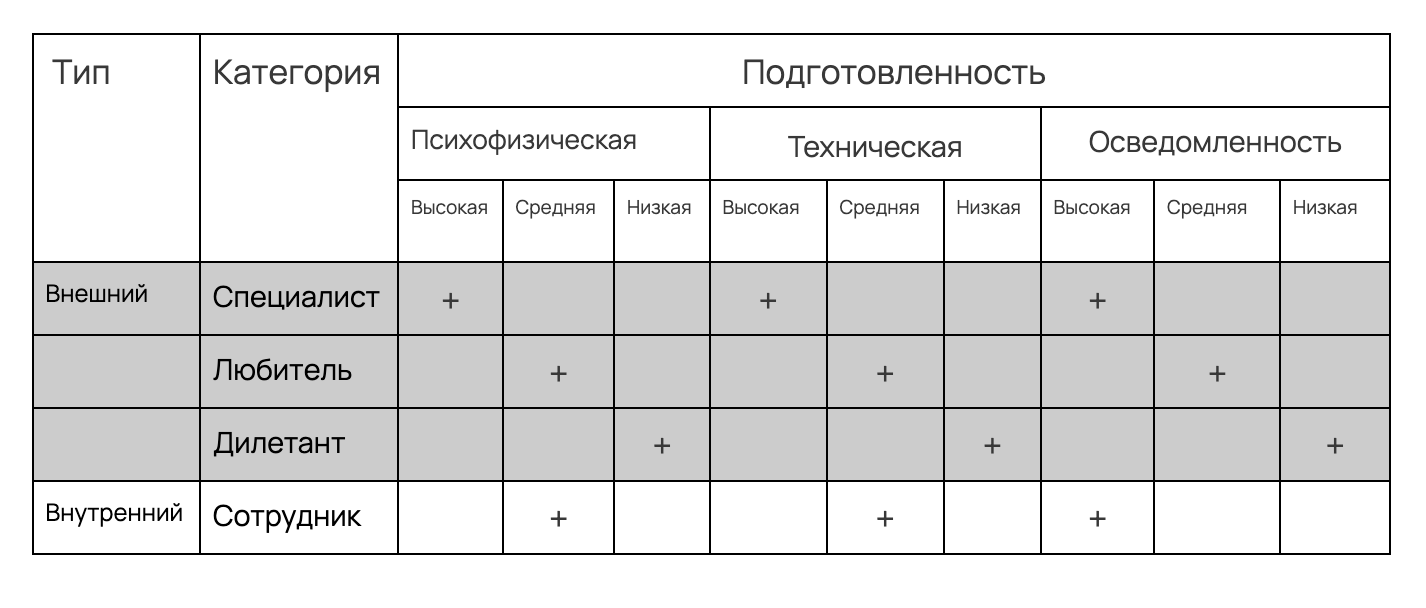

Модель нарушителя — это описательная модель потенциальных нарушителей, которая классифицируется согласно их опыту, знаниям, возможности использования ресурсов, мотивации и относительно способов осуществления угроз.

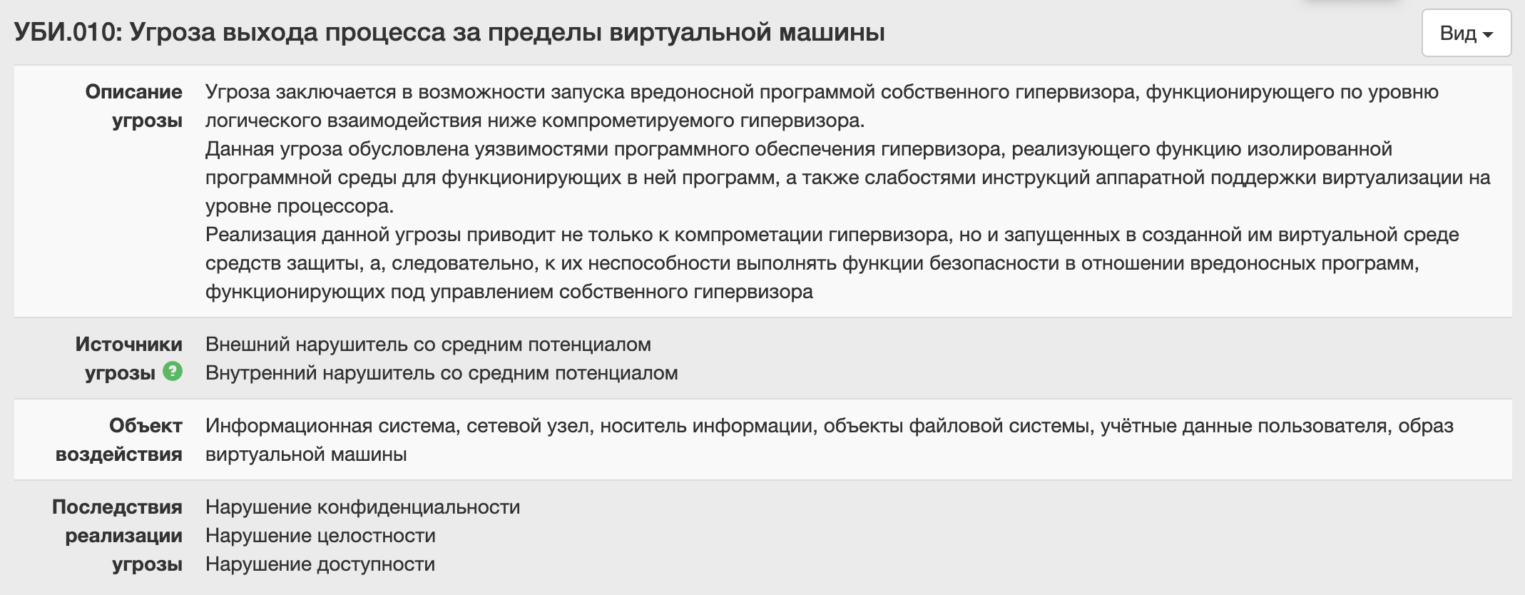

В качестве источника информации о возможных угрозах стоит использовать банк данных угроз безопасности информации, составленный ФСТЭК РФ. С ним можно ознакомиться тут.

При составлении модели угроз производится анализ ИС, после чего составляется примерный список актуальности нарушителей в рамках данной ИС. На этом этапе конкретные методологии отбора отсутствуют. Согласно банку угроз ФСТЭК нарушители делятся на три типа по уровню опасности:

- Низкий. К этой группе относится обычный человек, вне зависимости от его навыков владения различными инструментами.

- Средний. Человек, имеющий доступ к некоторым «закрытым» данным — например, к информации о свойствах и данных функционирования ИС.

- Высокий. Это человек или группа лиц, которые имеют доступ к разработке и использованию средств эксплуатации уязвимостей — например, иностранные спецслужбы.

Также на основании «Методик определения угроз безопасности информации» (ФСТЭК) нарушителей подразделяют на типы:

- Внешние нарушители (тип I) – лица, которые не имеют доступа к ИС и осуществляют угрозы извне.

- Внутренние нарушители (тип II) – лица, которые имеют единовременный или постоянный доступ к ИС.

Наибольший риск для ИС несут внутренние нарушители. Для оценки их возможностей следует проводить анализ принимаемых мер по допуску лиц для работы с ИС. Внешний нарушитель рассматривается в том случае, когда информационная система взаимодействует с другой ИС или пользователем за пределами контролируемой (защищаемой) зоны. Проще говоря, подключена к интернету.

Модель нарушителя по ФСБ

При составлении основных параметров модели нарушителя по ФСБ для государственных структур стоит учитывать, что у этой организации существуют свои методические рекомендации. Согласно им существует 6 основных типов, которые определяются контролируемой зоной, степенью доступа к оборудованию, использованием недокументированных возможностей и т. д.

Модель угроз безопасности ПДн по ФСТЭК

Базовая модель угроз безопасности по ФСТЭК представлена тут. Она освещает следующие пункты:

- классификация угроз безопасности ПДн,

- угрозы утечки по различным каналам,

- общие характеристики уязвимостей и угроз,

- типовые модели угроз безопасности.

Уязвимости

При построении модели угроз следует указывать возможные уязвимости. Поскольку данный документ не стоит изменять слишком часто, список потенциальных угроз следует представлять в формате классов уязвимостей. Составлять список уязвимостей с помощью сканера угроз — не лучшая идея. Так как корректировать модель придется на постоянной основе.

Лучше воспользоваться существующим ГОСТ Р 56546-2015. Данный документ классифицирует угрозы и уязвимости относительно:

- области происхождения,

- типов недостатков ИС,

- места возникновения уязвимости.

Размещайте инфраструктуру в А-ЦОД

Подходит для размещения государственных информационных систем до первого класса защищенности включительно в соответствии с приказом ФСТЭК № 17.

Список актуальных угроз безопасности ПДн

В обновленной методике от 05.02.2021 оценка угроз ИБ строится на основании более четких формулировок. ФСТЭК России определяет следующую информацию как исходные данные для определения актуальности угроз:

- База данных угроз ФСТЭК. На данный момент находится в состоянии опытной эксплуатации, однако уже предлагает более понятный интерфейс, если сравнивать с «классическим вариантом».

- Описание векторов атак, источниками которых могут быть CAPEC, ATT&CK, OWASP, STIX, WASC и др.

- Определенные оценки негативных последствий от возникновений угроз.

- Определенные объекты воздействия угроз безопасности информации и виды воздействий на них.

- Определенные категории и виды нарушителей, способных реализовать угрозы ИБ, а также их возможности.

- Определенные актуальные способы реализации угроз ИБ.

После описания исходных данных необходимо приступить непосредственно к определению актуальности угроз. Данное действие производится на основании наличия сценария реализации угрозы. Он подразумевает под собой определение тактик и техник, которые может использовать злоумышленник. Для ознакомления с перечнем техник и тактик предусмотрено приложение 11.

Если для системы присутствует хотя бы один сценарий угрозы ИБ, то данная угроза считается актуальной и включается в модель.

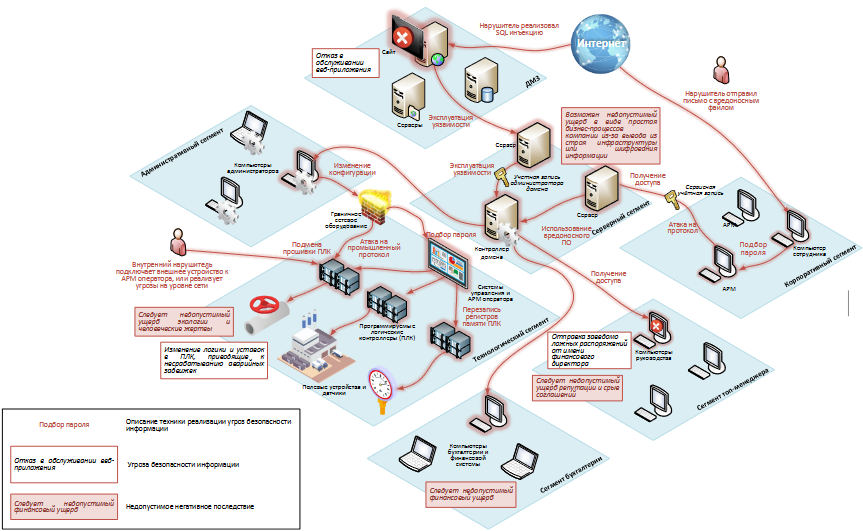

Одной из самых распространенных в наше время угроз является утечка данных. Рассмотрим, через какие каналы может быть реализована эта угроза.

Каналы утечки данных

Каналы утечки информации существуют в любом информационном пространстве. Под каналом утечки в самом общем смысле понимается неконтролируемый способ передачи информации. В результате злоумышленник может получить несанкционированный доступ к необходимым ему конфиденциальным данным компании.

Примерами утечки информации является:

- разглашение данных лицами, имеющими доступ к секретной информации,

- потеря флеш-накопителей и других типов носителей информации, на которых хранилась конфиденциальная или личная информация,

- умышленное хищение секретной информации с использованием шпионажа по открытым каналам утечки.

Существующие каналы утечки информации могут быть косвенными или прямыми. Косвенные каналы подразумевают, что злоумышленник имеет прямой доступ к технической среде конкретной системы информационной безопасности.

Примеры косвенных утечек:

- Потеря флеш-носителя или его преднамеренное хищение.

- Поиск секретных материалов путем попыток исследования мусора, выброшенных бумаг и т.п.

- Считывание побочных электромагнитных излучений и помех.

При взаимодействии по прямым каналам злоумышленник получает доступ к аппаратным средствам и информации, которая используется в информационной системе. Примерами прямой утечки информации может являться следующее:

- Работа «инсайдеров», или «человеческий фактор». Так называют людей, не соблюдающих коммерческую тайну.

- Прямое копирование информации.

К основным видам технических каналов утечки относятся:

- акустический канал — несанкционированное считывание звука на объекте информационной деятельности, например, прослушивание в реальном времени или запись разговоров,

- оптический канал — вариант хищения данных, при котором вредитель фотографирует или проводит длительное наблюдение за объектом и т.д.,

- электромагнитный канал — снятие индуктивных наводок с полей информационной системы,

- побочное электромагнитное излучение, которое злоумышленник снимает и с помощью специального оборудования преобразует в понятную форму.

Наиболее распространенным и опасным с точки зрения хранения конфиденциальной информации является акустический канал утечки. Известны тысячи случаев, когда конкурент пытался установить прослушивающие устройства и звукозаписывающие приборы на другом объекте. С помощью направленных микрофонов можно получить доступ к звуковой информации в помещении на расстоянии до 200 метров от здания.

Практически универсальным каналом утечки информации является акустоэлектрический, поскольку он может использоваться на любом уровне электрической сети. Защиту от воздействия на акустоэлектрический канал обеспечивает «транспортная развязка», которая способна генерировать помехи.

Оптический канал возможен, если рабочий процесс компании можно визуально отследить. Защита в данном случае обеспечивается обработкой конфиденциальной информации только в закрытых помещениях с хорошей звукоизоляцией.

Помимо технических каналов, существует также физический способ хищения, который подразумевает захват материального носителя с конфиденциальной информацией.

Утечка данных может произойти вследствие несанкционированного доступа.

Несанкционированный доступ

Несанкционированный доступ – это ситуация, когда лицо, не имеющее разрешения на подключение к системе или ее использование, получает доступ в систему способом, не предусмотренным владельцем системы. Обычно это называют популярным термином «взлом».

Специфика каждого отдельного случая различна. Например, несанкционированный доступ можно получить через уязвимости в программном обеспечении или с помощью прямого физического доступа к серверу или ноутбуку коллеги.

Заключение

Модель угроз ИСПДн имеет важное значение при проектировании ИС. При ее разработке стоит учитывать множество факторов, влияющих на безопасность и сохранность личной информации, а после составления пройти длительный процесс согласования и доработок.