Инциденты информационной безопасности: выявление, расследование и реагирование

В статье подробно рассматриваем понятие инцидента информационной безопасности и основные действия на этапе его обработки.

Одна из основных целей системы информационной безопасности в организации — обеспечение защиты от инцидентов информационной безопасности. К ним относятся события, которые могут привести к нарушению информационной безопасности и нормального режима работы организации. Шифрование файлов ransomware, утечка данных, недоступность веб-сервера в результате DDoS или другой кибератаки, эксплуатация уязвимости, хищение носителя с конфиденциальной информацией — лишь несколько очевидных примеров инцидентов информационной безопасности.

В статье предлагаем более подробно рассмотреть понятие инцидента информационной безопасности и основные действия на этапе их обработки.

Что такое инцидент и событие информационной безопасности:

Понятие инцидента ИБ присутствует в довольно большом количестве нормативно-правовых актов и стандартов, касающихся вопросов обеспечения информационной безопасности. Например, термин раскрывается в таких документах, как ГОСТ Р 59709—2022, ГОСТ Р 53114—2008, а также зарубежных ISO 27000, NIST 800-61 и многих других.

Несмотря на небольшие отличия в формулировках, под инцидентом ИБ понимается совокупность нежелательных событий информационной безопасности, которые способны привести к нарушению информационной безопасности.

В свою очередь, событием информационной безопасности считается возникновение определенного состояния информационной системы, которое может быть значимым для ее безопасности.

Посмотрим на примере:

| событие безопасности | инцидент информационной безопасности |

| попытка авторизации пользователя в системе | многократные попытки авторизации за короткий промежуток времени |

Место управления инцидентами в общей системе информационной безопасности

Процессы информационной безопасности существуют практически в любой организации. Причины их появления могут быть разными — от желания не быть взломанным злоумышленником до необходимости соблюдения требований законодательства. Но цель процессов остается неизменной: защитить имеющиеся информационные активы и не допустить нарушений в работе.

Управление инцидентами ИБ направлено на выявление недопустимых событий, ликвидацию их последствий и минимизацию повторного возникновения. Поэтому этот процесс — одна из обязательных составляющих при достижении обозначенной цели.

Это подтверждается и существующими нормативными документами в области защиты информации. Каждый из них устанавливает необходимость наличия процессов управления инцидентами ИБ. Примеры таких требований представлены в таблице:

| Документ | Требования об управлении инцидентами ИБ | К кому применим |

|---|---|---|

| Приказ ФСТЭК №21 | Да, отдельная группа мер «Выявление инцидентов и реагирование на них» | Приказ применим в случае обработки персональных данных в информационных системах, то есть фактически ко всем организациям. |

| ГОСТ Р 57580.1-2017 | Да, отдельная группа мер «Управление инцидентами защиты информаци» | Стандарт применим для финансовых организаций в РФ. |

| ISO/IEC 27001 и ГОСТ Р ИСО/МЭК 27001-2021 | Да, отдельная группа мер «Управление инцидентами информационной безопасности» | Международный базовый стандарт (и его российский аналог) при построении системы управления ИБ. Применяется организациями по всему миру. |

Все это подтверждает важность управления инцидентами ИБ в любой организации.

Классификация инцидентов информационной безопасности

Хорошей практикой при работе с инцидентами ИБ считается их классификация. Инциденты принято разделять:

- по типам (или видам),

- по степени критичности (или степени возможно ущерба) для организации.

При классификации по типам или видам чаще всего используются категории, описанные в нормативных документах и стандартах, или определенные самими организациями.

Для примера рассмотрим стандарт ISO/IEC 27035-1. Он определяет принципы управления инцидентами ИБ, а также содержит примеры типов инцидентов ИБ и типизацию, предлагаемую Национальным координационным центром по компьютерным инцидентам (НКЦКИ).

| Тип инцидента по ISO/IEC 27035-1 | Тип инцидента по НКЦКИ |

|---|---|

| Отказ в обслуживании (Denial of Service, DoS) | Нарушение или замедление работы контролируемого информационного ресурса (availability) |

| Неавторизованный доступ (Unauthorized access) | Несанкционированный доступ в систему (intrusion) |

| Заражение вредоносным кодом (Malware) | Заражение вредоносным программным обеспечением (malware) |

| Распространение вредоносного программного обеспечения (malware distribution) | |

| Нарушение политик информационной безопасности (Abuse) | Нарушение безопасности информации (information content security) |

| Мошенничество с использованием ИКТ (fraud) | |

| Распространение информации с неприемлемым содержимым (abusive content) | |

| Сбор информации (Information gathering) | Сбор сведений с использование ИКТ (information gathering) |

Приведенные списки не является исчерпывающими и могут быть дополнены и детализированы, но они дают представление о подходе к классификации инцидентов ИБ по типу.

Что касается определения степени критичности инцидента ИБ, как правило, оно выполняется организацией самостоятельно для каждого инцидента/типа инцидента. При оценке используются результаты оценки рисков, экспертные оценки и другие характеристики.

Управление инцидентами информационной безопасности

При управлении инцидентами ИБ важно определить единый подход для организации, описывающий кто, что и как должен делать в случае наступления инцидента ИБ. Он может быть представлен в виде формализованного регламента и, например, более простого и доступного порядка действий или инструкции, опубликованной на каком-либо внутреннем ресурсе.

Как правило, эта документация содержит:

- список ответственных за выявление и реагирование на инциденты ИБ,

- способы уведомления ответственных,

- описание используемых инструментов,

- описание основных этапов в управлении инцидентами: выявление, реагирование, анализ последствий.

Ответственность в вопросах управления инцидентами обычно распределяется между всеми сотрудниками организации. Обычные сотрудники отвечают за уведомление и выполнение поручений ответственных, а те, в свою очередь, — за мониторинг и обработку инцидентов ИБ. Ответственными назначаются специалисты по информационной безопасности, IT-специалисты, а в некоторых случаях — сотрудники специализированных подразделений.

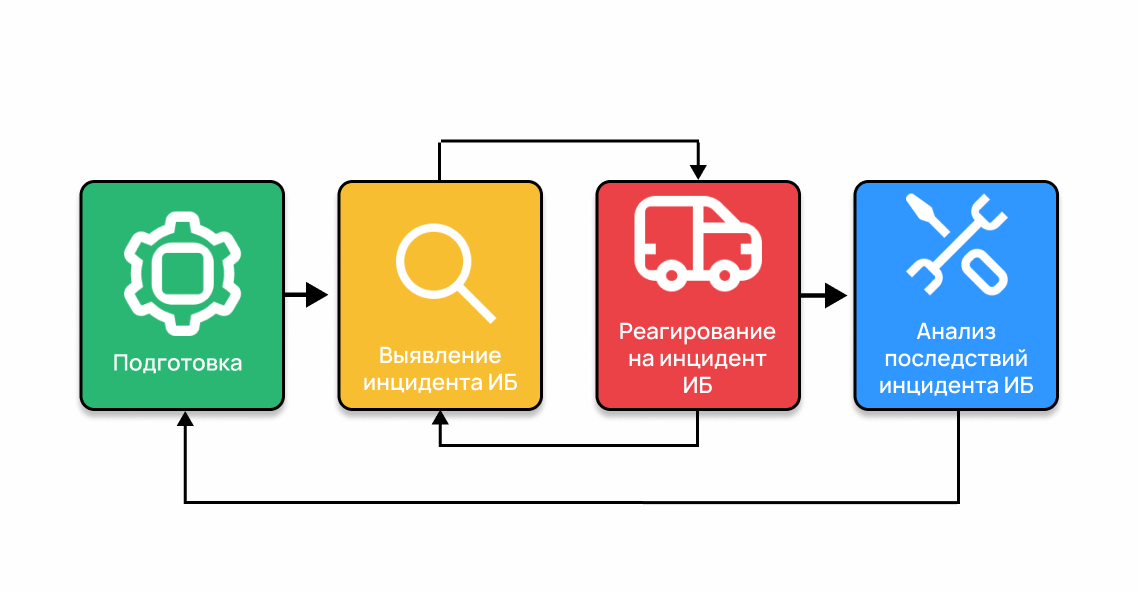

Теперь рассмотрим, из чего состоят основные этапы в управлении инцидентами ИБ.

Выявление инцидента информационной безопасности

На этом этапе осуществляется идентификация, выявление и регистрация инцидента ИБ.

Реализуется это за счет мониторинга событий информационной безопасности — регистрации и последующего анализа. Мониторинг может быть автоматизированным — с использованием специализированных средств (SIEM), ручным или смешанным, с использованием обоих способов.

SIEM позволяют осуществлять централизованный сбор и анализ по заранее заданным правилам корреляции событий информационной безопасности. В случае срабатывания правила и выявления инцидента ИБ такие системы информируют ответственного. Он, в свою очередь, принимает решение о наличии инцидента и приступает к его обработке.

Если в мониторинге не используется SIEM, ответственные просматривают журналы регистрации событий с определенной периодичностью и принимают решения о наличии инцидента и дальнейшим действиям. Дополнительная информация, способствующая выявлению инцидентов ИБ, может быть получена от пользователей. Например, сотрудник сообщает о потенциальных нарушениях информационной безопасности.

Для дальнейшей работы с инцидентом информация о нем может фиксироваться в SIEM или иных инструментах, включая журналы учета. Итоговый способ хранения информации определяется в зависимости от возможностей и особенностей инфраструктуры, применимых требований. Информация об инциденте может включать дату и время его возникновения (обнаружения), его описание и иное.

Реагирование на инциденты информационной безопасности

Локализация инцидента

Здесь ответственные сотрудники определяют «территорию» инцидента ИБ. Для этого определяются затронутые ресурсы и принимаются меры по ограничению дальнейшего распространения инцидента. Эти меры зависят от особенностей и типа инцидента. Например, при заражении вредоносным программным обеспечением осуществляется ограничение доступности зараженных устройств. Дополнительно осуществляется уведомление пользователей, использующих затронутые ресурсы, о проводимых работах.

Выявление и анализ последствий

К ним, в зависимости от особенностей и типа инцидента ИБ, могут быть отнесены изменение эталонных настроек, модификация/удаление файлов, нештатная сетевая активность и иное.

Ликвидация выявленных последствий

Завершающим шагом является устранение негативных последствий, восстановления затронутых ресурсов. Например, возврат эталонных настроек, восстановление зараженных файлов, смена аутентификационной информации и так далее.

Информация о затронутых ресурсах, принятых мерах также фиксируется способом, определенном в компании.

Анализ инцидентов информационной безопасности

На данном этапе формируются и собираются возможные свидетельства:

- дампы трафика,

- образцы вредоносного кода,

- снэпшоты машин и др.

Все данные анализируются для расследования причин возникновения инцидента ИБ.

Финальным шагом является составление и реализация рекомендаций по доработке системы защиты. Также важен анализ предпринятых действий, чтобы исключить повторение инцидентов ИБ и повысить эффективность реагирования на них.

Решения для реагирования на инциденты информационной безопасности

Процесс управления инцидентами ИБ требует большого количества ресурсов, времени и людей. И чем больше размер инфраструктуры, тем больше требуется этих ресурсов.

Упростить процесс можно с помощью специализированных решений или организаций, оказывающих услуги в этой области.

SIEM (Security information and event management) представляет собой решение, используемое для централизованного сбора журналов событий с различных источников, их анализа и оповещения об инцидентах. SIEM-система используется как основной инструмент на этапе выявления инцидента ИБ, а на других этапах — как средство хранения и визуализации информации. На рынке средств защиты информации, помимо большого количества платных продуктов российских и иностранных разработчиков, представлены также open source-решения, такие как ELK Stack (Elasticsearch, Logstash, Kibana), OSSIM.

В случае необходимости, а иногда и по требованиям законодательства, организация может воспользоваться услугами SOC (Security Operation Center) или установить взаимодействие с CERT (Computer Emergency Response Team). Подобные организации оказывают различный спектр услуг, связанных с управлением инцидентами ИБ, — от обмена информацией об инцидентах ИБ до полного аутсорса процесса.

Стоит отметить, что взаимодействие с отдельными российскими CERT, такими как ФинЦЕРТ и НКЦКИ, является бесплатным, а для некоторых типов организаций — обязательным. Например, субъекты критической информационной инфраструктуры обязаны передавать в НКЦКИ информацию о компьютерных инцидентах.

Делегируйте часть задач по информационной безопасности

Поможем с настройкой файрволов, проведем анализ уязвимостей, развернем системы мониторинга.

Превентивные меры: аудит ИБ, защита периметра сети и другие

Важно упомянуть и о способах, которые позволяют снизить количество возникающих инцидентов ИБ. Им является построение эффективной системы защиты, способной противостоять угрозам информационной безопасности.

Эффективная система должна включать набор технических и организационных мер, процессов, выбранных с учетом особенностей инфраструктуры, и применимых требований законодательства в области защиты информации. К мерам можно отнести:

- регулярное выявление и устранение уязвимостей,

- управление идентификаторами и средствами аутентификации,

- защита периметра сети

- внедрение мероприятий по обучению, повышению осведомленности в вопросах ИБ и т.д.

Однако просто построить такую систему — не всегда достаточно. Ее также необходимо поддерживать в рабочем состоянии. Отсутствие инцидентов ИБ может косвенно свидетельствовать об эффективности системы защиты, но для большей достоверности рекомендуется проводить контроль: аудит информационной безопасности, реализованный собственными силами организации или с помощью квалифицированных специалистов.

Такой контроль может включать различные виды проверок, в том числе:

- тестирование на проникновение от лица внутреннего и внешнего нарушителей,

- проверка готовности ответственных в части реагирования на инциденты ИБ,

- compliance-аудит на предмет выполнения требований внутренних ИБ-документов и требований законодательства.

Каждая из подобных процедур, проводимая с определенной регулярностью, поможет понимать текущий уровень эффективности системы защиты и не допускать возникновения инцидентов ИБ.

Заключение: управление инцидентами ИБ защитит от утечек данных и других рисков

Управление инцидентами ИБ является одним из основополагающих элементов системы защиты информации. Корректно выстроенный процесс позволяет значительно снизить вероятность повторения инцидентов ИБ, а также возникновения новых. Таким образом значительно увеличивается шанс избежать негативных последствий как для бизнес-процессов компании, так и для информационной безопасности в целом.