Виды угроз информационной безопасности

В тексте разберем основные риски в обеспечении информационной безопасности компаний и госструктур. Расскажем о видах потенциального ущерба, классификации угроз ИБ и методах борьбы с ними.

Угроза информационной безопасности (ИБ) — это возможное негативное воздействие на сеть, программное или аппаратное обеспечение с целью кражи, удаления или порчи информации.

У злоумышленников могут быть разные цели, однако речь в любом случае идет об ущербе компании — главным образом финансовом или репутационном. Но не следует забывать и о моральном, который будут испытывать те люди, чьи данные пострадали.

Финансовый ущерб складывается из следующих составляющих:

- потери от распространения информации,

- затраты на устранение сетевых уязвимостей и восстановление данных,

- компенсации пострадавшим от утечки данных.

Что касается репутационного ущерба, здесь речь прежде всего идет о вреде деловой репутации компании, но стоит учитывать и возможные иски со стороны пострадавших.

Чтобы всего этого не случилось, нужно знать о причинах угроз, их видах и о том, как с ними бороться. Это мы и рассмотрим далее.

Источники угроз информационной безопасности

К основными источникам угроз относятся несовершенное ПО, проблемы с конфигурацией, нестандартные условия использования оборудования или программ и, конечно, человеческий фактор.

Несовершенное ПО или аппаратное обеспечение. Устаревшие версии ПО или не обновляемая «прошивка» аппаратной части нередко содержат уязвимости, которые злоумышленники могут использовать для атак.

Неправильное функционирование систем. Ошибочная конфигурация или неполное обновление системы также приводят к возникновению уязвимостей.

Уязвимости в протоколах. Создать возможности для атак может некорректная реализация протоколов связи или интерфейсов, связывающих компоненты системы.

Сложные или несовершенные условия эксплуатации. Сюда отнесем в том числе нестандартные сценарии использования ПО и оборудования, а также недостаточное тестирование.

Человеческий фактор. Это ошибки персонала и недостаточное знание правил безопасности, а также фишинг и другие приемы социальной инженерии.

Критерии оценки уязвимостей

Специалисты оценивают уязвимость корпоративной инфраструктуры по трем критериям.

- Доступность — легко ли злоумышленнику получить доступ к сети или отдельным устройствам.

- Фатальность — как влияет уязвимость на процессы и данные, какие могут быть последствия: потеря данных, нарушение конфиденциальности и доступность сервисов.

- Количество — сколько компонентов программно-аппаратного комплекса подвержено уязвимостям. Также оценивается распространенность уязвимости и ее потенциальное влияние.

Классификация угроз информационной безопасности

Рассмотрим основные типы угроз, исходя из источника, целей злоумышленников и ряда других критериев.

Угрозы по месту

Внутренние. Связаны с уязвимостями, заложенными в самой системе или компонентах, то есть без участия человека. Пример: уязвимость в ПО или аппаратуре, которую могут использовать злоумышленники.

В пределах видимости. Включают перехватывающую и прослушивающую аппаратуру, кражу данных с физических носителей (флешек, жестких дисков и т.п.), камер наблюдения и другого оборудования и устройств.

Внешние. Происходят извне — например, через каналы связи. К таким угрозам относятся атаки хакеров, попытки взлома, фишинг, социальная инженерия и другие методы атак.

Угрозы по видимости

Активные. Это прежде всего внесение изменений в систему. Это может быть внедрение вредоносного ПО, изменение конфигурации системы или повреждение данных.

Пассивные. Зачастую даже более опасные, поскольку они незаметны, то есть происходят без внесения видимых изменений в информационные журналы (логи). Примеры таких угроз информационной безопасности: считывание конфиденциальных данных или тихий мониторинг трафика.

Угрозы по доступу

Несанкционированный доступ. Попытка получения доступа без разрешения или авторизации. Например, когда сотрудник компании пытается получить нежелательный доступ к конфиденциальным данным, используя чужие учетные данные. В этом случае можно обнаружить подозрительную активность — несколько неудачных попыток ввода пароля — и заблокировать доступ.

Утечка или повреждение данных. Происходит в результате ошибочных или неправомерных действий сотрудника с доступом. В таком случае сотрудник компании преднамеренно или непреднамеренно нарушает правила ИБ и вызывает утечку или повреждение данных либо всей системы. Пример такой угрозы — когда сотрудник компании случайно удаляет важные файлы или программу, что приводит к потере данных и нарушению работы системы.

Угрозы по цели

Угрозы данным. Попытки несанкционированного доступа с целью кражи данных или их изменения, порчи, удаления.

Угрозы программной среде. Атаки на программное обеспечение, попытки внедрения вредоносного ПО или изменения программных компонентов.

Угрозы аппаратному обеспечению. Физическое повреждение оборудования, кража или неправомерный доступ к аппаратным компонентам.

Угрозы поддерживающей инфраструктуре. Атаки на сетевую инфраструктуру, серверы и базы данных.

Угрозы по объективности

Классификация угроз информационной безопасности по уровню объективности включает объективные, субъективные и случайные угрозы.

К объективным относятся:

- технические средства излучения, например, электромагнитные, звуковые, электрические;

- активируемые угрозы — вредоносное ПО и бэкдоры, программные «закладки» и закладки аппаратуры;

- особенности объекта — его расположение, наличие контролируемой зоны, каналов обмена информацией;

- особенности носителей, например, электроакустические модификации, детали под воздействием электромагнитных полей и т.д.

Субъективные угрозы включают:

- ошибки при установке ПО и в процессе эксплуатации;

- повреждение данных или ненадлежащая работа с ними — неправильная работа с личными данными, нарушения режима защищенности, преобразование или уничтожение данных.

К случайным угрозам относят:

- сбои и отказы в работе корпоративной инфраструктуры;

- неисправность, повреждения сетевых коммуникаций или систем киберзащиты.

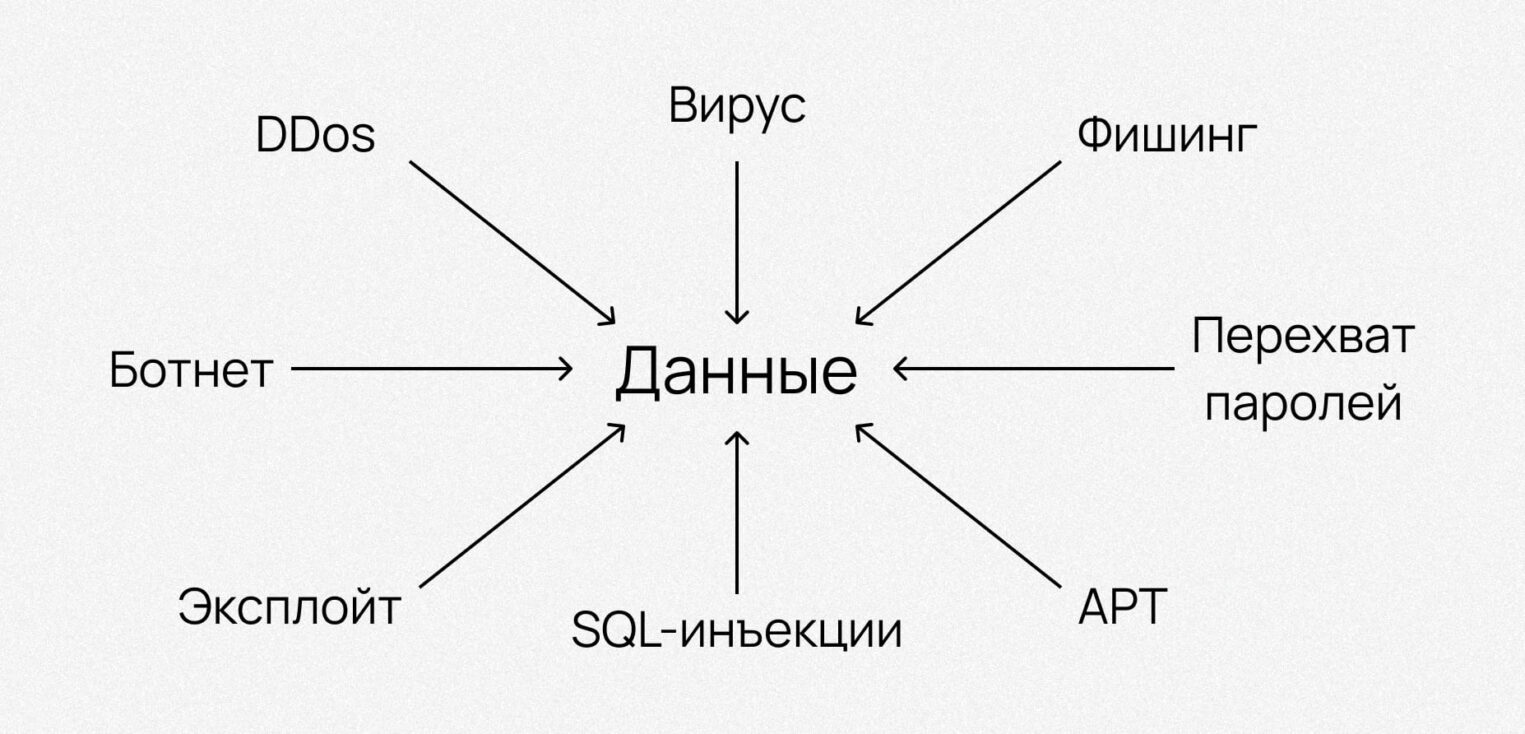

Примеры типичных угроз

Основная масса угроз информационной безопасности приходится на следующие виды.

- DDoS (Distributed Denial of Service) — атака, направленная на перегрузку сети или конкретного сервера большим количеством запросов. DDoS-атаки приводят к временной недоступности инфраструктуры.

- Вирусы, черви и трояны — вредоносные программы, которые проникают в компьютер или сеть и наносят различный вред. С их помощью киберпреступники крадут, портят и уничтожают данные.

- Фишинг — мошенническая практика, когда киберпреступники выдают себя за надежные источники для получения личной информации. Одна из разновидностей фишинга — использование подменных доменных имен, которые похожи на настоящие.

- Перехват паролей — процесс получения доступа к чужому аккаунту путем кражи учетных данных.

- Ботнет — сеть зараженных компьютеров, используемых для выполнения вредоносных действий без ведома их владельцев.

- Эксплойты — уязвимости в ПО и аппаратной части, которые киберпреступники могут использовать для взлома. К эксплойтам относятся, в частности, программные и аппаратные бэкдоры.

- Скрытые загрузки — загрузка вредоносного кода на компьютер без ведома пользователя.

- SQL-инъекции — метод атаки, при котором злоумышленники внедряют SQL-код в запросы к базе данных для получения доступа к данным, содержащимся в этой БД.

- Социальная инженерия — манипуляции людьми с целью получения личной информации или выполнения определенных действий. Например, злоумышленник может различными способами втираться в доверие к жертве, ведя с ней переписку в социальных сетях или мессенджерах.

- Атаки Man in the middle, или «человек посередине», — киберпреступник перехватывает и контролирует коммуникацию между двумя сторонами.

- Advanced Persistent Threat (APT) — продолжительная и хорошо подготовленная целенаправленная кибератака. В отличие от DDoS, APT — комплексная киберугроза, сочетающая различные способы атак на корпоративную инфраструктуру. Поэтому противостоять таким угрозам тяжелее всего. Поэтому следует тщательно организовать защиту корпоративной сети и отдельных устройств, а также позаботиться о том, чтобы персонал владел основами ИБ.

Как бороться с угрозами

При выстраивании системы кибербезопасности в организации обратите внимание на следующие аспекты.

Физические преграды. Организуйте контроль доступа к помещениям, где расположены серверы и сетевое оборудование, а также физическую защиту сетевой инфраструктуры. Из конкретных методов отметим использование биометрической идентификации и видеонаблюдение, а также физическое разграничение доступа. Это, например, использование электронных пропусков, размещение серверного оборудования в специально оборудованных комнатах с ограниченным доступом только для авторизованного персонала.

Криптография. Обязательно шифруйте данные, это играет важнейшую роль в их защите. Шифрование информации при передаче и хранении помогает предотвратить утечки, причем даже при компрометации системы в целом. Это процесс преобразования исходных данных в зашифрованные с помощью специального алгоритма, который называют ключом. Таким образом, криптографическая защита делает информацию непонятной для всех, кто таким ключом не владеет.

Управление доступом. Разграничьте права и используйте дополнительную защиту. Речь прежде всего о программных ограничениях доступа — разграничении пользователей при помощи аутентификации с различными правами.

С учетом все возрастающих вычислительных мощностей актуальной стала многофакторная аутентификация. Этот метод требует не только ввода логина и пароля, но и дополнительного подтверждения подлинности, например, через пуш, разовый код в SMS или биометрические данные. Также отметим запрет использования внешних носителей, например, USB.

Программная защита. Установите дополнительное ПО. Программная защита включает использование антивирусов и антишпионских программ, брандмауэров (межсетевых экранов) и других средств для обнаружения и предотвращения киберугроз. Такие программы защитят корпоративную сеть от вирусов, червей, троянов, руткитов, кейлоггеров, шпионского и рекламного ПО (adware), программ-вымогателей. А брандмауэры снижают риск несанкционированного доступа и DDoS-атак.

Обучение сотрудников. Все работники, особенно связанные с ИТ, обязаны владеть основами ИБ. Сотрудники должны быть осведомлены о возможных угрозах и знать, как правильно обращаться с конфиденциальной информацией. Кроме того, важнейшую роль для безопасности информации играют регламенты компании по обращению с данными. Четкие правила помогают эффективно предотвращать утечки данных и другие киберугрозы.

Технические средства защиты информации

Сочетание этих средств, вкупе с организационными мерами по формированию политик и организации обучения персонала, поможет компании организовать эффективную систему ИБ.

- Антивирусное и антишпионское ПО. Предназначено для обнаружения и удаления вредоносных программ, таких как вирусы, трояны, шпионские программы.

- Межсетевой экран (также брандмауэр или файрвол). Используется для контроля и фильтрации сетевого трафика. МЭ помогает предотвратить несанкционированный доступ к сети и защищает от атак извне.

- VPN и прокси. VPN (виртуальные частные сети) и прокси-серверы обеспечивают безопасное соединение с сетью через шифрование трафика, что позволяет защитить информацию при передаче через открытые сети.

- Сканеры уязвимостей. Используются для поиска уязвимостей в сетях, приложениях и устройствах, чтобы предотвратить возможные кибератаки.

- Обнаружение и предотвращение вторжений (IPS/IDS). Системы Intrusion Prevention Systems/Intrusion Detection Systems мониторят сетевой трафик на предмет подозрительной активности и могут блокировать или предотвращать попытки несанкционированного доступа.

- Data Leak Prevention, DLP. Системы DLP отслеживают и контролируют передачу данных, предотвращая их утечки через сеть, электронную почту, внешние устройства и другие каналы.

- SIEM (Security Information and Event Management). SIEM-системы собирают, анализируют и интерпретируют данные о безопасности с целью обнаружения угроз и реагирования на отдельные инциденты.

- DevSecOps. Это подход к разработке программного обеспечения, который включает в себя интеграцию компонентов системы информационной безопасности на всех этапах жизненного цикла разработки продукта.

- EDR (Endpoint Detection and Response). Эти технологии обеспечивают защиту на уровне конечных точек (например, компьютеров, мобильных устройств), обнаруживая и реагируя на потенциальные угрозы. В отличие от антивирусов, EDR фокусируются на обнаружении и реагировании на продвинутые угрозы, включая целенаправленные атаки, аномальное поведение пользователей и приложений, а также утечки данных.

- CASB (Cloud Access Security Brokers). CASB-системы предназначены для контроля безопасности данных, которые хранятся на облачных сервисах. Они защищают от утечек информации и несанкционированного доступа.

С чем может помочь Selectel

Мы заботимся о безопасности и защищаем дата-центры от несанкционированного доступа, в том числе:

- отслеживаем периметр дата-центров в режиме 24/7;

- контролируем входы и четко разграничиваем доступы посетителей;

- круглосуточно мониторим работоспособность дата-центров и используем комплекс программных решений по защите данных.

Безопасность серверной инфраструктуры Selectel подтверждена соответствующими сертификатами, в том числе PCI DSS и лицензиями (ФСТЭК).