Модель угроз безопасности персональных данных в ИСПДн: что такое и как составлять

Разберем, зачем нужна модель угроз и как она повышает уровень защиты информационных систем.

Что такое модель угроз

Модель угроз — это структурированное представление факторов, сценариев реализации атак и их последствий. Она позволяет анализировать систему с позиции защитника: выявлять слабые места, оценивать риски и формировать требования к защите. По сути, это взгляд на приложение и его окружение через призму инженерной и нормативной информационной безопасности.

Законодательство РФ, в частности 152-ФЗ, обязывает операторов информационных систем персональных данных (ИСПДн) выявлять и учитывать угрозы безопасности персональных данных (ПДн). Помимо прочего, постановление Правительства №1119 и приказы ФСТЭК России №17 и №21 требуют, чтобы при обработке ПДн была разработана и обновлялась модель угроз, в которой описаны возможные злоумышленники и способы атак.

Сохранность личной информации

Персональные данные — это любая информация, которая относится к прямо или косвенно определяемому физическому лицу. Согласно 152-ФЗ операторы обязаны обеспечивать конфиденциальность, целостность и доступность таких данных. К ПДн относятся ФИО, дата рождения, адрес проживания, сведения о здоровье и финансовом положении, данные о зарплате и т. д.

Косвенно определяемые персональные данные — это информация, которая в сочетании с другими сведениями поможет идентифицировать человека. К таким данным относятся, например, cookie-файлы, история браузера, IP-адреса, посещенные места на картах, геолокация и другие.

Важно учитывать контекст: отдельные данные могут быть безопасными сами по себе, но в сочетании с другими сведениями становятся персональными. Например, дата или номер телефона сами по себе — просто цифры, но если они связаны с ФИО владельца в базе оператора, такая информация уже рассматривается как ПДн и подлежит защите по закону. Правильно оценивайте риски и определяйте меры защиты для разных типов данных.

Операторами ПДн являются организации и государственные органы — от банков, медицинских учреждений и мобильных операторов до государственных информационных систем. Сохранность личной информации критична, так как утечка ПДн может нанести серьезный ущерб личности и государству. Даже при наличии согласия субъекта на обработку данных риски сохраняются, поэтому закон требует технических и организационных мер, исключающих НСД, утрату или искажение личной информации.

Какие задачи решает модель угроз ИСПДн

Моделирование угроз в ИСПДн помогает оператору формализовать требования к защите и снизить риски. Рассмотрим ключевые задачи, которые решаются при составлении модели угроз.

Идентификация потенциальных нарушителей и их характеристик. Определяются типовые профили злоумышленников: внутренний сотрудник, хакер, конкурирующая организация и т. д., а также их возможности по реализации атак.

Анализ уязвимостей. Оцениваются слабые места в системном и прикладном ПО, сетевой инфраструктуре и физической среде, которые может использовать злоумышленник.

Каталог потенциальных угроз. Формируется перечень актуальных угроз, свойственных для конкретной ИСПДн.

Оценка и ранжирование рисков. Каждой угрозе присваивается уровень риска по вероятности реализации и степени ущерба. Это позволяет определить приоритеты в защите, критические и допустимые риски.

Выработка мер защиты и снижение рисков. Для наиболее опасных угроз разрабатываются дополнительные средства безопасности и контрмеры: шифрование, мониторинг, контроль доступа и т. д. При этом они направлены на полное устранение угрозы или снижение ее вероятности/последствий.

Документирование и соответствие требованиям. Модель угроз — это официальный внутренний документ, который демонстрирует соответствие законодательству и методикам по защите персональных данных. Она помогает при подготовке к проверкам контролирующих органов.

Типы угроз ИСПДн

Согласно постановлению Правительства №1119, актуальные угрозы безопасности ПДн делятся на три типа по наличию недекларированных возможностей в ПО.

Угрозы первого типа — наивысший уровень опасности. Возникают из-за наличия недокументированных (недекларированных) возможностей в системном программном обеспечении ИСПДн (ОС и встроенных СЗИ). Это могут быть уязвимости нулевого дня, ядра ОС или аппаратные закладки, позволяющие злоумышленнику обойти любую декларацию безопасности.

Угрозы второго типа — продвинутый уровень. Связаны с наличием недекларированных возможностей в прикладном ПО, используемом в системе. Например, скрытые функции программ управления базами данных или служебные аккаунты, о которых оператор не знает, могут быть использованы для НСД и искажения информации.

Угрозы третьего типа — наименее опасные. Они не связаны с наличием недекларированных возможностей ни в системном, ни в прикладном ПО. Это обычные угрозы — например, вредоносные программы, сетевые атаки, неправильная конфигурация системы или социальная инженерия. Все они не требуют наличия секретных скрытых фичей в софте.

Для определения типа актуальных угроз оператор оценивает возможный вред и уровень первоначальной защищенности ИСПДн. Как правило, угрозы первого типа — наиболее критичные, второго — умеренно критичными, а третьего — минимальными для определения уровня защищенности.

Классификация угроз

Для эффективной защиты важно классифицировать угрозы по различным признакам. ФСТЭК России определяет угрозу как совокупность условий и факторов, которые позволяют злоумышленникам получить несанкционированный доступ к защищаемой информации. Рассмотрим основные классы по источнику, которые выделяют в модели угроз.

- Внутренние, инсайдерские угрозы. Исходят от лиц с легитимным доступом к ИСПДн, например, сотрудников организации. Они могут похищать или изменять сведения благодаря своему служебному положению и правам доступа.

- Внешние угрозы. Исходят от злоумышленников без официального доступа к ИСПДн. Они атакуют систему извне, чаще всего через сети общего пользования.

- Технические угрозы. Связаны с использованием аппаратных закладок, встроенных уязвимостей или вредоносных устройств. К ним относятся радиозакладки, вредоносное ПО и другие устройства, передающие информацию по физическим каналам.

Кроме того, угрозы часто классифицируют по характеру каналов утечки и по типам уязвимостей.

- Технические каналы утечки. Акустические, оптические, электромагнитные, ПЭМИН и другие, через которые информация может быть перехвачена.

- Программные и физические. Вирусы, трояны и иные вредоносные ПО или физический доступ к устройствам.

- Организационные. Ошибки персонала, устаревшее ПО, слабые пароли и отсутствие двухфакторной аутентификации, несанкционированная печать конфиденциальных документов и их плохая утилизация (не через измельчитель бумаги) и т. д.

Классификация угроз учитывает источник (внутренний или внешний), способ реализации (технический, социальный, физический) и характер уязвимости. Понимание этой структуры помогает сосредоточить защитные меры на наиболее критичных направлениях.

Как разработать модель угроз безопасности персональных данных

Разработка модели угроз ИСПДн — комплексная процедура, которая является частью жизненного цикла системы. Разберем этапы, которые она включает.

Шаг 1. Декомпозируйте систему

На этом этапе нужно подробно проанализировать информационную систему: структуру, архитектуру, компоненты, точки входа, сценарии использования. Определите границы доверия и взаимодействия с внешними системами.

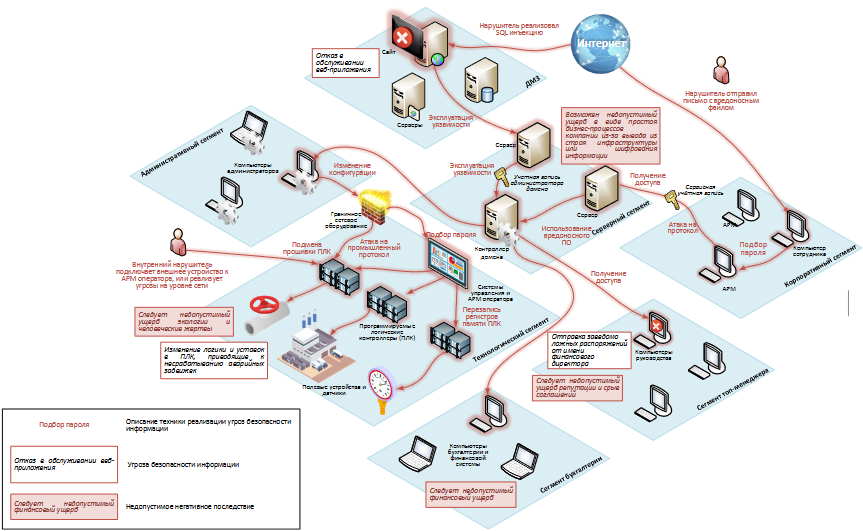

Результат — карта элементов ИСПДн и потоков обработки ПДн, которая помогает выявить объекты защиты и потенциальные маршруты атак. По методике ФСТЭК в модель включаются все действующие подсистемы, сети, каналы связи и т. д.

Шаг 2. Идентифицируйте и проранжируйте угрозы

С использованием базы угроз ФСТЭК и методологии классификации определите потенциальные угрозы для всех частей системы. Каждая угроза описывается с точки зрения нарушителя и сценария атаки.

Далее — проведите оценку риска: для каждой угрозы оцениваются вероятность реализации и потенциальный ущерб. На основе этой оценки угрозы нужно проранжировать по степени актуальности для конкретной ИСПДн.

Шаг 3. Определите контрмеры и меры по снижению риска

После присвоения рейтингов угрозам нужно сформировать план нейтрализации. Для каждой значимой угрозы подбираются технические и организационные контрмеры. Возможные стратегии снижения риска включают:

- принятие — если риск приемлем;

- устранение — удаление компонента или функции, порождающей уязвимость;

- смягчение — дополнительные проверки, шифрование, резервирование и т. д.

Например, обнаруженную уязвимость можно устранить установкой патча, а риск фишинга снизить проведением регулярных инструктажей среди работников. Выбор конкретных мер руководствуется требованиями №21 приказа ФСТЭК и определяется уровнем защищенности ИСПДн.

Результат шага — формальные рекомендации по усилению безопасности, которые лягут в основу технического и организационного проекта защиты.

Методика ФСТЭК 2021 года описывает требования к содержанию модели угроз. Рекомендуется подробно указать последствия нарушений, объекты атак, категории и возможности нарушителей, используемые способы атак и сценарии реализации угроз. На основе этой информации оператор может построить план оценки рисков и обоснования выбранных мер защиты.

Нормативная документация

Защита персональных данных регулируется целым рядом документов. Рассмотрим основные

№152-ФЗ «О персональных данных». Устанавливает общие принципы обработки ПДн и обязательство операторов обеспечивать их сохранность. Ст. 18 требует от оператора оценивать риски и принимать меры защиты при обработке ПДн.

Постановление Правительства №1119. Определяет требования к защите ПДн в ИСПДн и вводит четыре уровня защищенности. Документ предписывает оператору разработать систему защиты ПДн (СЗПДн), нейтрализующую актуальные угрозы. В частности, постановлением введена классификация угроз трех типов и требования к их учету при определении уровня защиты.

Приказ ФСТЭК России №17 «Об утверждении требований о защите информации… в государственных информационных системах». В приложении к приказу описаны параметры базовой модели угроз. Также документ устанавливает, что модель угроз должна содержать описание ИС, возможности нарушителей (модель нарушителя), возможные уязвимости, способы реализации угроз и последствия нарушений.

Приказ ФСТЭК России №21 «Об утверждении состава и содержания мер по обеспечению безопасности ПДн…». Устанавливает организационные и технические меры для защиты ПДн от неправомерного или случайного доступа, уничтожения, изменения, блокирования и распространения. В приказе уточняется, что выбор мер зависит от уровня защищенности (как по постановлению №1119) и предполагает регулярную переоценку эффективности принятых мер не реже одного раза в три года.

Методические рекомендации ФСБ (Приказ ФСБ России №378). Применяются для разработки моделей угроз и мер защиты ПДн в ИСПДн с использованием СКЗИ (средств криптографической защиты информации).

Обновленная методика ФСТЭК России и База данных угроз (БДУ). Используются для оптимизации анализа угроз.

Для погружения в тему

Содержание базовой модели угроз

Согласно рекомендациям ФСТЭК России, базовая модель угроз безопасности ПДн должна включать ряд разделов.

Основные параметры модели угроз

Общие положения. Назначение документа, цель модели, перечень использованных нормативно-правовых актов, ответственных лиц и прочие организационные данные.

Описание информационной системы. Краткая характеристика ИСПДн ( назначение, границы, состав компонентов, схемы сетей и каналов, виды обрабатываемых данных).

Основные параметры модели. Описываются принципы, на которых базируется модель.

Возможные способы реализации угроз. Для каждой категории субъектов указываются возможные пути атак.

Модель нарушителя. Описательная характеристика потенциальных нарушителей (уровень подготовки, доступы и ресурсы). Также здесь указывается, какие злоумышленники актуальны для конкретной ИСПДн. В качестве источника информации о возможных угрозах рекомендуем использовать банк данных угроз безопасности информации, составленный ФСТЭК.

Категории нарушителей

ФСБ и ФСТЭК предлагают классификацию по уровню возможностей:

- базовый — например, хакер-любитель, поставщик ПО, администратор организации;

- базовый повышенный — преступные группировки, конкуренты, системные администраторы с большим доступом;

- средний — разработчики ПО, террористические группировки;

- высокий — спецслужбы иностранных государств.

Помимо прочего, выделяют внешних нарушителей (без легального доступа к ИСПДн) и внутренних нарушителей — с пользовательским или админским доступом. Последние представляют особую опасность, поэтому их активность анализируется отдельно.

Каждый раздел модели должен быть обоснован с точки зрения конкретной ИСПДн. Хотя структура дается методикой ФСТЭК, конкретные списки угроз и меры защиты вносятся самостоятельно, с учетом особенностей системы и актуальных рисков.

Вступительная часть модели угроз в защите персональных данных

Согласно положению модель угроз начинается с титульного листа. Также она должна содержать аннотацию, содержание и список аббревиатур. Данный титульный лист приведен в документе ФСТЭК «Методики определения угроз безопасности информации» .

Описание информационной системы

В данном пункте указывается общая информация об ИС: ее «местоположение», название, классы защиты и типы данных, обрабатываемых в ИС. Оптимальным описанием будет не копирка паспорта системы, но совокупность всей информации, которая даст человеку, не знакомому с ИС, приблизительное понимание ее работы.

Модель нарушителя по ФСБ России

Для государственных структур действуют методические рекомендации ФСБ, описывающие модель нарушителя. Выделяют 6 типов нарушителей, различающихся по уровню доступа, контролируемой зоне, использованию недокументированных возможностей и другим параметрам.

| Тип нарушителя | Характеристика нарушителя |

| Действует только за пределами контролируемой зоны (КЗ) | Проводит атаки извне, без доступа к КЗ и аппаратным средствам. |

| В пределах КЗ, но без доступа к аппаратным средствам (АС) | Может находиться внутри КЗ, но не обладает физическим доступом к СКЗИ и среде их функционирования. |

| В пределах КЗ с физическим доступом к АС | Имеет доступ к аппаратуре (серверы, рабочие станции), может готовить и проводить атаки. |

| С привлечением специалистов по анализу СКЗИ, сигналов ПЭМИН и линейных сигналов | Имеет экспертные знания по криптографии и анализу побочных каналов утечки (электромагнитные и линейные) |

| С привлечением специалистов по недокументированным возможностям прикладного ПО | Использует скрытые/недекларированные функции программного обеспечения, проводит целевые программные атаки. |

| С привлечением специалистов по недокументированным возможностям аппаратуры и ПО среды СКЗИ | Проводит глубокие аппаратно-программные атаки на криптосредства, эксплуатируя НДВ оборудования и ПО |

Модель угроз безопасности ПДн по ФСТЭК России

Базовая модель угроз безопасности по ФСТЭК включает:

- классификацию угроз безопасности ПДн;

- угрозы утечки по различным каналам;

- общие характеристики уязвимостей и угроз;

- типовые модели угроз безопасности.

Уязвимости

При построении модели угроз следует указывать возможные уязвимости. Так как документ не должен меняться слишком часто, угрозы лучше описывать не конкретными инцидентами, а классами уязвимостей. Применение автоматических сканеров здесь неэффективно — результаты быстро устаревают.

Для классификации используйте ГОСТ Р 56546-2015. Стандарт описывает угрозы и уязвимости по области происхождения, типу недостатков ИС и месту возникновения уязвимости.

Список актуальных угроз безопасности ПДн

В обновленной методике от 05.02.2021 оценка угроз ИБ строится на основании более четких формулировок. Рассмотрим, какую информацию ФСТЭК России определяет как исходные данные для определения актуальности угроз.

- База данных угроз ФСТЭК. На данный момент находится в состоянии опытной эксплуатации, однако уже предлагает более понятный интерфейс, если сравнивать с «классическим вариантом».

- Описание векторов атак, источниками которых могут быть CAPEC, ATT&CK, OWASP, STIX, WASC и др.

- Определенные оценки негативных последствий от возникновений угроз.

- Определенные объекты воздействия угроз безопасности информации и виды воздействий на них.

- Определенные категории и виды нарушителей, способных реализовать угрозы ИБ, а также их возможности.

- Определенные актуальные способы реализации угроз ИБ.

После описания исходных данных необходимо приступить непосредственно к определению актуальности угроз. Данное действие производится на основании наличия сценария реализации угрозы. Он подразумевает под собой определение тактик и техник, которые может использовать злоумышленник. Для ознакомления с перечнем техник и тактик предусмотрено приложение 11.

Если для системы присутствует хотя бы один сценарий угрозы ИБ, то данная угроза считается актуальной и включается в модель.

Одной из самых распространенных в наше время угроз является утечка данных. Рассмотрим, через какие каналы может быть реализована эта угроза.

Каналы утечки данных

Каналы утечки информации существуют в любом информационном пространстве. Под каналом утечки в самом общем смысле понимается неконтролируемый способ передачи информации. В результате злоумышленник может получить несанкционированный доступ к необходимым ему конфиденциальным данным компании.

Примерами утечки информации является:

- разглашение данных лицами, имеющими доступ к секретной информации;

- потеря флеш-накопителей и других типов носителей информации, на которых хранилась конфиденциальная или личная информация;

- умышленное хищение секретной информации с использованием шпионажа по открытым каналам утечки.

Существующие каналы утечки информации могут быть косвенными или прямыми. Косвенные каналы подразумевают, что злоумышленник имеет прямой доступ к технической среде конкретной системы информационной безопасности.

Примеры косвенных утечек:

- потеря флэш-носителя или его преднамеренное хищение;

- поиск секретных материалов путем попыток исследования мусора, выброшенных бумаг и т. д.;

- считывание побочных электромагнитных излучений и помех.

При взаимодействии по прямым каналам злоумышленник получает доступ к аппаратным средствам и информации, которая используется в информационной системе. Примерами прямой утечки информации может являться следующее:

- работа «инсайдеров», или «человеческий фактор». Так называют людей, не соблюдающих коммерческую тайну;

- прямое копирование информации.

К основным видам технических каналов утечки относятся:

- акустический канал — несанкционированное считывание звука на объекте информационной деятельности, например, прослушивание в реальном времени или запись разговоров;

- оптический канал — вариант хищения данных, при котором вредитель фотографирует или проводит длительное наблюдение за объектом и т. д.;

- электромагнитный канал — снятие индуктивных наводок с полей информационной системы;

- побочное электромагнитное излучение, которое злоумышленник снимает и с помощью специального оборудования преобразует в понятную форму.

Наиболее распространенным и опасным с точки зрения хранения конфиденциальной информации является акустический канал утечки. Известны тысячи случаев, когда конкурент пытался установить прослушивающие устройства и звукозаписывающие приборы на другом объекте. С помощью направленных микрофонов можно получить доступ к звуковой информации в помещении на расстоянии до 200 метров от здания.

Практически универсальным каналом утечки информации является акустоэлектрический, поскольку он может использоваться на любом уровне электрической сети. Защиту от воздействия на акустоэлектрический канал обеспечивает «транспортная развязка», которая способна генерировать помехи.

Оптический канал возможен, если рабочий процесс компании можно визуально отследить. Защита в данном случае обеспечивается обработкой конфиденциальной информации только в закрытых помещениях с хорошей звукоизоляцией.

Помимо технических каналов, существует также физический способ хищения, который подразумевает захват материального носителя с конфиденциальной информацией.

Утечка данных может произойти вследствие несанкционированного доступа.

Несанкционированный доступ

Несанкционированный доступ (НСД) — это получение доступа к системе лицом, не имеющим на это прав, с использованием способов, не предусмотренных владельцем. Проще говоря, это обход или взлом защитных механизмов. Причины НСД могут быть разными: оставленные бэкдоры, уязвимости нулевого дня, устаревшее ПО скомпрометированные учетные данные, ошибки конфигурации или физический доступ к оборудованию.

В качестве примеров способов реализации НСД выделяют:

- использование штатного ПО и команд, позволяющих попасть в систему;

- создание нештатных условий работы системы с целью получения привилегий;

- применение вредоносных программ, специально разработанных для кражи или искажения ПДн;

- удаленное подключение с использованием скомпрометированных учетных данных;

- комбинированные атаки, сочетающие несколько методов.

Противодействие НСД включает повышение устойчивости ПО, жесткий контроль прав доступа (модель Zero Trust), мониторинг активности пользователей и установку специализированных средств защиты — файрволов, IDS/IPS, систем контроля привилегий и других. При этом регулярный аудит безопасности помогает обнаружить потенциальные дыры и снизить вероятность проникновения в систему с технической точки зрения, а работа с персоналом уменьшает риск компрометации данных и взлома из-за человеческого фактора.

Заключение

Модель угроз ИСПДн — ключевой инструмент в обеспечении безопасности персональных данных. Она систематизирует риски и помогает выстроить стратегию защиты. При ее разработке необходимо учитывать:

- состав и характер обрабатываемых данных;

- архитектуру и инфраструктуру системы;

- категории потенциальных нарушителей;

- актуальные каналы утечки и сценарии атак.

Грамотно составленная модель угроз позволяет выбрать эффективные меры защиты и снизить вероятность инцидентов. Каждая учтенная угроза может привести к серьезным последствиям, поэтому задача оператора — создать условия, при которых причинение ущерба системе и пользователям станет нецелесообразным.

Модель угроз — это живой документ: его необходимо регулярно пересматривать и обновлять по мере появления новых технологий и векторов атак. Только так можно обеспечить надежную защиту персональных данных и сохранить их конфиденциальность на всех этапах обработки.