Управление идентификацией и доступом. Руководство по IAM для начинающих

Разбираемся, как устроена IAM, система управления доступами, как ее внедрять и какие преимущества она дает компаниям.

Что такое управление идентификацией и доступом

IAM (Identity and Access Management, или управление идентификацией и контролем доступа) — это совокупность технологий, операций, методов и политик для управления доступом пользователей к инфраструктуре. В мире, где информационная безопасность обретает все большую значимость, эта система становится неотъемлемым компонентом защиты и управления доступом к ценным ресурсам и конфиденциальным данным.

У IAM две основные цели. Первая — определить, кто запрашивает доступ к сети, данным, приложениям или другим технологическим активам. Идентификация, разумеется, должна быть подтверждена, чтобы хакеры не получили доступ, а сотрудники не получили отказ в доступе. Вторая цель — внедрить механизмы, которые сделают доступ настраиваемым и определяемым политиками, чтобы он соответствовал уровню, который необходим пользователям.

Как работает IAM

Системы IAM выполняют три основные задачи: идентификацию, аутентификацию и авторизацию. Другими словами, они обеспечивает нужным людям доступ к устройствам, оборудованию, программным приложениям или любым IT-инструментам.

- IAM проверяет личность пользователей или организаций, которые запрашивают доступ к ресурсам. Обычно для этого используются логины и пароли, многофакторная аутентификация или интеграция с внешними поставщиками идентификационных данных.

- После проверки личности пользователя применяются политики контроля, чтобы гарантировать, что пользователи будут работать только с разрешенными им ресурсами.

Кроме того, система позволяет создавать, изменять и удалять учетные записи, а также объединять их в группы, чтобы назначать разрешения нескольким пользователям одновременно.

IAM часто включает в себя возможности аудита и мониторинга для отслеживания активности пользователей и выявления подозрительного поведения.

Подходы к реализации

IAM может быть реализована несколькими способами: локальным, облачным или гибридным. Рассмотрим каждый из них подробнее.

Локальная реализация. В этом случае система настраивается и управляется внутри самой организации. Она может быть построена на основе собственного программного обеспечения или использовать коммерческие решения.

Локальная реализация предоставляет организации полный контроль над данными и процессами управления доступом, однако требует значительных ресурсов для развертывания и поддержки.

Облачная реализация. В этом случае система поставляется облачными провайдерами, такими как AWS IAM, Azure Active Directory, Google Cloud IAM и другими. Облачная реализация позволяет быстро развернуть и масштабировать IAM без инвестирования в собственную инфраструктуру. Она также обеспечивает высокую доступность и безопасность данных, однако организация частично теряет контроль над ними.

Гибридная реализация. Система комбинирует локальные и облачные компоненты. Некоторые аспекты управления доступом могут быть реализованы локально, в то время как другие вынесены в облако. Гибридная реализация позволяет сохранить контроль над данными и использовать преимущества облачных сервисов: масштабируемость и гибкость.

У каждого из подходов есть свои преимущества и недостатки. Выбор зависит от конкретных потребностей и требований организации.

Зачем внедрять IAM

Управление идентификацией и контролем доступа — важный компонент корпоративной безопасности. Благодаря этой системе предприятия могут обеспечить доступ только авторизованному персоналу. Но это только основной бенефит.

Преимущества IAM

- Повышение безопасности. Система предотвращает несанкционированный доступ к ресурсам и повышает общую безопасность корпоративных систем.

- Централизованное управление. IAM позволяет получить целостное представление о доступе пользователей к корпоративным данным. В режиме «единого окна» можно настраивать различные политики для рабочих аккаунтов. Это упрощает применение методов обеспечения безопасности.

- Улучшение пользовательского опыта. Пользователи получают беспрепятственный и безопасный доступ к нескольким системам и приложениям с помощью одного набора учетных данных.

- Оптимизация затрат. Организации могут отказаться от ручного администрирования учетных записей и снизить риск возникновения ошибок.

- Масштабируемость. Решения предназначены для масштабирования в зависимости от роста организации и ее потребностей. Они могут обслуживать большое количество пользователей, приложений и ресурсов, облегчая управление правами доступа в сложных средах. IAM также обеспечивает гибкость в управлении доступами на основе ролей, групп или атрибутов.

- Интеграция с облачными сервисами. Решения интегрируются с облачными сервисами, позволяя организациям управлять доступом пользователей к облачным ресурсам и приложениям.

Как внедрять IAM

Процесс внедрения может отличаться в зависимости от требований организации, инфраструктуры и выбранного решения.

Рекомендации по внедрению

- Определите цель и сферу применения IAM. Решите, доступ к каким системам, приложениям и ресурсам должна регулировать система.

- Оцените существующие процессы, средства контроля и системы управления идентификацией и доступом. Определите пробелы и недостатки, которые необходимо устранить.

- Разработайте комплексную стратегию IAM, соответствующую требованиям организации, в том числе к аутентификации и авторизации пользователей, управлению ролями.

- Выберите подходящее решение с учетом требований к масштабируемости, возможностям интеграции, простоте использования и поддержке со стороны поставщика.

- Разработайте подробный план реализации и спроектируйте архитектуру IAM. Учитывайте роли и разрешения пользователей, политики доступа, механизмы аутентификации и интеграцию с существующими системами.

- Начните с пилотного внедрения, чтобы протестировать решение в контролируемой среде. Это позволит провести тонкую настройку, проверку процессов и средств управления.

- Далее приступите к полному развертыванию и внедрению. Этот этап может включать интеграцию решения с существующими системами, перенос пользовательских данных и настройку политик доступа.

- Обучите пользователей эффективно и безопасно использовать систему. Расскажите о ее преимуществах и важности соблюдения политик и процедур управления доступом.

- Регулярно проверяйте права доступа пользователей, проводите аудиты и устраняйте уязвимости.

Юридическая сторона

Юридическая сторона IAM включает в себя ряд аспектов, которые могут быть важны для организаций.

При внедрении системы необходимо учитывать соответствие законодательству и нормативным требованиям, например федеральному закону о защите персональных данных. Организации должны обеспечить соблюдение правовых требований при сборе, хранении и обработке информации о пользователях.

Вместе с тем управление идентификацией и контроль доступа позволяют компаниям аттестовать инфраструктуру. Это обязательное условие для работы в рамках законодательных актов. Такое же требование иногда предъявляют компании-контрагенты для заключения договоров. Кроме того, IAM может сыграть важную роль в расследованиях инцидентов безопасности.

Организации получают инструмент защиты интеллектуальной собственности, так как доступ к ценным ресурсам имеют только авторизованные пользователи. Система позволяет определять и управлять политиками безопасности, включая требования к паролям, сроки действия учетных записей и другие аспекты безопасности.

Юридические аспекты могут различаться в зависимости от страны и отрасли.

Примеры сценариев использования IAM

Управление доступом к корпоративным ресурсам

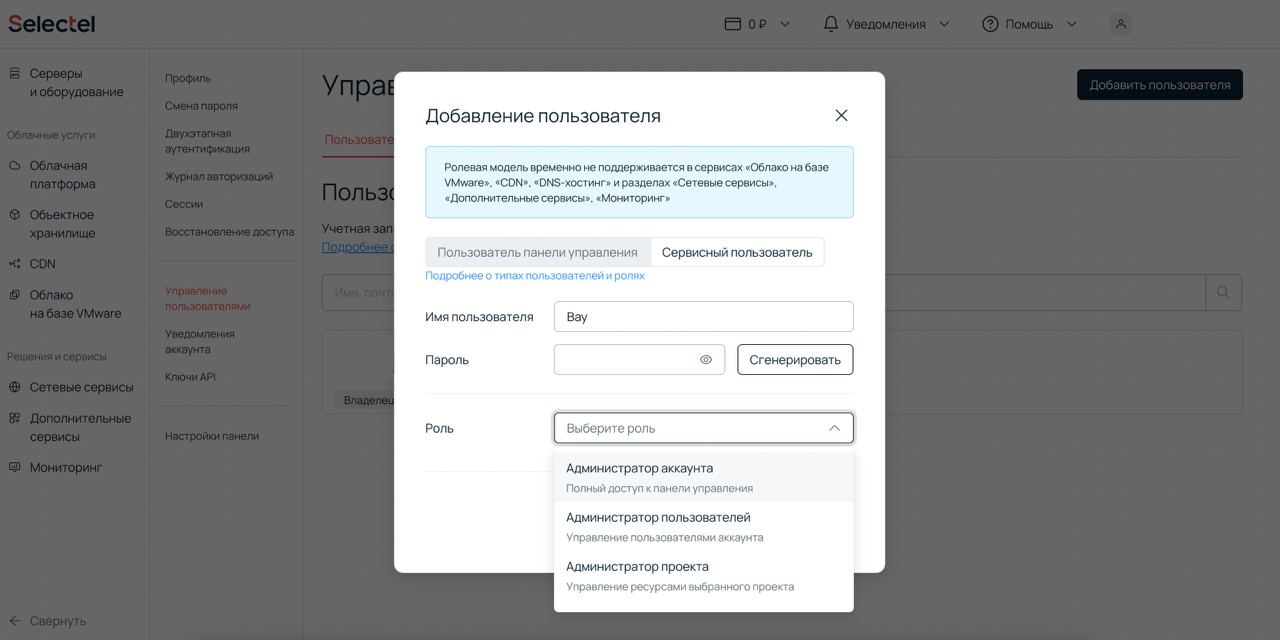

IAM позволяет управлять корпоративным доступом к различным ресурсам: файловым хранилищам, базам данных, приложениям и облачным сервисам. Все это можно легко настроить в новой IAM панели управления и API Selectel.

Мониторинг и аудит

IAM позволяет мониторить и проводить аудит доступов к ресурсам. Это включает отслеживание пользовательской активности, обнаружение подозрительных действий и подготовку соответствующих отчетов.

Управление жизненным циклом учетных записей

IAM управляет жизненным циклом пользовательских учетных записей: может их создавать, изменять и удалять. Это помогает организациям оптимизировать работу и эффективно управлять ролями пользователей.

Заключение

Внедрение IAM требует тщательного планирования, анализа и конфигурации. Организации должны учесть юридические аспекты, соответствие законодательству и требованиям безопасности данных. Правильно настроенная система играет ключевую роль в предотвращении несанкционированного доступа и утечек конфиденциальных данных, способствует безопасной и эффективной работе организации.