У облачных сервисов есть ряд неоспоримых преимуществ. Во-первых, они позволяют снизить капитальные затраты на инфраструктуру, поскольку для работы в облаке не нужно дополнительное оборудование. Во-вторых — гибкость. На рынке представлено множество облачных решений, и довольно легко выбрать среди них подходящее. В-третьих — масштабируемость и способность быстро наращивать ресурсы.

Но вместе с преимуществами есть и ряд справедливых сомнений относительно безопасности облачных серверов. Чаще всего у потенциальных пользователей возникают следующие вопросы:

- Как провайдер защищает данные?

- Насколько надежна его система защиты?

- Имеет ли он доступ к данным?

- Может ли произойти утечка?

- Соблюдает ли поставщик требования законодательства?

В статье я постараюсь ответить на них и рассказать о том, как реализуется защита конфиденциальной информации в облачных решениях.

Что такое безопасность облака

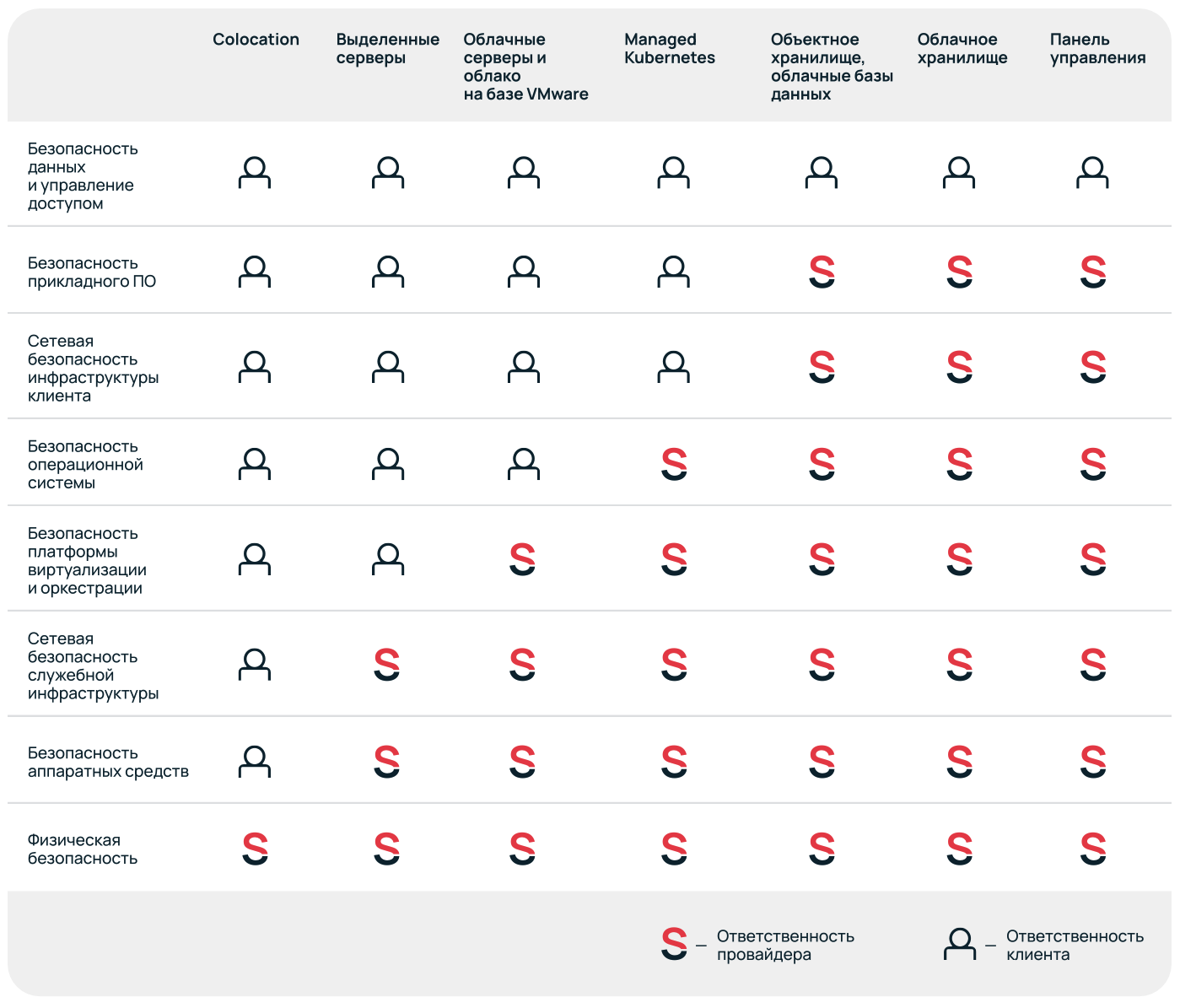

Разговор о безопасности облачных данных стоит начать с принципа разграничения зон ответственности. Он состоит в том, что и провайдер, и клиент обеспечивают безопасность в рамках собственных компетенций. Зоны ответственности могут отличаться в зависимости от того, какими услугами и сервисами вы пользуетесь.

В Selectel это устроено по такой схеме.

О том, как этот принцип реализуется в Selectel, вы можете узнать в нашем руководстве по обеспечению безопасности.

Почему безопасность облачных данных важна

При выборе облачного решения вы доверяете свои ценные данные третьему лицу. Поэтому крайне важно убедиться в том, что облачный провайдер уделяет достаточно внимания вопросам безопасности. В противном случае компрометация его инфраструктуры впоследствии может оказать влияние на ваши системы, нарушить доступность среды для пользователей или привести к утечке ценной для вашего бизнеса информации.

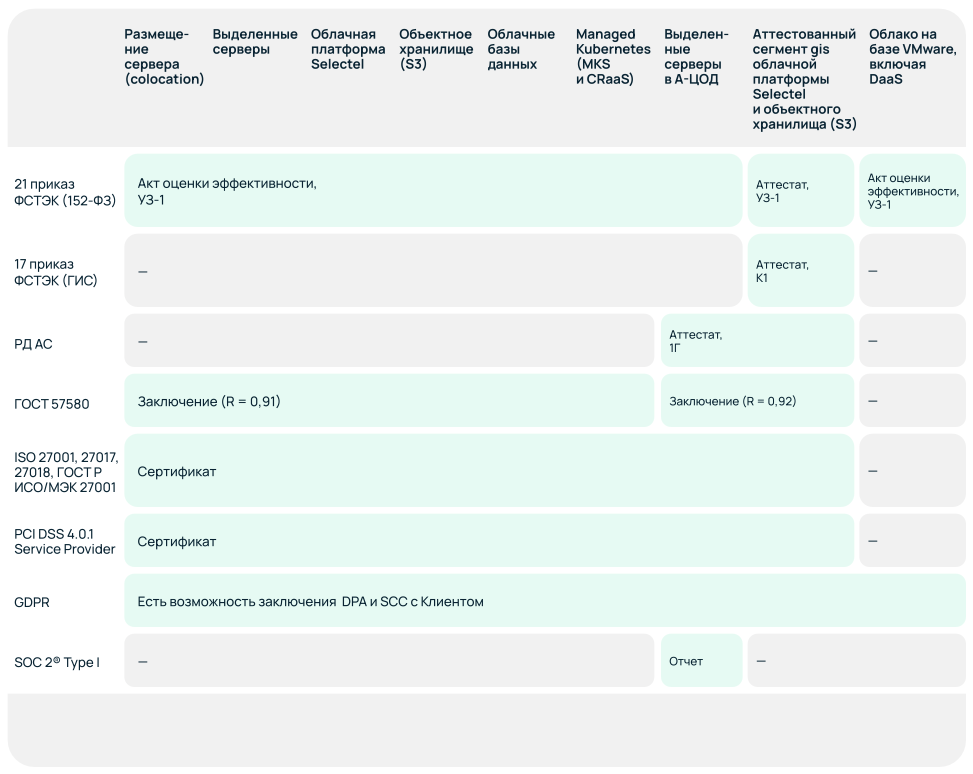

Поставщик услуг должен прозрачно описывать зоны ответственности, чтобы вы как клиент понимали, что делает он, а что необходимо будет сделать вам для надежной защиты системы. Кроме того, необходимо убедиться, что он действительно выполняет заявленные меры. В этом помогут заключения и сертификаты, подтверждающие соответствие услуг провайдера отраслевым стандартам.

Мы в Selectel публикуем эти документы на странице информационной безопасности.

Основные риски и угрозы облачной безопасности

В процессе миграции в облачную инфраструктуру важно не забывать про специфичные угрозы информационной безопасности.

Ошибки в конфигурации

Развертывание системы на базе облачной платформы зачастую связано с использованием новых инструментов, которые не применяются в собственной инфраструктуре. Это может приводить к ошибкам в конфигурации и, как следствие, — к атаке на систему.

Неправильно настроенные системы управления доступом, межсетевые экраны, группы безопасности, S3-хранилища и прочие компоненты, свойственные облачным инфраструктурам, часто становятся фактором, благодаря которому перед злоумышленником открываются новые возможности. Пожалуй, это является наиболее частой причиной взлома систем и утечек информации.

При развертывании системы очень важно изучить все инструменты, которые предоставляет вам облачный провайдер, и выполнить их безопасное конфигурирование. У нас они описаны в руководстве, на которое я ссылался ранее.

Слабая защита средств управления облачными ресурсами

Вместе с облачными ресурсами провайдер должен предоставить инструменты для управления ими. Чаще всего провайдеры самостоятельно реализуют безопасный доступ к таким инструментам — например, парольную политику и многофакторную аутентификацию. Мы в Selectel также ежегодно привлекаем внешних аудиторов для тестирования защищенности нашей панели управления. Результаты тестирований на проникновение публикуются на странице информационной безопасности. Вам лишь остается обеспечить контроль за использованием учетных данных и средств многофакторной аутентификации, а также отслеживать использование API-ключей, если вы применяете их для автоматизации работы с ресурсами.

Несоответствие применимым стандартам и законодательству (Compliance Risks)

Еще одно опасение для многих компаний — использование облачных услуг не позволит им соответствовать нормам законодательства. Не стоит забывать также о стандартах для бизнеса, который связан с обработкой персональных данных, государственными информационными системами, а также платежными и банковскими системами. Например, если вы обрабатываете ПДн, то ваш сервис и инфраструктура, на которой он развернут, должны соответствовать требованиям 152-ФЗ. Если храните данные банковских карт, то стандарту PCI DSS, а если работаете с ГИС — приказам ФСТЭК №17 и 21.

Это действительно важный аспект. Если он актуален для вас, до начала работы с облачными ресурсами необходимо убедиться, что провайдер реализует со своей стороны все предписанные законом меры и может подтвердить это. Например, мы публикуем все необходимые документы на нашем сайте.

При этом важно не забывать, что провайдеры могут реализовать меры только в своей зоне ответственности. Вам также потребуется позаботиться о защите тех компонентов инфраструктуры, которые находятся под вашим управлением.

Угрозы доступности

Еще одна актуальная угроза — это нарушение доступности ресурсов, которое чаще всего связано с DDoS-атаками. Если для вашей системы такое нарушение недопустимо, нужно заранее продумать стратегии и инструменты, которые вы будете использовать в случае атаки.

Для всех услуг Selectel мы реализуем базовую защиту от DDoS на уровнях L3-L4 модели OSI, а также можем дополнительно предоставить продвинутую защиту от наших партнеров на уровнях вплоть до L7.

Как бизнесу защитить данные

Защита данных в облаке требует от бизнеса во многом схожего подхода с тем, который используется при размещении на собственной инфраструктуре. Несмотря на то, что облачный провайдер берет на себя значительную часть работы, необходимо также не забывать про меры в своей зоне ответственности.

Это касается не только применения специализированных средств защиты и инструментов безопасности, которые предоставляются поставщиком. Важно также применять организационные меры, регламентирующие работу с облачными ресурсами, определить порядок взаимодействия компонентов системы, порядок действий в случае нештатных ситуаций, определять актуальные угрозы для вашей организации и так далее.

Набор этих мер будет зависеть не только от подходов, которые приняты в вашей компании, но также может регулироваться правовыми нормами. Например, если вы обрабатываете персональные данные, вы как оператор обязаны реализовать необходимые меры защиты.

Все аспекты защиты информации необходимо определить и сформулировать еще до начала развертывания на базе облачных ресурсов. Это позволит сразу построить архитектуру, которая будет отвечать вашим требованиям, а также поможет сразу понять, может ли облачный провайдер удовлетворить ваши требования по обеспечению защиты информации.

Требования законодательства РФ к безопасности в облаке

Пожалуй, для большинства компаний самым актуальным является вопрос соответствия законодательству в части обработки персональных данных. Оно регулируется Федеральным законом «О персональных данных» № 152, его подзаконными актами и приказами регуляторов, а также содержит большое количество требований — как технических, так и организационных.

Если вы планируете использовать облачные ресурсы и хотите обеспечить соответствие 152-ФЗ, необходимо проверить, что провайдер тоже выполняет требования в своей зоне ответственности. Еще важно, чтобы он предоставлял все необходимые документы, на которые вы сможете ссылаться в процессе аттестации или оценки эффективности принимаемых мер. Здесь я бы выделил три главных аспекта, которые следует проверить.

- Для услуг провайдера проведена оценка эффективности принимаемых мер по обеспечению безопасности персональных данных, и он может предоставить подтверждающие документы.

- Провайдер выполнил оценку угроз безопасности информации (моделирование угроз), и он может предоставить результаты этой оценки.

- У вас как у клиента есть возможность подписать с провайдером поручение на обработку персональных данных. Это необходимо сделать, так как хранение тоже относится к обработке ПДн, а оно будет осуществляться на ресурсах провайдера.

Для всех услуг Selectel, которые имеют соответствие 152-ФЗ, мы можем предоставить необходимые документы. Вам останется выполнить лишь те требования, которые будут относиться к вашей зоне ответственности — о них еще поговорим далее.

При этом персональные данные — не единственный вид информации, для обработки которого требуется соблюдение норм российского законодательства и стандартов информационной безопасности. Это также может быть актуально, например, при создании или подключении к государственным информационным системам, а также при создании платежных и банковских систем.

Публичные, частные, гибридные облака и их влияние на безопасность облака

Облачные платформы бывают разных форматов.

- Публичное облако – инфраструктура, которую используют одновременно много клиентов.

- Частное облако – инфраструктура, которая организована специально для одного клиента.

- Гибридное облако – инфраструктура, которая состоит из частных сегментов и публичного облака.

Обсудим их отличия друг от друга с точки зрения безопасности.

Публичное облако

Очень важно убедиться, что поставщик облачной платформы обеспечивает надежную изоляцию ресурсов клиентов.

Преимущества публичного облака:

- гибкость и возможность масштабироваться, поскольку в публичных облаках всегда есть большой запас вычислительных ресурсов;

- зачастую — наличие готовых решений для соответствия требованиям информационной безопасности. Провайдер предоставляет эту инфраструктуру многим клиентам и ему необходимо, чтобы она была универсальной и соответствовала большому перечню стандартов.

Основной минус публичной облачной инфраструктуры — разделение вычислительных ресурсов между многими клиентами. Потенциально это способно влиять на производительность, так как на одном хосте могут быть запущены требовательные процессы разных клиентов. Также многие компании рассматривают это как дополнительную угрозу ИБ. По сути, в публичном облаке нет физической изоляции, только логическая. Вплоть до того, что одно и то же ядро процессора может одновременно использоваться разными клиентами. Однако если грамотно подойти к вопросам безопасности, это не станет проблемой.

Частное облако

Чтобы избежать совместного использования ресурсов, многие компании предпочитают использовать частные облака.

Плюсами такого подхода являются:

- полная изоляция от других клиентов,

- возможность обсуждения технических решений с поставщиком и подбор самого оптимального из них.

Минусы:

- не такое быстрое масштабирование, как в публичном облаке, поскольку наращивание мощностей требует добавления физических хостов. В Selectel на это требуется от двух минут до пяти дней в зависимости от конфигурации и добавляемых ресурсов;

- нужно время для подготовки документов соответствия требованиям информационной безопасности.

Гибридное облако

Чтобы получить все преимущества частного и публичного облака, можно рассмотреть гибридное решение. В таком случае для данных и систем, которые не требуют полной физической изоляции, можно применять публичное облако, а частное использовать для тех сегментов, которым эта изоляция необходима. Но тогда потребуется дополнительная проработка вопросов организации безопасного взаимодействия публичного и частного облака, если такое взаимодействие требуется.

Компоненты облачной инфраструктуры, которые требуют защиты

Подсистема защиты облачной инфраструктуры состоит из многих компонентов, которые обеспечивают защищенность на разных уровнях технологического стека.

Ниже немного расскажу о них и о том, какие меры должен предпринимать надежный поставщик облачных услуг.

Обеспечение безопасности центров обработки данных (ЦОД)

Важно оценивать то, каким образом поставщик облачных услуг обеспечивает безопасность ЦОД (или в каких ЦОД он размещает инфраструктуру, если провайдер использует арендованные мощности).

Безопасность ЦОД состоит из двух факторов.

- Физическая безопасность — пропускной режим, охрана и видеонаблюдение, исключающие несанкционированный доступ к серверам и сетевым устройствам.

- Надежное функционирование инженерных систем — электропитания, системы кондиционирования, системы пожаротушения.

От этих факторов зависят защищенность и непрерывность работы вашей системы.

Серверы

Вопрос защиты серверов связан, в основном, с обеспечением физического доступа к стойкам, серверам и консолям управления. Провайдер облачной инфраструктуры должен гарантировать, что посторонние не смогут пробраться к оборудованию и как-либо нарушить работу системы или похитить информацию.

Еще один важный момент — применение поставщиком надежного серверного оборудования. Серверы должны оснащаться специализированными компонентами с повышенной гарантией надежности и иметь более одного блока питания. При этом поставщик должен гарантировать достаточное количество оборудования, чтобы даже при отказе серверов не нарушалась доступность системы клиента.

Подтвердить это, а также надежность обеспечивающих систем центра обработки данных, провайдер может путем согласования с клиентом условий предоставления с указанным гарантированным уровнем доступности услуги (SLA).

Сети

Это один из компонентов облачной инфраструктуры, в рамках которых ответственность за реализацию защиты разделена между провайдером и клиентом.

Провайдер обеспечивает защиту служебной инфраструктуры — межсетевое экранирование облака и изоляцию трафика разных клиентов (если речь о публичном облаке).

Клиент, в свою очередь, должен позаботиться о настройках сетей, групп безопасности и фаерволах, которые предоставляются ему в рамках облачной платформы, а также контролировать интерфейсы, которые доступны извне. Для этого также можно использовать дополнительные технические средства, например, межсетевые экраны нового поколения, которые по умолчанию не входят в состав облачной платформы.

Хранение данных

Это еще один важный аспект, о котором необходимо позаботиться как провайдеру, так и клиенту облачной платформы.

Перед началом использования облачных услуг необходимо узнать, каким образом провайдер обеспечивает хранение данных и имеет ли кто-то доступ к ним. Например, услуги Selectel устроены таким образом, что сотрудники не имеют доступа к данным клиентов.

Но независимо от того, как именно работает с данными провайдер, на стороне клиента всегда рекомендуется использовать дополнительные механизмы защиты — например, шифрование. Его предоставляют большинство современных дистрибутивов ОС. Также кроме потенциального физического доступа важно не забывать о том, как именно работа с данными происходит в самих информационных системах, и не допускать уязвимостей в этой части.

С хранением данных связан еще один важный аспект. Согласно требованиям российского законодательства, хранение персональных данных является одним из действий по обработке ПДн. Поскольку хранение осуществляется на инфраструктуре облачного провайдера, оператору персональных данных необходимо подписать с провайдером поручение на обработку персональных данных. Очень важно убедиться, что провайдер может подписать такой документ. В Selectel это можно сделать по запросу в тикет-системе.

Системы виртуализации

В облачных платформах защита технологий виртуализации всегда находится в зоне ответственности провайдера.

Клиенту необходимо только убедиться, что провайдер реализует требования по защите. Обычно провайдеры подтверждают это специальными документами.

Операционные системы

Существует две отдельные категории — служебные операционные системы в составе платформы, за которые полностью отвечает поставщик, и гостевые операционные системы, которые разворачивает и эксплуатирует клиент.

Меры по обеспечению защиты информации в служебных операционных системах реализует провайдер. Он же подтверждает это соответствующими документами.

Меры защиты в гостевых операционных системах должны быть реализованы клиентом — как средствами самих операционных систем, так и дополнительными средствами защиты. В некоторых случаях использование сертифицированных средств защиты является обязательным условием. Например, с их помощью должна защищаться информация в государственных информационных системах, согласно 17 приказу ФСТЭК.

Промежуточное ПО

В разговоре об облачных услугах нельзя не упомянуть PaaS-сервисы, которые также часто предоставляются в составе облачных платформ. Они могут быть представлены в виде систем контейнеризации, облачных баз данных, объектных хранилищ и так далее.

В этом случае провайдер отвечает за безопасность служебных компонентов ПО (control plane), а клиент — за безопасность размещаемых ресурсов и данных (data plane).

Приложения

Поставщики также иногда предоставляют готовые приложения (SaaS). В этом случае зоны ответственности могут отличаться в каждом конкретном случае, и следует уточнять, за какие компоненты ПО ответственность передается пользователю.

Однако чаще всего в управлении клиента остается вопрос выдачи учетных данных для предоставления доступа пользователям.

Если же говорить о приложениях, которые клиенты разворачивают на базе IaaS- и PaaS-решений, то тут обеспечение безопасности сервиса или приложения полностью находится в зоне ответственности клиента.

Инструменты обеспечения безопасности облачных серверов

Выше я несколько раз упомянул, что клиентам облачных платформ нужно реализовывать часть мер самостоятельно. Может сложиться впечатление, что клиент остается с этим один на один, но это не так. Вместе с облачной платформой провайдеры зачастую предоставляют инструменты для обеспечения безопасности облачных серверов.

Ниже расскажу о них на примере наших услуг.

А если вы захотите узнать подробнее о том, как реализовать комплексную подсистему защиты, ознакомьтесь с нашим руководством по обеспечению безопасности.

Защита от несанкционированного доступа

Несанкционированный доступ — основной риск информационной безопасности для любой системы. После получения такого доступа перед злоумышленником открывается широкий спектр вредоносных действий — кража данных, возможность их шифрования, закрепление в системе с целью шпионажа.

Для защиты от этих действий в операционной системе можно применять как встроенные во все современные дистрибутивы механизмы, так и специализированное ПО. Также важно не забывать о стандартных мерах по защите от несанкционированного доступа:

- использование аутентификации по сертификатам там, где это возможно,

- создание и соблюдение парольной политики,

- реализация принципа минимальных привилегий для всех учетных записей.

Для дополнительной защиты аутентификационных данных и API ключей рекомендуется применять менеджер секретов, который помогает обеспечить безопасное хранение чувствительных данных (логинов, паролей, ключей API и другой чувствительной информации) в защищенном хранилище с применением алгоритма блочного шифрования AES 256.

Доступ к панели управления облачными ресурсами

Для предотвращения несанкционированного доступа также важно не забывать о доступе к панели управления инфраструктурой. Обычно средства для реализации мер по защите этого компонента включены в состав облачной инфраструктуры.

В Selectel для этого используется система управления идентификацией и контролем доступа (Identity and Access Management, IAM). Она проверяет каждый запрос и гарантирует, что операции с ресурсами выполняют только пользователи с соответствующими правами.

Резервное копирование и восстановление данных

Резервное копирование обеспечивает непрерывность функционирования вашей системы. В облачной инфраструктуре клиенту могут предоставляться разные инструменты для резервного копирования — как встроенные в саму платформу, так и дополнительное ПО.

Сетевая безопасность

Еще один важный фактор, который включает в себя большой перечень технических средств для реализации мер по обеспечению безопасности сети.

Здесь для защиты системы клиент также может применять как встроенные средства облачных платформ — stateless-файрволы и группы безопасности — так и более продвинутые решения – NGFW, средства шифрования трафика (в том числе сертифицированные), средства защиты от DDoS-атак, а также файрволы уровня веб-приложений (WAF).

Предотвращение или обнаружение угроз. Устранение уязвимостей

Это еще два процесса, которые можно реализовать с использованием дополнительных средств защиты информации, предоставляемых провайдером.

Обнаружение и предотвращение вторжений реализуются модулями NGFW, которые я уже упомянул выше.

Для обнаружения уязвимостей можно использовать специализированные сканеры и сервисы. Например, в Selectel мы предоставляем анализ уязвимостей, который работает на базе сертифицированного сканера.

Соблюдение правовых требований

Все меры, о которых я рассказал выше, в большинстве случаев входят в перечень необходимых при реализации требований законодательства и стандартов обеспечения безопасности.

Но очень важно учитывать требования конкретных стандартов, которые могут применяться в отношении отдельных категорий информационных систем. Например, защита государственных информационных систем требует применения сертифицированных средств защиты информации. При этом инфраструктура провайдера также должна быть аттестована согласно этим требованиям.

Заключение

В этой статье я постарался рассмотреть все аспекты защиты облачной инфраструктуры со стороны поставщика услуг и клиента. Несмотря на небольшое усложнение в виде распределения зон ответственности, облачные платформы от надежных провайдеров являются хорошим фундаментом для построения подсистемы защиты, которая сможет удовлетворять самым высоким требованиям по обеспечению безопасности данных.