Риски есть всегда. И если для бизнеса рискованное решение может принести огромную прибыль, то реализовавшийся риск информационной безопасности принесет только убытки.

Перечислить основные риски информационной безопасности для любой организации сможет, наверное, каждый. Среди них:

- разглашение или утечка персональных данных,

- потеря или хищение денег,

- потеря клиентов и поставщиков,

- нарушение деловой репутации,

- утечка конфиденциальной информации (коммерческой тайны, ноу-хау и т. д.);

Вооружившись примерным пониманием, что же такое риски ИБ, постараемся понять: как их определить, оценить и зачем вообще управление этими рисками нужно организации.

Что такое риски ИБ

Риск ИБ неразрывно связан с понятиями угрозы и уязвимости. Посмотрим на нормативные определения из национального стандарта ГОСТ-Р 50922-2006.

Угроза — совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации.

Уязвимость — свойство информационной системы, обусловливающее возможность реализации угроз безопасности обрабатываемой в ней информации.

Теперь давайте чуть упростим эти формулировки. Угроза — это возможный путь к реализации риска ИБ, а уязвимость — что-то, благодаря чему осуществить угрозу возможно.

Тут понятно, а вот у риска информационной безопасности есть несколько определений разной степени сложности. Большинство стандартов определяет его как возможность реализации некоторой угрозы с учетом вероятности этой реализации и понесенного вследствие этого ущерба.

Например, есть ГОСТ Р ИСО/МЭК 27005-2010 «Информационная технология (ИТ). Методы и средства обеспечения безопасности. Менеджмент риска информационной безопасности». В нем говорится, что риск информационной безопасности (information security risk) — это возможность того, что данная угроза может задействовать уязвимость актива или группы активов и тем самым — нанести ущерб организации.

Риск измеряется исходя из комбинации вероятности события и его последствия.

Есть и другой ГОСТ — 57580.3 «Управление риском реализации информационных угроз и обеспечение операционной надежности». В нем говорится, что риск — это возможность реализации информационных угроз (в совокупности с последствиями от их реализации), которые обусловлены недостатками процессов обеспечения операционной надежности и защиты информации. В том числе — проведения технологических и других мероприятий, недостатками прикладного программного обеспечения автоматизированных систем и приложений, а также несоответствием указанных процессов деятельности финансовой организации.

Международный стандарт ISO 27005 определяет, что риск — это возможность, что некоторая угроза использует уязвимость актива или группы активов и тем самым нанесет ущерб организации. Измеряется с точки зрения сочетания вероятности события и его последствий.

Наконец, в методическом документе оценки угроз ИБ ФСТЭК риск отмечается как некоторое событие, нежелательное для организации. На практике это всегда что-то, непосредственно связанное с целями организации или бизнеса.

Давайте резюмируем. Риск ИБ — это некоторый показатель, учитывающий вероятность появления угрозы для конкретного актива и ущерб от ее реализации.

Не все стандарты включают в определение (и, соответственно, в последующую оценку риска) понятие актива. Но если его учитывают, то обычно определяют приоритет актива: чем он выше — тем весомее риск.

Пока тема кажется сложной, не так ли? Чтобы закрепить знания, разберем пример. Допустим, есть риск поломки оборудования, а сломаться оно может как из-за удара по нему, так и из-за неудачного обновления ПО. Это угрозы. А уязвимость в таком случае — это возможность ударить по оборудованию и ошибка в патче обновления.

Оценка рисков ИБ

Как и любой показатель, риск ИБ можно оценить по-разному. Проще всего сделать это так:

Риск = вероятность реализации угрозы × потенциальный ущерб

Величина, в которой будет получено выходное значение, варьируется в зависимости от использованной методики. Оценить риск можно качественно и количественно.

Количественная оценка

Позволяет оценить риск, опираясь на математические методы. Например, сравнение с некоторыми эталонными значениями или применение методов математической статистики и моделирования. Итоговое значение оценки исчисляется в процентах или числах.

- Плюсы: такой подход позволяет как можно более точно оценить ущерб при реализации риска или финансовую целесообразность мер защиты.

- Минусы: необходимы точные данные, на основании которых и будут рассчитываться показатели.

Качественная оценка

На практике используется гораздо чаще, так как не требует точных цифр и статистики. В основе таких методик лежат оценка риска экспертом и опыт оценивающего. Иногда такой анализ риска может быть представлен в виде моделирования возможных сценариев или составления матрицы рисков. Величина оценки риска здесь — это присвоение риску категории (например, «высокий», «средний» или «низкий») или баллов по некоторой шкале.

- Плюсы: проще в применении, не нужна точная статистика, легко адаптировать.

- Минусы: отсутствие точности и субъективность.

Оценка риска — это лишь один из этапов процесса управления рисками. И качественный, и количественный методы оценки могут использоваться на разных этапах управления. Все зависит от методики управления, которую выбирает или которую обязана исполнять организация.

Методики управления рисками информационной безопасности

ISO 27005

Это не конкретный метод, а рекомендации по управлению рисками информационной безопасности в организации. Он оставляет компании возможность самой определить подход к управлению рисками. На примере стандарта ISO 27005 можно рассмотреть базовый подход к построению этого процесса.

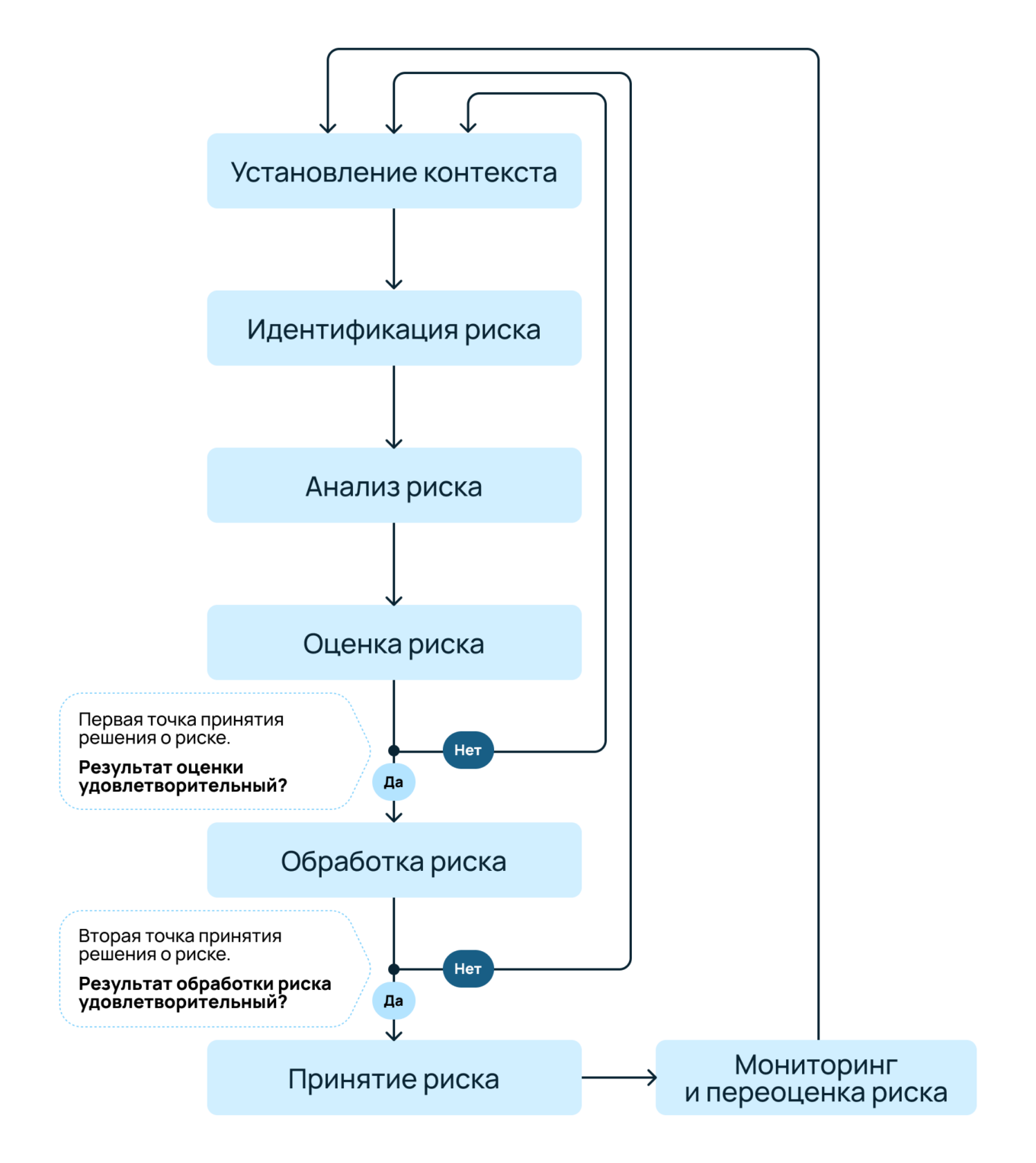

Основные этапы менеджмента рисков:

- определение контекста,

- идентификация риска,

- анализ риска,

- оценка риска,

- обработка риска.

Определение контекста

На этом этапе всю информацию о компании нужно собрать и обработать. Например, важно определить ее цели, все имеющиеся активы, активы, которые необходимо защитить, и т. д.

После сбора информации нужно договориться о целях риск-менеджмента. Это может быть соблюдение законодательства или подготовка плана обеспечения непрерывности бизнеса. Кроме того, нужно установить, кто, как, в какой мере и по каким критериям оценивает и обрабатывает риски, а также где и в каких документах это будет закреплено и как решать возникающие разногласия.

Идентификация риска

На этом этапе нужно определить:

- активы бизнеса, которые должны наблюдаться в рамках риск-менеджмента;

- бизнес-процессы, которые используют эти активы.

На предыдущем этапе рассматривались все активы компании. Здесь остаются только те, для которых будут прорабатываться риски и их вероятности. По окончании этапа у компании должен быть список угроз, их источников и уязвимостей, из-за которых можно осуществить эти угрозы.

Кроме того, завершение этапа подразумевает оценку возможного ущерба, который нанесут угрозы. Дополнительно полезно рассмотреть уже имеющиеся и планируемые средства защиты.

Анализ риска

Его можно проводить по любой методологии: и качественной, и количественной. Соответственно, различается и то, как именно будут получены, например, вероятности угроз или критичность рисков.

Этот этап стоит начать с аудита: составления списка активов и того, как на них можно воздействовать. Затем важно выделить сценарии, по которым риск может реализоваться, и оценить последствия этой реализации. Теперь нужно определить вероятности осуществления сценариев. Из полученных данных составляется список оцененных рисков и их критичности. Пример: риск утечки данных — высокий, риск потери клиентов — низкий.

Оценка риска

На этом этапе перечень рисков с их степенями критичности нужно расставить по приоритету. В итоге у вас должен получиться топ рисков: на что обратить внимание в первую очередь, а на что — в последнюю. Приоритет можно определять, например, на основе сценариев инцидентов, которые приводят к реализации этих рисков.

Последний этап — обработку риска — рассмотрим отдельно ниже, так как он одинаковый для всех методик.

С базовой версией процесса определились. Взглянем на другие методики.

FRAP (Facilitated Risk Analysis Process)

Основывается на качественной оценке рисков. Основа методики: создается команда экспертов, которая выделяет наиболее значимые критичные активы, совместно определяют угрозы и формируют сценарии инцидентов. После этого эксперты оценивают вероятность и потенциальный ущерб бизнесу при реализации угроз. Для выявления приоритетности используют матрицы или шкалы угроз.

OCTAVE (Operationally Critical Threat, Asset, and Vulnerability Evaluation)

Сфокусирована на масштабной оценке всех информационных систем и бизнес-процессов компании, а также разработке стратегий для снижения риска. Для сбора экспертных оценок используются структурированные интервью и рабочие группы, при этом акцент делается на описательный анализ рисков.

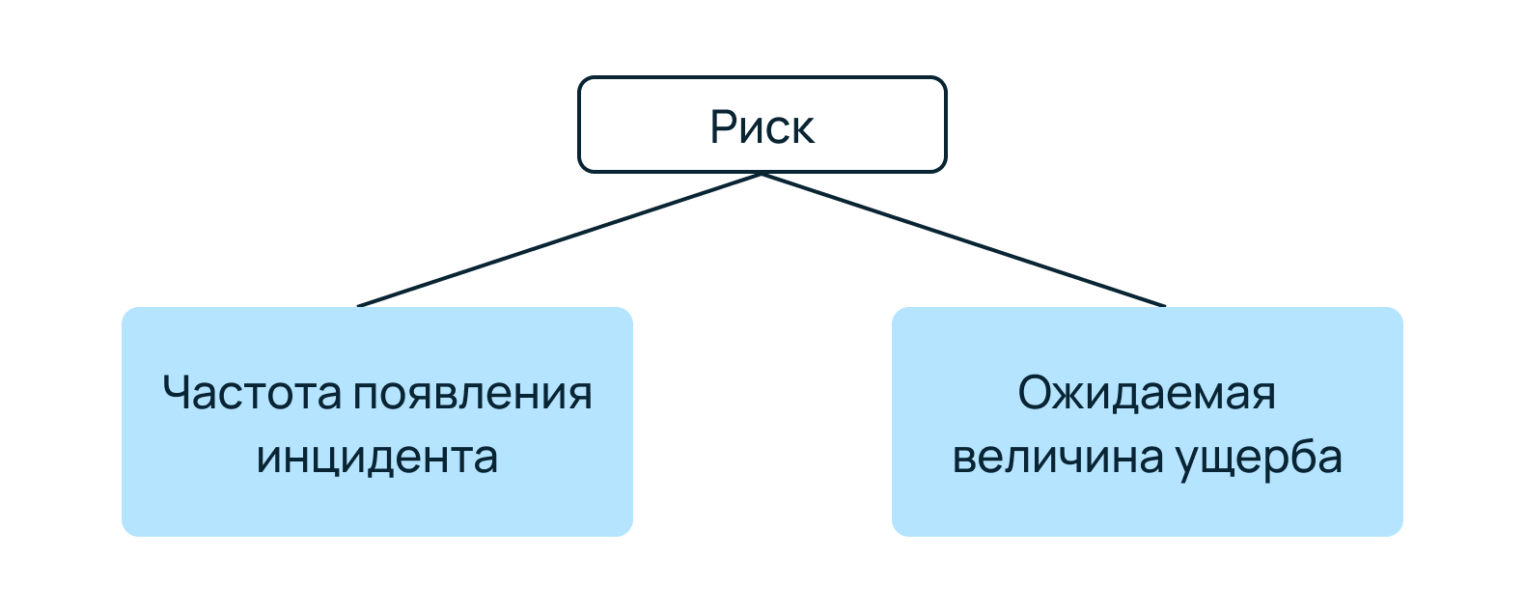

FAIR (Factor Analysis of Information Risk)

Основывается на количественном анализе рисков. Предлагает использовать экономически эффективный подход, который опирается на точные финансовые показатели и сравнение рисков. Достигается декомпозицией риска на основные компоненты:

- Loss Event Frequency (LEF) — частота появления инцидента;

- Prolable Loss Magnitude (PLM) — ожидаемая величина ущерба.

Каждый из компонентов также делится на множество показателей. Например, LEF декомпозируется на частоту возникновения угрозы (Threat Event Frequency) и уязвимость (Vulnerability), через которую реализуется эта угроза. PLM разделяется на первичный ущерб (Primary Loss Factors) и вторичный ущерб (Secondary Loss Factors). При этом каждый из этих параметров также разбивается на другие параметры, которые можно точно оценить.

Сочетание СТО БР ИББС и 716-П

Эта методика применяет как качественный, так и количественный подходы при оценке рисков. Она ориентирована на нормативные требования к банковским организациям в РФ. Процесс оценки включает детальное описание банковских информационных активов, идентификацию угроз и уязвимостей, а также анализ потенциальных финансовых и репутационных потерь. Так банки могут не только приоритизировать меры защиты, но и обосновать экономическую эффективность инвестиций в информационную безопасность в соответствии с государственными стандартами.

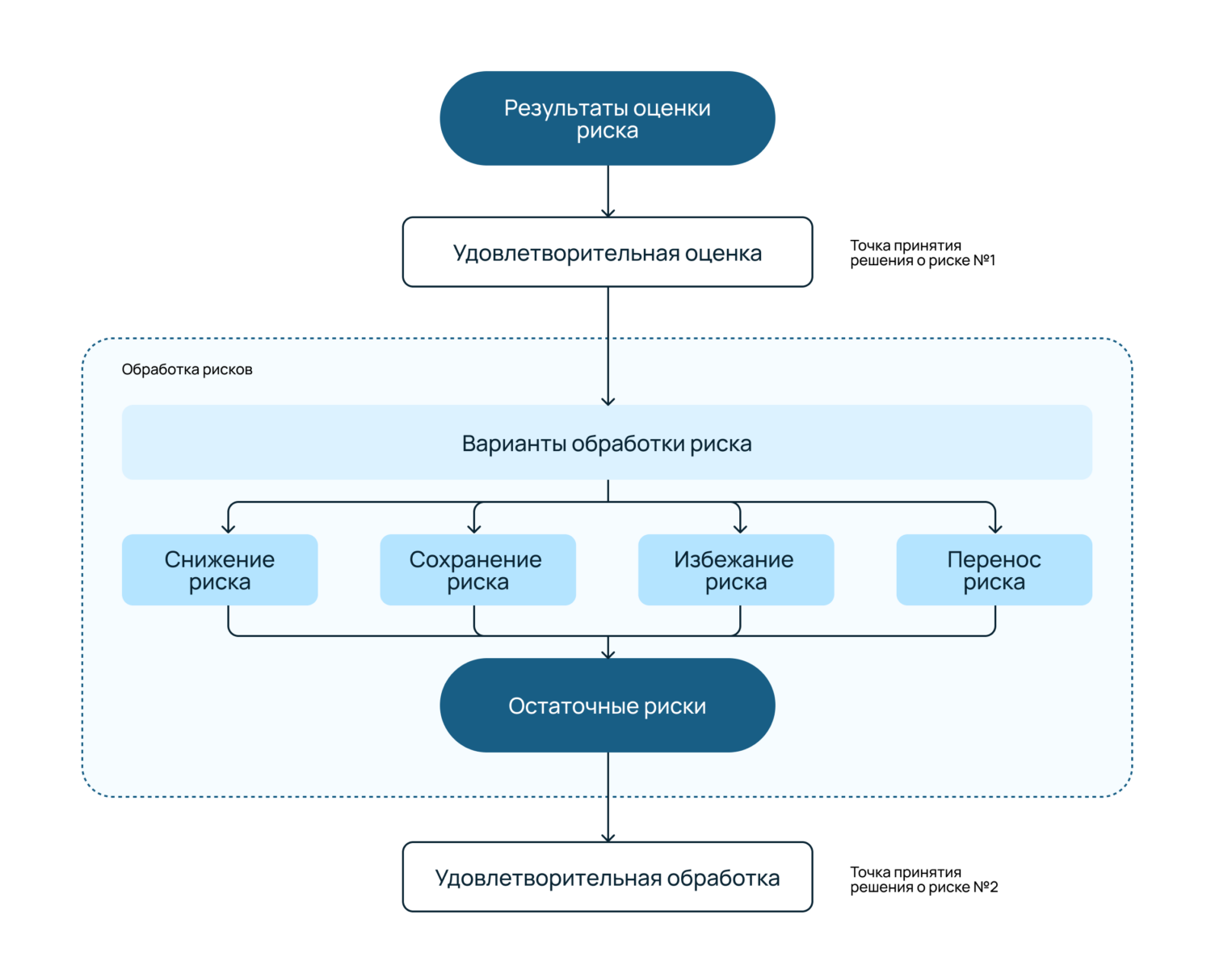

Обработка рисков ИБ

После оценки рисков необходимо выбрать средства контроля для снижения, сохранения, предотвращения или распределения рисков, а также подготовить план их обработки. Всего есть четыре реакции на риск: снижение, перенос, уклонение и принятие.

Давайте рассмотрим такой пример: вы собираетесь выпустить на рынок приложение, однако исследователи безопасности обнаружили, что в нем есть уязвимость. Из-за нее предприимчивый хакер может забирать у вашей компании раз в месяц ровно 100 рублей и ни копейкой больше.

Снижение

Стратегия снижения риска означает снижение риска до минимального. Например, вы можете устранить уязвимость и снизить ущерб до 0 рублей ежемесячно. Однако важно помнить про остаточные риски. Например, лишившись 100 рублей в месяц, хакер может расстроиться и найти что-то более серьезное и дорогостоящее.

Перенос (или делегирование)

Означает в буквальном смысле делегирование работы над риском кому-то, кто справится с ним лучше. Например, в примере это означает, что ваша компания заключает чудесный договор киберстрахования, который покрывает ущерб от эксплуатации уязвимости. И если злоумышленник воспользуется обнаруженной уязвимостью и сможет забирать по 100 рублей в месяц, страховая компания компенсирует эти финансовые потери в соответствии с условиями полиса. Получается, вы делегировали ответственность за возможные убытки страховщику, что и является сутью переноса риска.

Уклонение

В этом случае вы принимаете решение отказаться от действия, которое может спровоцировать риск. То есть вы просто не выпускаете приложение.

Принятие

Вы принимаете риск и ничего с ним не делаете. Таким образом, если хакер действительно найдет брешь и будет снимать у вас по 100 рублей в месяц, ваше решение — принять этот риск и отдавать эти рубли. Например, так вам не придется работать с остаточными рисками.

Минусы: придется постоянно следить, реализовался ли риск и какой ущерб он в действительности нанес. Это необходимо, чтобы быстро исправить ситуацию при реализации риска, если при оценке произошла ошибка, и на самом деле у вас крадут не 100 рублей, а 100 000.

Возможные последствия реализации рисков ИБ

Ущерб для организаций может быть самым разным. Определить его виды важно еще на этапе оценки риска. Если возникнут сложности, можно обратиться к Методическому документу ФСТЭК.

Для физических лиц

Это может быть, например, разглашение персональных данных, кража денег с карты или данных от соцсетей. А также нарушение неприкосновенности личной жизни или травля в интернете.

Для юридических лиц

Это может быть потеря денежных средств, утрата доверия, недополучение прогнозируемой прибыли, необходимость дополнительных затрат на восстановление деятельности и даже дискредитация работников. В случаях серьезных аварий на производстве это могут быть судебные (в т. ч. и уголовные) дела.

Чем может помочь Selectel

Оценка рисков и управление ими — ответственность компании. А Selectel предоставит инструменты для обеспечения безопасности ваших сервисов:

- бесплатную защиту от DDoS-атак на уровнях L3 и L4;

- межсетевой экран для исключения нежелательного доступа извне;

- IAM для управления корпоративным доступом к ресурсам;

- сертификат PCI DSS, который позволяет безопасно обрабатывать платежную информацию;

- защиту персональных данных в соответствии с требованиями 152-ФЗ;

- размещение выделенных серверов в аттестованном сегменте ЦОД для максимальной физической и логической защиты инфраструктуры и т. д.

Заключение

Оценить риск, чтобы предусмотреть защитные меры, можно множеством способов. Иногда полезно даже разработать собственный метод. Но главное — обеспечить к этому системный подход. Так этот процесс станет не просто технической необходимостью, а стратегической инвестицией, ведь вы заранее защищаете свои информационные активы, предотвращаете серьезные убытки и обеспечиваете стабильное развитие бизнеса.

Кроме того, управление рисками ИБ помогает оптимально распределять ресурсы, инвестируя в защиту именно тех компонентов, которые критически важны для компании. А это важно, ведь если защита стоит дороже информации, то защита этого не стоит. Это главный принцип ИБ.