СКЗИ: что это, и для чего используются криптографические средства защиты информации

Рассказываем про СКЗИ. Что такое шифровальные криптографические средства, какие виды бывают, какие алгоритмы и устройства используют при работе с ЭП и как устроено регулирование в РФ.

Сегодня средства автоматизации и обработки информации внедрены практически в каждую сферу деятельности человека. Информационная безопасность и методика ее обеспечения плотно сплелись с разработкой и применением большинства технических благ. В результате цифровизации растет объем информации, которая требует должной защиты при хранении, обработке и передаче.

Что такое криптографическая защита

В этой статье поговорим о работе с криптографическими средствами защиты информации. Разберем функции и ключевые методы криптографической защиты данных — шифрование, хеширование, электронная подпись и имитовставка. Каждый из них нужен для достижения одного или нескольких свойств безопасности данных. На практике методы применяют в комплексе.

Криптография —это наука, которая занимается защитой информации. Она помогает скрыть данные так, чтобы только те, кто имеет специальный ключ или пароль, могли их прочитать.

Криптографические средства защиты информации — это устройства, программы или службы, которые помогают зашифровать и дешифровать информацию, проверить ее целостность, а также безопасно сгенерировать электронную подпись.

На территории Российской Федерации средства криптографической (шифровальной) защиты информации принято называть СКЗИ. В силу специфики регулирования криптозащиты информации, под СКЗИ понимают средства, реализующие российские криптографические алгоритмы. Например, «Кузнечик» (ГОСТ Р 34.12-2015).

Цель криптографической защиты информации

Цель криптозащиты — обеспечение целостности, конфиденциальности и неотрекаемости информации. Криптография в основном используется:

- для защиты обрабатываемой, хранящейся и передаваемой информации;

- для обеспечения целостности и неотказуемости (алгоритмы электронной подписи);

- в алгоритмах, которые обеспечивают аутентификацию пользователей или устройств;

- при защите элементов аутентификации.

Практические задачи криптографической защиты информации

Цифровизация коснулась критического большинства сфер повседневной жизни. В большинстве из них получение, обработка и хранение информации — критически важные процессы, а иногда и регулируемые государством. К примеру, медицинские карты пациентов все чаще хранятся в цифровом формате в единой системе. Это удобно для сотрудников, которые находят и обновляют данные пациентов в несколько кликов, но для пользователя это может быть риском.

Данные из разряда врачебной тайны должны быть защищены в соответствии с законодательством. Ведь информация о состоянии здоровья — это чувствительные персональные данные. Здесь на помощь приходят средства шифровальной (криптографической) защиты.

Пример — взаимодействие информационных систем медицинских и иных организаций с Единой государственной информационной системой здравоохранения (ЕГИСЗ). Данные должны передаваться по каналу связи, шифрованному с помощью СКЗИ.

Говоря о финансовой отрасли, средства криптографической защиты применяют для безопасного хранения данных банковских карт. Подобное требование есть и в международных стандартах, таких как PCI DSS, и в российских — например, в ГОСТ Р 57580.1.

Стоит отметить, что использование средств криптозащиты информации для обеспечения безопасности обрабатываемых персональных данных — необходимая практика в некоторых случаях. Например, если обработка предусматривает передачу персональных данных по незащищенным каналам или применение СКЗИ в явном виде установлено на законодательном уровне.

Криптозащита может пригодиться и обычным пользователям, которые хотят ответственно подойти к защитите своих данных. Здесь речь идет не о законодательных требованиях, как в предыдущих примерах, а о личном желании обезопасить цифровую собственность.

Типы криптографической защиты информации

Криптографию можно разделить на четыре типа: с закрытым ключом (симметричная), с открытым (асимметричная), гибридная криптосистема и хеш-функции. Рассмотрим каждый из них.

Симметричная криптография

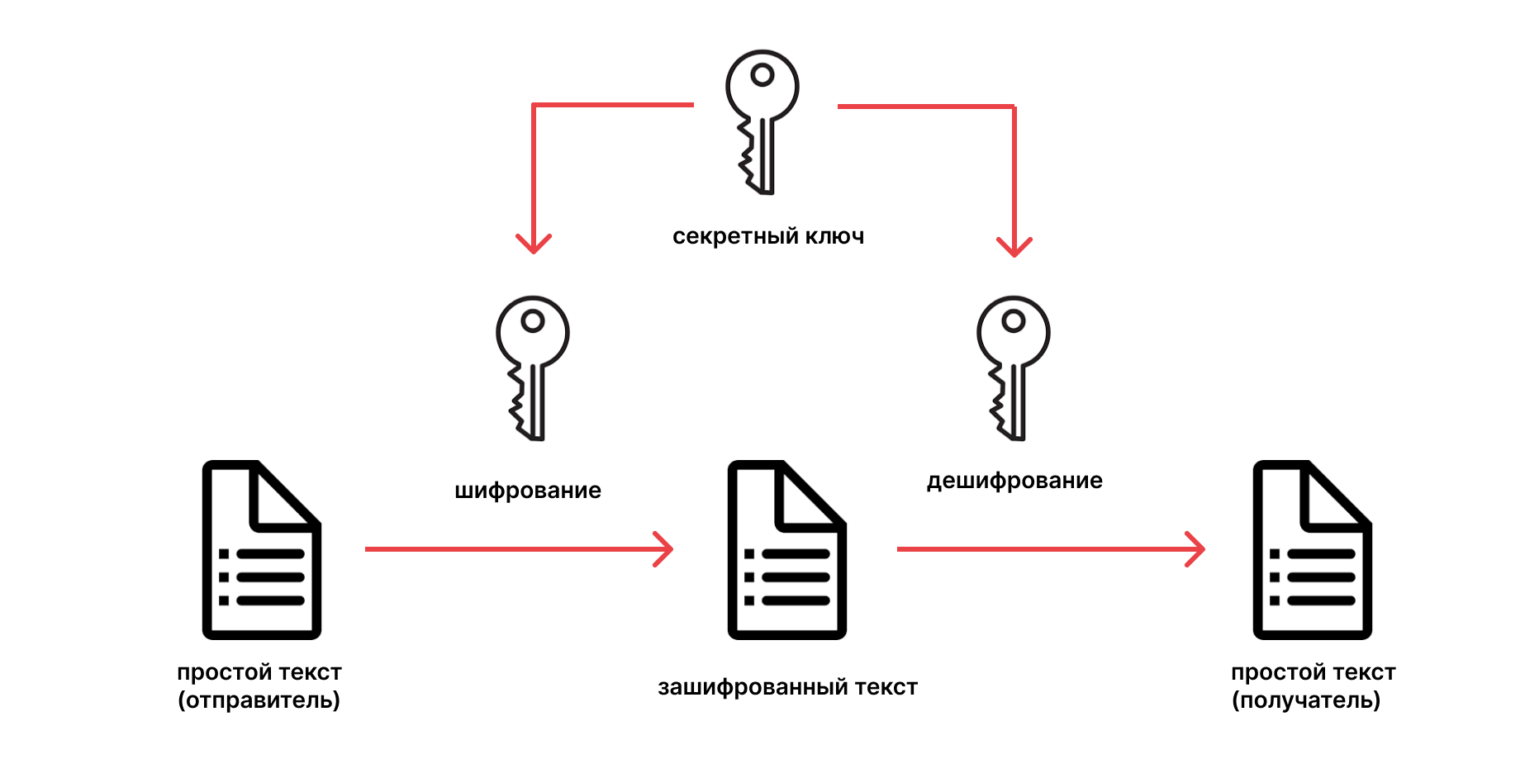

Криптография с закрытым ключом, или симметричная криптография, использует один и тот же ключ для шифрования и дешифрования данных. Это самая простая «форма» криптографии, однако одно из ее главных преимуществ — хорошая скорость. Ключевая проблема при использовании симметричного шифрования — безопасная передача закрытого ключа от одного участника к другому.

Криптографию с закрытым ключом можно использовать как для данных, которые передаются в сети, так и для данных в состоянии покоя (хранящихся на носителе). Чаще ее применяют для второго состояния, поскольку при передаче секрета получателю есть риск компрометации.

Примеры алгоритмов симметричной криптографии:

- «Магма» и «Кузнечик» (RFC 8891 и RFC 7801, ГОСТ Р 34.12-2015 и его обновленная версия ГОСТ 34.12-2018),

- AES,

- DES,

- Шифр Цезаря.

Асимметричная криптография

Криптография с открытым ключом, или асимметричная криптография, использует два ключа. Один — шифрует сообщение, другой — расшифровывает.

Один ключ хранится в тайне и называется «закрытым». Другой ключ, «открытый», — в свободном доступе и может быть использован любым человеком. Закрытый ключ должен оставаться только у владельца, а открытый можно передавать.

Примеры алгоритмов асимметричной криптографии:

Гибридное шифрование

Гибридное, или комбинированное, шифрование подразумевает совмещение достоинств симметричной и асимметричной криптографии. Как говорилось ранее, симметричное шифрование отличается хорошей скоростью, но имеет сложности при передаче ключа. В гибридной системе симметричный ключ применяется для шифрования сообщения, а сам он шифруется асимметричным ключом.

Пример применения гибридного шифрования — протокол TLS. Подробнее о том, как он устроен, вы можете почитать в нашем тексте.

Хеш-функции

Хеш-функции — это необратимые односторонние функции. На входе — исходное сообщение произвольного размера, на выходе — битовая строка фиксированной длины. Процесс преобразования называется хешированием, результат — хеш-суммой, хешем или дайджестом.

Но почему «необратимые»? Разве сообщение не нужно расшифровать, чтобы ознакомиться с содержимым? Не совсем. Благодаря свойству необратимости хеш-функции часто используют для хранения паролей, доказательства неизменности данных или сравнения данных с «эталонными».

Получение из двух разных входных данных двух одинаковых результатов — это коллизия. В идеале хеш-функция должна генерировать уникальные результаты для каждого заданного входа. Так что при выборе надежной хеш-функции особое внимание уделяют стойкости к коллизиям.

Единственный способ взлома — это как раз поиск коллизии. Злоумышленник должен перебирать входные значения до тех пор, пока не получит точно такой же хеш.

Примеры алгоритмов хеширования:

- ГОСТ Р 34.11-2012 (Стрибог),

- MD5,

- SHA-1,

- Whirlpool,

- Blake 2.

Работа криптографических средств и их применение

Рассмотрим принцип работы криптографических средств защиты информации.

- Создание документа,требующего пересылки;

- Шифрование файла с помощью ключа;

- Передача ключа и файла (здесь чаще всего используется открытый ключ, так что шифрование происходит с помощью открытого ключа, а дешифровка — с помощью закрытого);

- Расшифровка файла.

В качестве ключевых функций криптографических средств можно выделить:

- создание ЭП,

- проверка подлинности ЭП,

- шифровка и дешифровка информации.

Требования при использовании СКЗИ

Обязательно ли использовать СКЗИ? Перед тем, как приступить к выполнению законодательных требований, следует внимательно изучить нормативные документы, которые определяют, на кого эти требования распространяются. Зачастую так можно существенно сэкономить ресурсы.

К примеру, не регулируется использование средств, применяемых физическими лицами для собственных нужд. Юридические лица, желающие защитить информацию, не подлежащую обязательной защите в соответствии с законодательством РФ, также могут использовать любые средства защиты.

Все иначе, если речь идет о таких значимых типах информации, как, например, персональные данные, или данные, которые обрабатывают государственные информационные системы (ГИС). В этом случае вопрос защиты информации с использованием СКЗИ, включая выбор подходящего класса решения, регулируется законодательством.

Требования законодательства

На территории Российской Федерации регулирующий орган в вопросах криптографии — ФСБ России. Конечно, в области кибербезопасности есть и другие отечественные регуляторы, но если речь заходит о шифровальных (криптографических) средствах защиты информации, то это именно ФСБ. Основные положения утверждены в Федеральном законе № 149-ФЗ «Об информации, информационных технологиях и о защите информации» от 2006 года.

В документе указано, какие данные являются конфиденциальными, когда следует ограничивать доступ к информации и как это делать, как должен осуществляться обмен данными и их распространение. Также в нем утверждены ключевые требования к защите информации, особенности государственного регулирования в ИТ и ответственность за правонарушения. Несмотря на год принятия, закон обновляется в соответствии с актуальными тенденциями в области кибербезопасности.

В случае с криптозащитой можно выделить ряд нормативных правовых актов.

- «Положение о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (Положение ПКЗ-2005)». В документе зафиксированы термины в части криптозащиты информации, а также требования к созданию и эксплуатации СКЗИ. Документ в большей степени интересен для разработчиков средств, лицензиатам ФСБ России.

- Приказы ФСБ России № 378 от 10.07.2014 г. и № 117 от 18.03.2025 г. Документы определяют особенности выбора и использования СКЗИ в информационных системах персональных данных (ИСПДн) и ГИС соответственно. Приказы будут полезны их владельцам и лицам, эксплуатирующим системы.

- Приказ ФАПСИ № 152 от 13.06.2001 г. Документ определяет основные моменты, связанные с использованием СКЗИ, включая обращение с ними, требования к размещению и прочее. Несмотря на то, что органа, издавшего этот приказ, не существует уже более 20 лет, документ продолжает находиться в статусе «действующий» и ждет актуализации. Текст приказа будет полезен всем, кто использует сертифицированные СКЗИ. Формуляры таких средств часто ссылаются на него.

Помимо рассмотренных документов существует и применяется множество иных нормативных правовых актов для отдельных отраслей бизнеса и категорий информации.

Приказ ФСБ России № 378

Криптография становится обязательной для все большего количества сфер. Один из ключевых нормативных документов, регулирующих вопрос использования СКЗИ в России, — вышеупомянутый Приказ ФСБ России № 378 от 10.07.2014 года.

Документ определяет, что именно необходимо сделать оператору персональных данных для их защиты в случае, если принято решение использовать СКЗИ. Рассмотрим меры в общем случае:

- обеспечение безопасности помещений, где размещена информационная система;

- защита носителей данных;

- определение круга лиц, имеющих доступ к защищаемым данным;

- использование СКЗИ соответствующего класса.

Первые три пункта понятны, подробно рассмотрены в приказе и не нуждаются в дополнительных пояснениях. Однако на четвертом стоит остановиться подробнее. Дело в том, что в зависимости от результатов определения актуальных угроз и нарушителей безопасности информации требуется использование СКЗИ, отвечающих конкретным требованиям.

Последние определены в классах СКЗИ. Всего требований существует шесть. Чем выше класс средства, тем шире список возможностей нарушителя, от атак которого защищает СКЗИ. Каждый следующий класс защиты включает в себя предыдущие. Рассмотрим их подробнее.

КС1. СКЗИ обеспечивает криптозащиту от кибератак, проводимых из-за пределов информационной системы. Предполагается, что подготовка и проведение в этом случае осуществляется без углубленных знаний и умений в области криптографии и криптозащиты. В этом случае данные о системе киберпреступники могут получить из открытых источников.

КС2. СКЗИ обеспечивает криптозащиту от кибератак, проводимых изнутри контролируемой зоны. Подразумевается, что злоумышленники должны быть осведомлены об устройстве криптозащиты данных в атакуемой системе.

КС3. СКЗИ обеспечивает защиту от атак киберпреступников, которые обладают физическим доступом к устройствам с установленными средствами криптозащиты.

КВ1 и КВ2. СКЗИ обеспечивает криптозащиту от кибератак, при которых злоумышленники осведомлены обо всех обнаруженных уязвимостях используемых в системе СКЗИ. Предполагается, что в подготовке атаки участвовали эксперты, проводились лабораторные исследования средств криптозащиты.

КА. СКЗИ обеспечивает защиту от атак злоумышленников, имеющих доступ к компонентам средств криптозащиты. В данном случае злоумышленники знают об СКЗИ и информационной системе в том числе свойства, которые не были задекларированы.

Правовое регулирование деятельности, связанной с СКЗИ,в РФ

Как говорилось ранее, общие положения регулируются ФЗ-149. Однако документ по большей части определяет участников процесса и требования к их действиям. Самим же объектом взаимодействия являются персональные данные пользователей. Положения о персональных данных, в том числе общедоступных, оговорены в ФЗ-152.

Упомянутыми законами определяется, что проводимые действия должны быть реализованы в подсистемах:

- управления доступом,

- регистрации и учета,

- обеспечения целостности,

- криптографической защиты,

- антивирусной защиты,

- обнаружения вторжений.

Наравне с иной деятельностью, связанной с информационной безопасностью, использование СКЗИ может требовать лицензии на осуществление деятельности. Так, например, наличие лицензии от ФСБ России необходимо для работ и услуг, связанных с разработкой, распространением, реализацией, администрированием СКЗИ.

Требования к компаниям-соискателям, которые хотят оказывать описанные услуги, утверждены постановлением № 313 от 2012 года. Помимо прочего, они обязаны выполнять лицензионные требования:

- к помещению и оборудованию, необходимому для осуществления деятельности;

- о соблюдении конфиденциальности данных, необходимых для оказания услуг;

- в части высшего образования к персоналу. Например, к руководителю и (или) сотруднику, уполномоченному руководить работами, а также числу инженерно-технических специалистов;

- по обеспечению информационной безопасности в процессе осуществления деятельности;

- о необходимости передачи регулятору информации обо всех используемых криптографических (шифровальных) средствах защиты информации;

- к ПО, которое используется при оказании услуг.

Что относится к СКЗИ

В соответствии с упомянутым Положением ПКЗ-2005, к СКЗИ в контексте осуществления работ и услуг относятся:

- средства шифрования,

- средства имитозащиты,

- средства создания и проверки подлинности ЭП,

- средства кодирования,

- средства создания ключевых документов,

- ключевые документы.

Немного о последнем пункте. Под ключевыми документами подразумеваются документы в цифровом или физическом виде, содержащие ключевые данные ограниченного доступа о преобразовании информации с использованием криптографических алгоритмов в шифровальных ключах.

А что за границей?

Пример требований по защите информации на западе — стандарты GO-ITS (The Government of Ontario Information Technology Standards). Согласно им, ключи и алгоритмы шифрования должны быть надежно защищены. Требования касаются создания, хранения, распространения, использования, отзыва, уничтожения и восстановления ключей. Разберем основные области, на которые они распространяются.

Образование и осведомленность

Технический персонал должен обладать компетенциями в ИБ и криптографии. Это касается специалистов, которые участвуют в разработке, внедрении и (или) управлении системами безопасности.

Информация в хранилище

Чувствительные данные должны быть зашифрованы, храниться в оперативном режиме (к примеру, с отслеживанием сроков хранения) с использованием безопасных хеш-функций. Зашифрованную конфиденциальную информацию каждые два года следует шифровать повторно с применением нового ключа. Это касается и случаев, когда ответственность за криптозащиту данных передается другой организации.

Мобильные устройства, съемные носители, портативные компьютеры, на которых обрабатывается или хранится конфиденциальная информация, должны шифровать хранилище полностью. На стационарных компьютерах должны быть зашифрованы конфиденциальные данные. Чувствительную информацию следует шифровать на уровне столбцов или полей перед записью в хранилище.

Безопасность коммуникаций

Чувствительная информация должна быть зашифрована при передаче с использованием средств должного уровня криптозащиты. Целостность конфиденциальных данных должна проверяться с помощью утвержденного кода аутентификации сообщения или цифровой подписи. Последняя должна использовать точную временную метку из доверенного источника.

Развертывание криптографии

Все приложения криптографии должны применять генератор случайных или псевдослучайных чисел, использовать только действительные сертификаты и проверять их. Приложения должны своевременно и окончательно удалять расшифрованную информацию, хранящуюся в кэше или временной памяти. Программы, которые обрабатывают конфиденциальные данные и обладают доступом к ним, должны проходить тестирование и оценку безопасности (STE) перед внедрением.

Защита криптографических материалов

Доступ к криптографическим материалам должен быть только у авторизованных пользователей, приложений или служб. Криптографические ключи должны быть защищены в соответствии с чувствительностью информации, безопасность которой они обеспечивают.

По возможности ключи должны генерироваться с помощью программного или аппаратного модуля безопасности. Для генерации ключей, защищающих конфиденциальную информацию, модули должны быть локальными.

Ограничения в работе с СКЗИ

Ключевая особенность использования средств криптозащиты — их совместимость. При выборе СКЗИ от различных производителей необходимо заблаговременно ознакомиться с возможностями их совместной работы. В противном случае защищаемое устройство может работать нестабильно.

Однако некоторые производители программного и аппаратного обеспечения находятся в технологическом партнерстве. В его рамках могут осуществляться тестирования, которые подтверждают корректность совместной работы продуктов от разных компаний-разработчиков.

Виды СКЗИ — программные и аппаратные

Существуют два основных вида СКЗИ: программные и программно-аппаратные . Первые представляют собой отдельную программу, которую необходимо скачать, установить и настроить на рабочем месте. Программно-аппаратные — встроены в устройство (токен) вместе с другими необходимыми для работы средствами.

К примеру, к первому типу относятся следующие программы:

- КриптоПро CSP,

- Signal-COM CSP,

- VipNet Client.

Они совместимы с популярными ОС и аппаратными платформами. Поддерживают работу по ГОСТ и обладают сертификатами соответствия ФСБ России к СКЗИ. Но есть и существенный минус: придется платить за приобретение лицензии для каждого нового устройства.

Примеры программно-аппаратных средств:

- Рутокен ЭЦП,

- Рутокен ЭЦП 2.0,

- JaCArta SE.

Используя программно-аппаратные СКЗИ, пользователь решает главную проблему предыдущего класса. Устройству достаточно иметь доступ к сети, а процесс шифрования и дешифровки производится внутри носителя.

Что такое электронная подпись

Электронная подпись (ЭП) – это, простыми словами, аналог классической подписи. С помощью ЭП можно проверить целостность, принадлежность определенному владельцу, а также отсутствие изменений в документе с момента его создания. Основной нормативный документ, регулирующий деятельность в этой сфере — ФЗ-63 «Об электронной подписи».

Цель ЭП — аутентификация и проверка подлинности документов и данных. Эта функциональность используется для того, чтобы избежать цифровой модификации (подделки) при передаче защищаемых файлов.

Как устроена электронная подпись

В системе электронной подписи две составляющих. Первая отвечает за создание ЭП, а вторая, общедоступная, — за проверку. Однако реализация электронной подписи может строиться не только на асимметричной, но и на симметричной криптографии. Разберемся, почему первый вариант является наиболее распространенным.

Во-первых, в случае с симметричной криптографией каждый, кому нужно проверить ЭП, должен знать закрытый ключ. Во-вторых, все участники системы информационного обмена должны быть доверенными лицами.

Использование асимметричной криптографии в случае с ЭП будет наиболее эффективным решением. Однако если асимметричная система шифрует с помощью открытого ключа и расшифровывает с помощью закрытого, то в случае с электронной подписью все иначе. Открытый ключ здесь будет применяться для проверки подписи (ключ проверки ЭП), а закрытый — для подписания (ключ ЭП).

Поскольку ключи ЭП и проверки ЭП связаны, расшифровка с помощью открытого ключа подтверждает, что для подписания документа был использован соответствующий закрытый ключ. Так проверяется происхождение подписи.

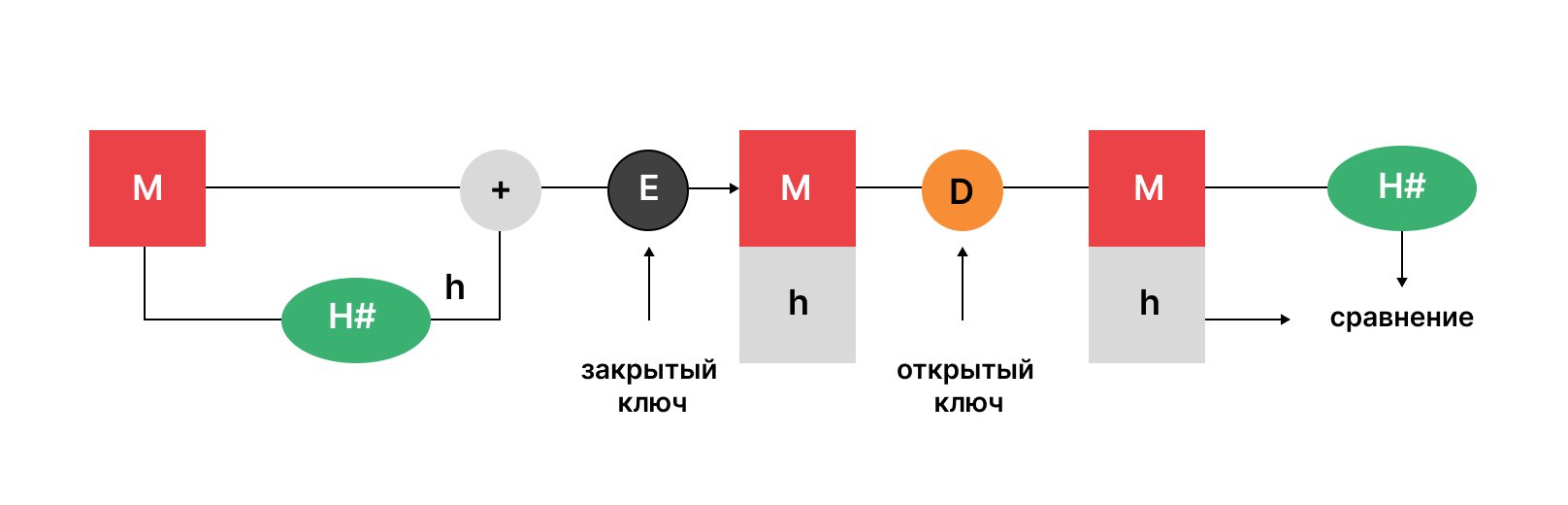

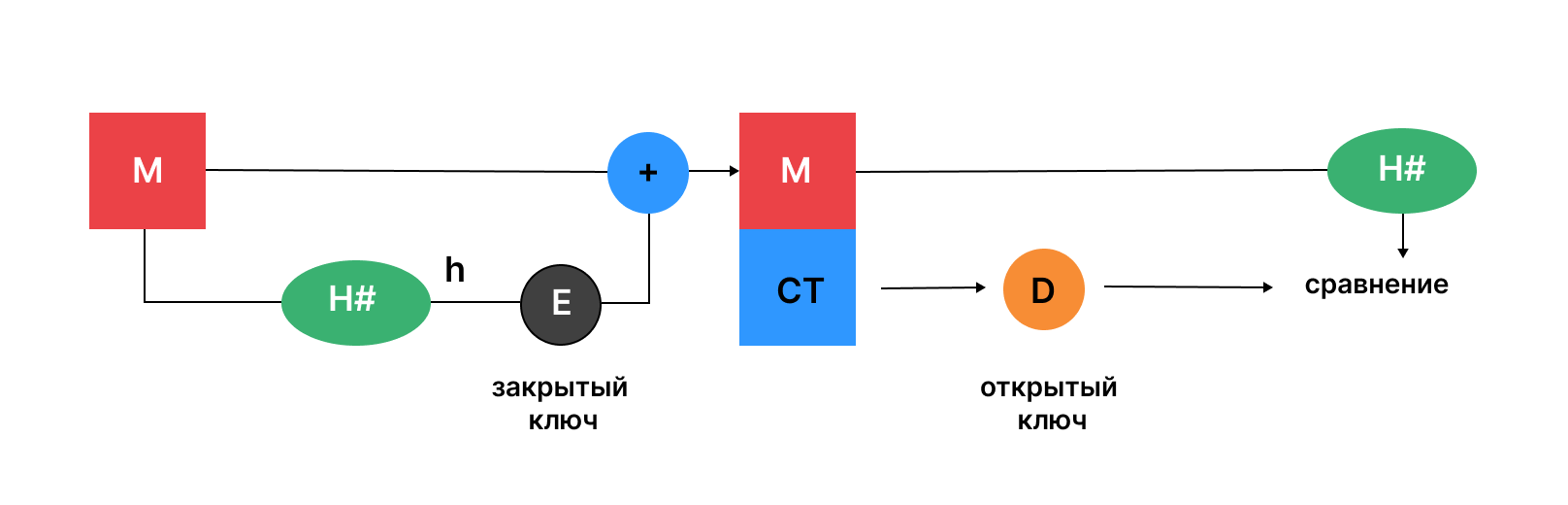

Рассмотрим процесс от подписания ключа до его проверки на схеме, где:

- M — произвольный текст;

- H# — хеш-функция;

- h — хеш-дайджест;

- + — объединение текста и дайджеста;

- E — шифрование закрытым ключом (ключом ЭП);

- D — расшифровка открытым ключом (ключом проверки ЭП).

Рассмотрим каждый шаг подробнее.

- Исходное сообщение (M) передается хеш-функции (H#) для создания дайджеста.

- Сообщение объединяется с хеш-дайджестом (h) и шифруется с помощью закрытого ключа отправителя.

- Отправление зашифрованного пакета получателю, который может расшифровать его с помощью открытого ключа отправителя.

- После расшифровки сообщения оно пропускается через ту же хеш-функцию (H#), чтобы сгенерировать аналогичный дайджест.

- Получатель сравнивает вновь сгенерированный хеш со свернутым хеш-значением, полученным вместе с сообщением. Если они совпадают, проверяется целостность данных.

Алгоритмы электронной подписи

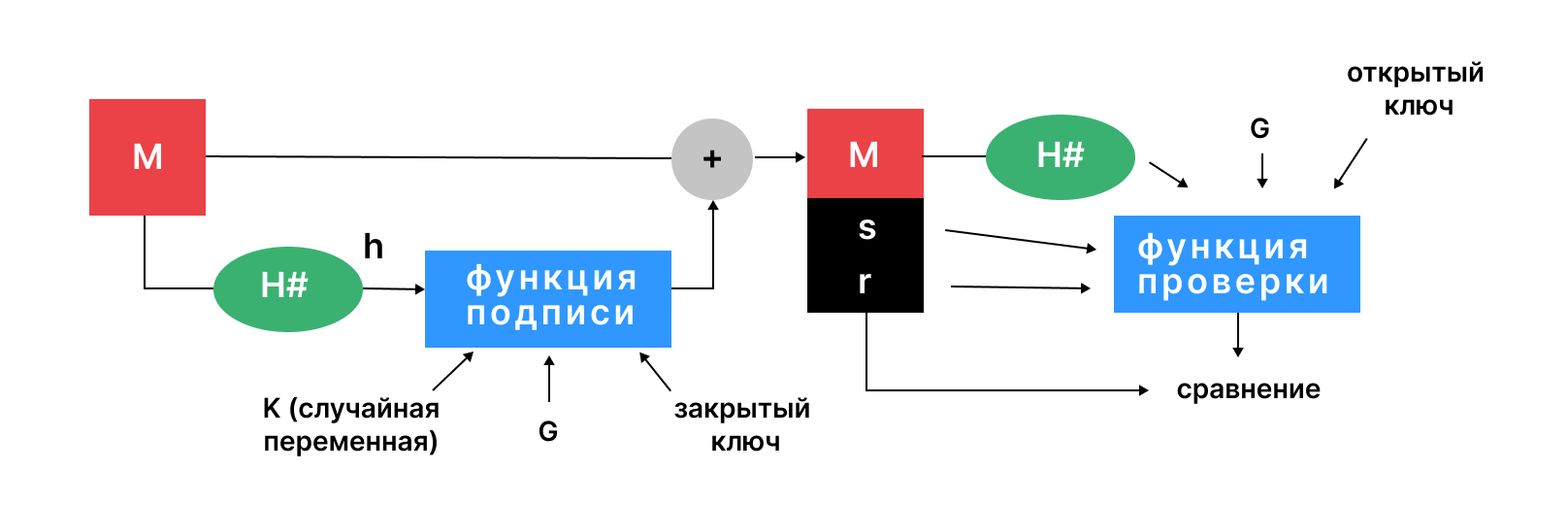

За рубежом существует два распространенных способа реализации описанной методологии: RSA (от фамилий Rivest, Shamir и Adleman) и DSA (Digital Signature Algorithm). Оба алгоритма служат одной и той же цели, но функции шифрования и дешифровки довольно сильно отличаются.

Что такое алгоритм RSA?

Алгоритм RSA — это алгоритм подписи с открытым ключом, разработанный Роном Ривестом, Ади Шамиром и Леонардом Адлеманом. Статья с описанием RSA была впервые опубликована в 1977 году. Алгоритм использует логарифмические функции для того, чтобы работа была достаточно сложной, чтобы противостоять перебору, но достаточно упрощенной, чтобы быть быстрой после развертывания.

RSA также может шифровать и расшифровывать произвольную информацию для безопасного обмена данными наряду с проверкой электронной подписи. На изображении ниже показана проверка ЭП по RSA.

Что такое алгоритм DSA?

Алгоритм цифровой подписи (DSA) — это федеральный стандарт обработки информации (FIPS) для ЭП. Он был предложен в 1991 году и стандартизирован в 1994 году национальным институтом стандартов и технологий США (NIST). Рассмотрим преимущества DSA.

- Аутентификация сообщения. Вы можете проверить происхождение отправителя, используя правильную комбинацию ключей.

- Проверка целостности. Вы не можете подделать сообщение, так как это предотвратит расшифровку связки.

- Неотрицание (неотрекаемость). Отправитель не может утверждать, что он никогда не отправлял сообщение, если верифицирует подпись.

На рисунке выше показана работа DSA. Здесь используется две функции — подписи и проверки. Разница с классическим процессом проверки ЭП заключается в части шифрования и дешифровки.

ГОСТ

Отдельно стоит отметить, что есть ГОСТ Р 34.10-2012 — национальный стандарт, и ГОСТ 34.10-2018 — межгосударственный. В стандартах используется одна схема формирования цифровой подписи. Они описывают схему ЭП, процессы формирования и проверки ЭП под заданным сообщением, передаваемым по незащищенным телекоммуникационным каналам общего пользования в системах обработки информации.

Области использования электронной подписи

У пользователя может быть как базовый сертификат, так и квалифицированный. Во втором содержится информация о владельце подписи и удостоверяющем центре, выпустившем сертификат. Как говорилось ранее, ключ проверки ЭП — это открытый ключ.

Заказать квалифицированный сертификат можно только в удостоверяющем центре, аккредицированном Минкомсвязи России. При этом квалифицированная ЭП отличается повышенной защищенностью.

Электронная отчетность — это одно из популярнейших направлений, где используется ЭП. Речь идет об отчетности, которая предоставляется в государственные структуры: ФСС, ПФР, ФНС и прочие. При отправке документов требуется квалифицированный сертификат ЭП. Он предоставляется уполномоченному сотруднику организации.

Системы госзакупок для бюджетных организаций проводятся посредством аукционов, где требуется квалифицированная ЭП (на основании ФЗ-44 от 05.04.2013), например, для подписания контрактов.

Системы электронного документооборота между компаниями (в случае подписания счет-фактуры). Здесь юридическую силу документа также гарантирует только квалифицированная ЭП.

На этом список применения электронной подписи не заканчивается. Она также требуется для работы с порталами госструктур, такими как РКН, Госуслуги, Единый федеральный реестр сведений о банкротстве, Росимущество и т. д.

Криптографическая защита информации в коммерческой деятельности

Современные предприятия хранят и управляют большей частью своей личной и конфиденциальной информации в режиме онлайн — в облаке с бесперебойным подключением к сети. По этой причине компании включают шифрование в планы по обеспечению безопасности данных в облаке. Им важно защитить информацию независимо от ее местонахождения.

Для этого применяются различные средства криптозащиты данных и коммуникаций. Как упоминалось ранее, некоторые категории информации необходимо шифровать с использованием криптографии. Необходимо тщательно изучить, попадает ли сфера деятельности компании под подобные законодательные требования. Также в коммерческой отрасли активно применяется система электронных подписей.

Использование шифровальных криптографических средств в современном мире

Сегодня защита данных является неотъемлемой частью любой информационной деятельности. Это могут быть не только данные клиентов, но и сведения о сотрудниках, компании и ее бизнес-процессах. Криптография приходит на помощь в этих процессах, если заказчик заинтересован в обеспечении должного уровня защиты и (или) обязан использовать те или иные средства в соответствии с законодательными требованиями.

Помимо прочего, государственные системы и сервисы для взаимодействия с другими компаниями защищают свои каналы связи при помощи СКЗИ. Примером может быть включение компаний в систему межведомственного электронного взаимодействия (СМЭВ).

Также, например, если архитектура системы предполагает защищенное взаимодействие между офисом и дата-центром и (или) между дата-центрами, то может потребоваться использовать СКЗИ.

Selectel помогает в этом своим клиентам. Воспользуйтесь сервисом ГОСТ VPN на базе сети ViPNet для построения защищенного канала до офиса, ЦОД или партнерской организации.

Криптография применяется для защиты коммуникаций между пользователями, безопасной удаленной работы с корпоративными ресурсами, работы с ЭП и многого другого. На рынке представлено множество средств для решения задач по криптозащите. Они регулярно получают обновления для защиты от актуальных киберугроз и расширения функциональности.