Актуальный отчет за 2025 год читайте по ссылке — аналитика DDoS-атак в 2025.

Введение

Сегодня мы наблюдаем тенденцию к ежегодному непрерывному росту количества и мощности DDoS-атак. Это негативно сказывается на доступности как публичных, так и корпоративных сервисов. Последствия для компаний могут быть разными — от финансовых потерь и утечек данных до репутационного ущерба.

Более 24 000 клиентов Selectel генерируют сетевой трафик объемом свыше 300 Гбит/с. Уникальные данные, которые мы получаем в ходе анализа атак на наши сервисы и проекты клиентов, позволяют оценить ландшафт угроз для облачной инфраструктуры.

Мы в Selectel собрали аналитический отчет о DDoS-атаках, отраженных с помощью бесплатного сервиса защиты за первое полугодие 2024. Данные позволяют оценить динамику и основные характеристики DDoS в разрезе облачной инфраструктуры, скорректировать настройки своих IT-систем для защиты.

Ключевые выводы

Статистика за первое полугодие показывает, что есть тенденция к постепенному росту общего числа и скорости атак.

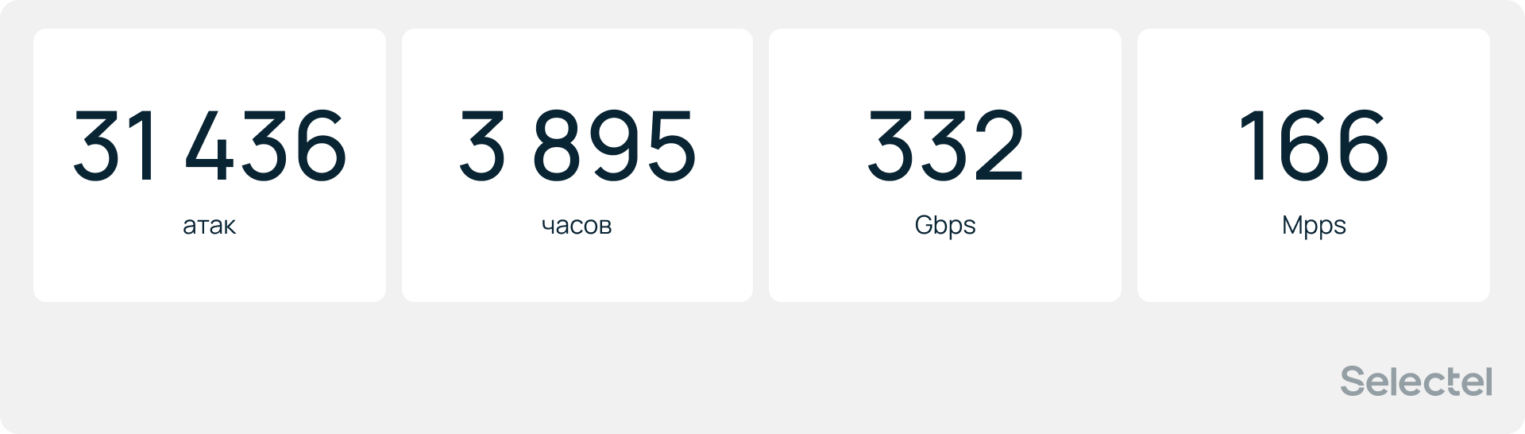

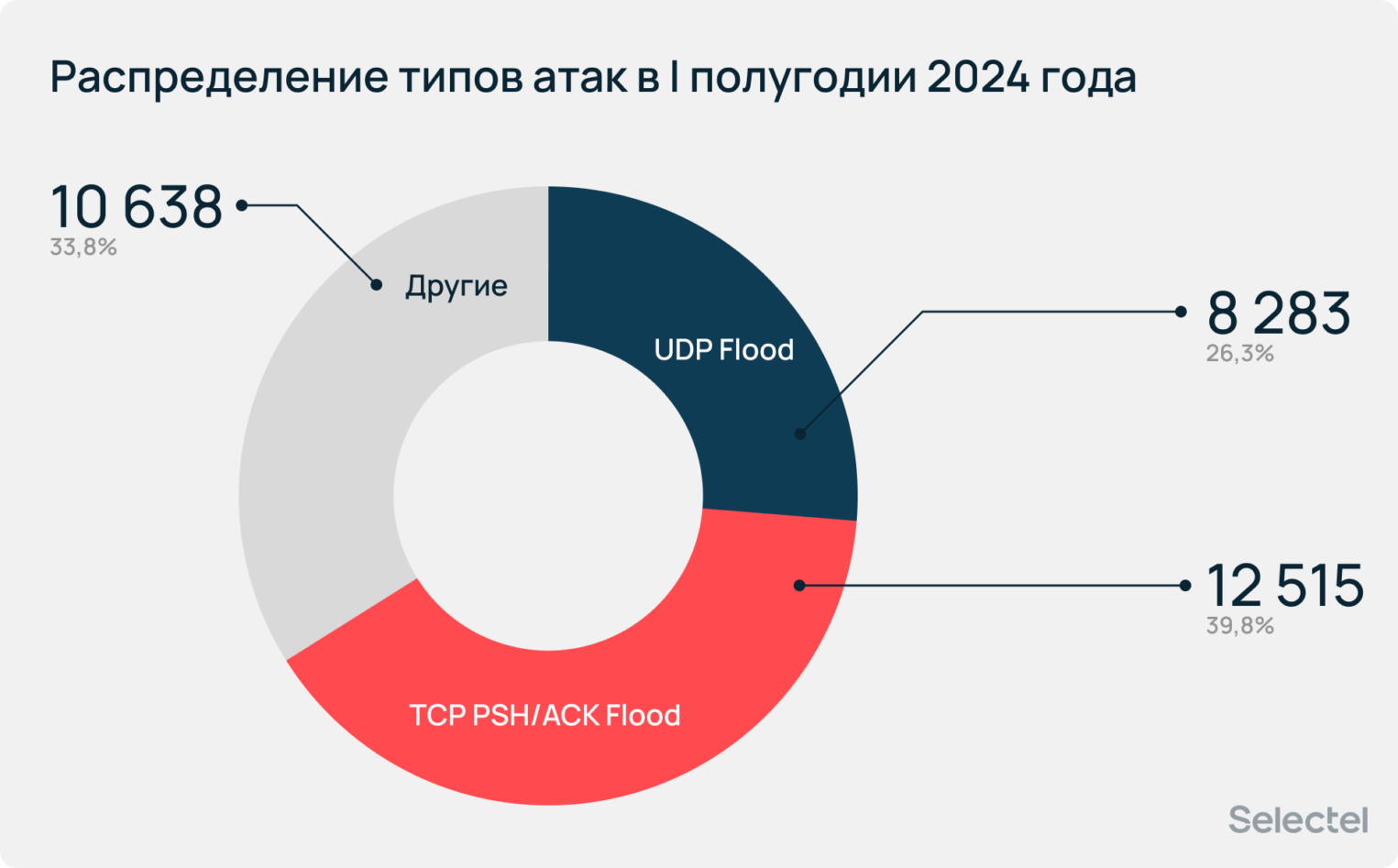

За период с января по июль 2024 года бесплатным сервисом защиты от DDoS-атак Selectel были отражены 31 436 атак общей продолжительностью в 3 895 часов. Максимальный объем атаки составил 332 Гбит/с, а скорость — 166 млн пакетов в секунду. В среднем мы отражали 5 239 атак ежемесячно. Самыми популярными были UDP Flood и TCP PSH/ACK Flood, которые занимают 66% от общего количества атак.

-

160 000

₽/месяц стоила бы защита от DDoS-атак нашему клиенту, если бы он использовал стороннее решение

Наиболее мощные атаки наблюдались в феврале, а продолжительные — в апреле. Средняя общая длительность атак на одного клиента не превышала 4 часов, а максимальное время, в течение которого один клиент находился под атакой, достигло 170 часов.

Максимальное количество атак за месяц на одного клиента в первом полугодии составило 1 160 инцидентов. Подобный объем невозможно отбить вручную, поэтому базовая бесплатная защита — важная часть услуг облачного провайдера.

Аналитика атак

Количество

За период с января по июль 2024 года бесплатным сервисом защиты от DDoS были отражены 31 436 атак.

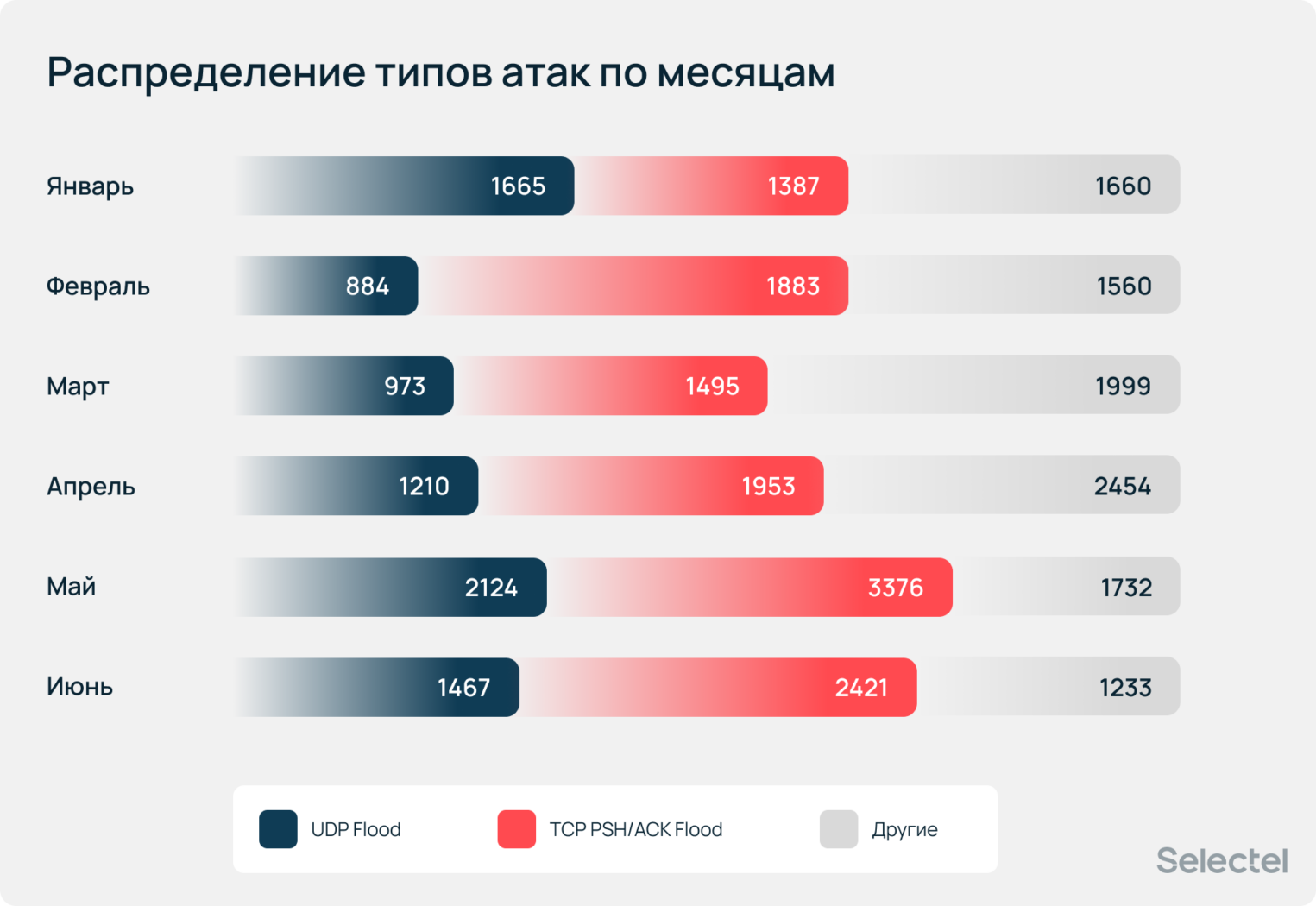

Наибольшее число инцидентов пришлось на май, причем среднее количество на одного клиента увеличилось почти вдвое. В среднем мы отражали 5 239 атак в месяц и 27 — на каждого атакованного клиента.

Максимальное количество атак на одного клиента в первом полугодии 2024 года изменялось несущественно и составило 1 160 инцидентов в среднем. А наибольшее значение (1 278) пришлось на май.

Мощность

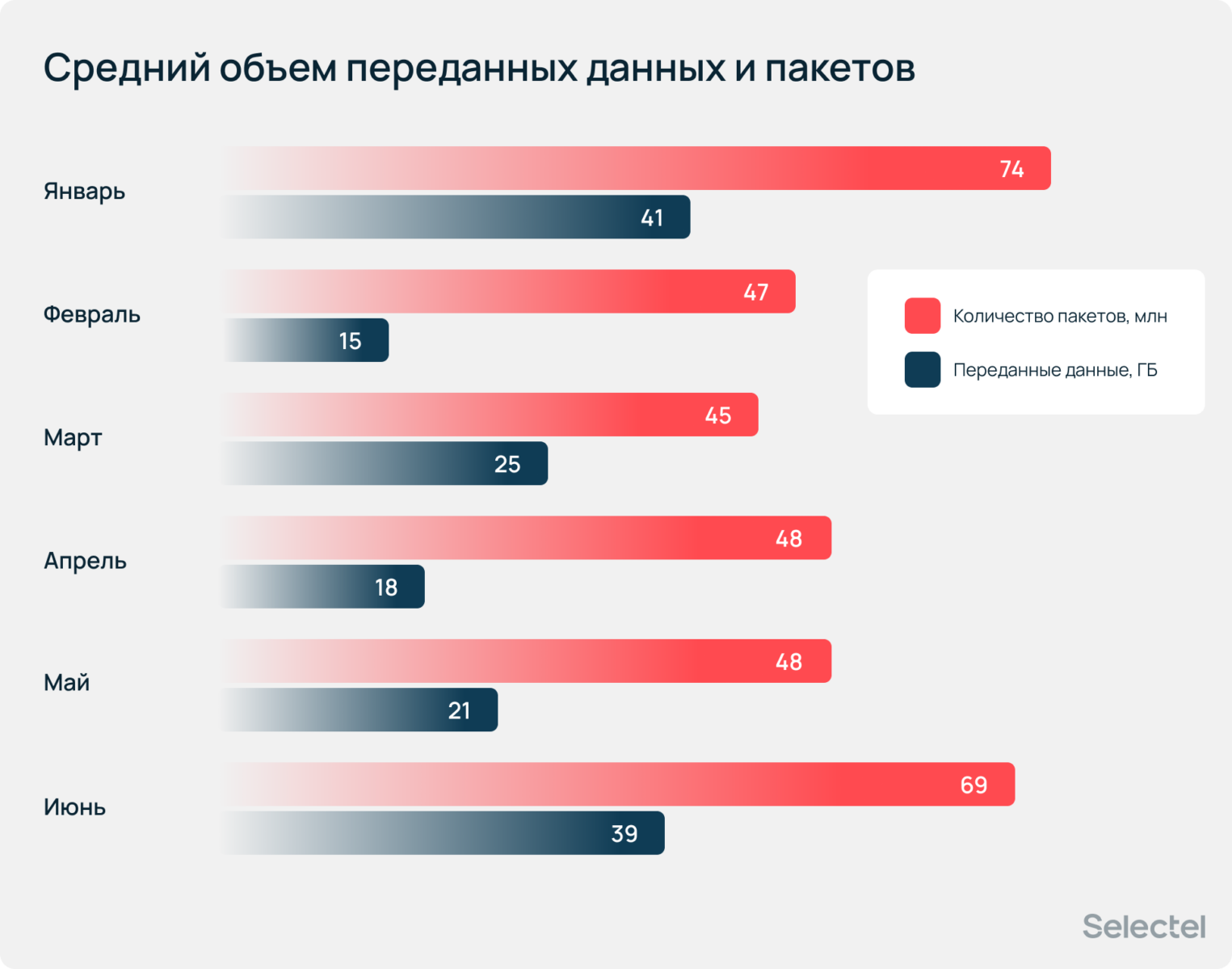

Основные характеристики атаки, определяющие ее мощность на сетевом и транспортном уровнях, — это объем и скорость.

Атаки большого объема, измеряемого в количестве переданных бит за одну секунду, направлены на переполнение полосы пропускания. Наибольший объем был достигнут в феврале и составил 332 Гбит/с.

Несмотря на максимальный объем атаки в феврале, среднее число переданных данных за один инцидент в этом месяце были минимальным. Наибольшие значения среднего объема переданных данных за атаку достигали около 40 ГБ и были зафиксированы в январе и июне. Среднее количество варьировалось не так существенно. Максимальные значения не более чем в 1,3 раза превышали среднюю мощность атак в первом полугодии 2024 года.

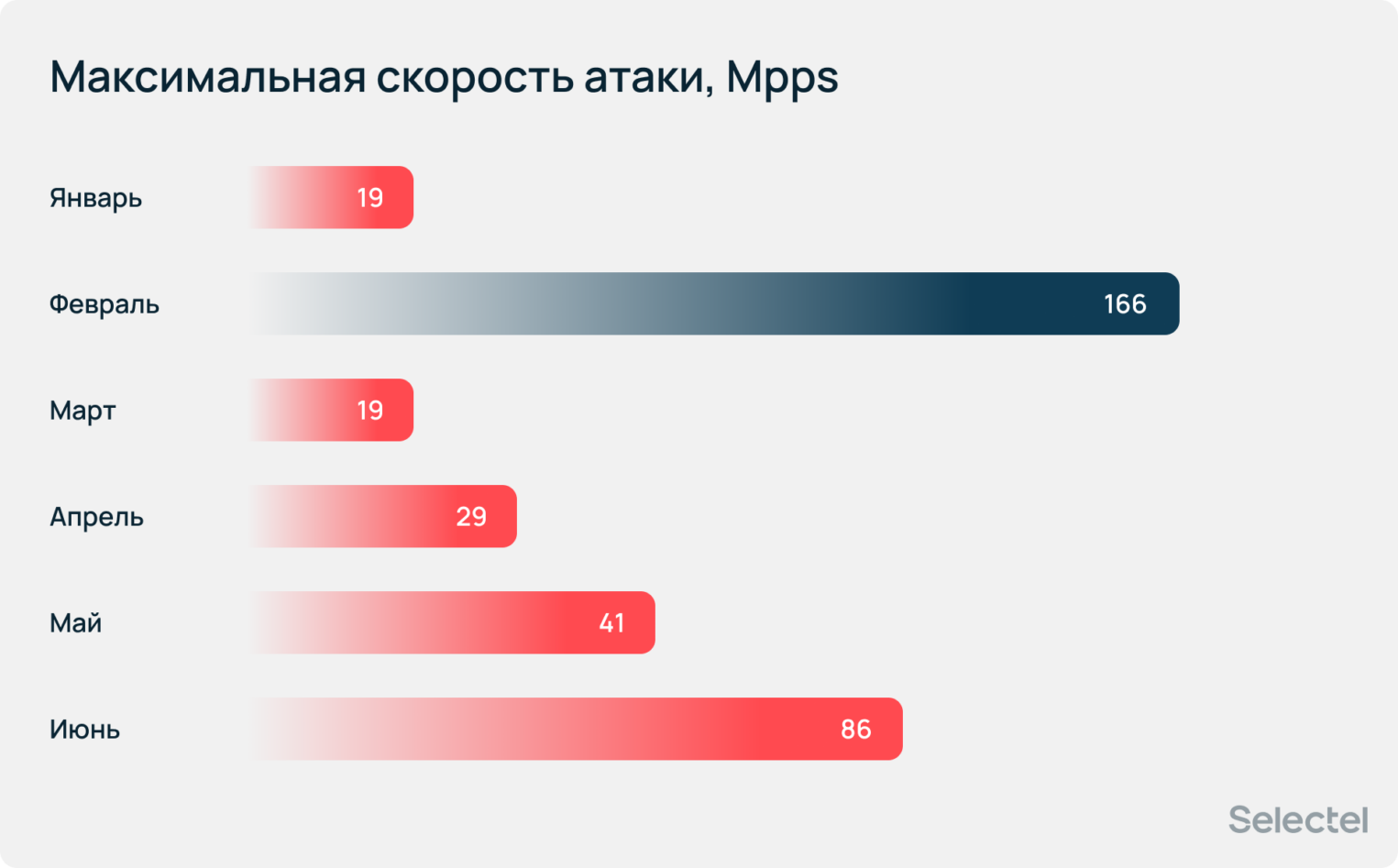

Атаки с большой скоростью направлены на исчерпание вычислительных ресурсов сетевого оборудования. Наибольшая мощность была зафиксирована в феврале и достигла более 166 млн пакетов в секунду. Это более чем в 2,7 раза превышает средние показатели в первом полугодии 2024 года.

Продолжительность

Суммарная продолжительность атак с января по июнь 2024 года составила 3 895 часов.

Наибольшая продолжительность атак зарегистрирована в апреле. Она достигает 1 141 часов. Это в 1,75 раза превышает среднюю продолжительность инцидентов в первом полугодии 2024 года.

За исключением апреля, средняя длительность атаки в рассматриваемом периоде не превышала 7 минут, а максимальная длительность — 20 часов. В апреле средняя длительность увеличилась до 12 минут, а максимальная — до 156 часов.

Средняя общая продолжительность атак на одного клиента в первом полугодии 2024 года не превышала 4 часов и варьировалась незначительно, достигнув максимума в апреле.

Максимальная общая продолжительность атак на одного клиента в первом полугодии 2024 года не превышала 100 часов. Наибольшее значение было зарегистрировано в апреле и достигло 172.

Типы атак

Распределение типов атак по месяцам в первом полугодии 2024 года незначительно менялось. Самыми популярными векторами в течение всего периода были UDP Flood и TCP PSH/ACK Flood. Они занимают 66% от общего количества инцидентов.

UDP Flood реализуется путем отправки множества UDP-датаграмм на определенные или случайные номера портов атакуемого узла. Тот проверяет каждый пакет, определяет соответствующее приложение, убеждается в отсутствии активности и отвечает ICMP-сообщением: «Адресат недоступен». Эти действия требуют вычислительных ресурсов, а если их много — вызывают перегруз атакуемого узла.

TCP PSH/ACK Flood реализуется путем отправки множества фальсифицированных ACK-пакетов на определенные или случайные номера портов атакуемого узла, которые не принадлежат ни одной из сессий в списке соединений. Тот, в свою очередь, вынужден тратить вычислительные ресурсы на проверку поддельных пакетов.

Методология

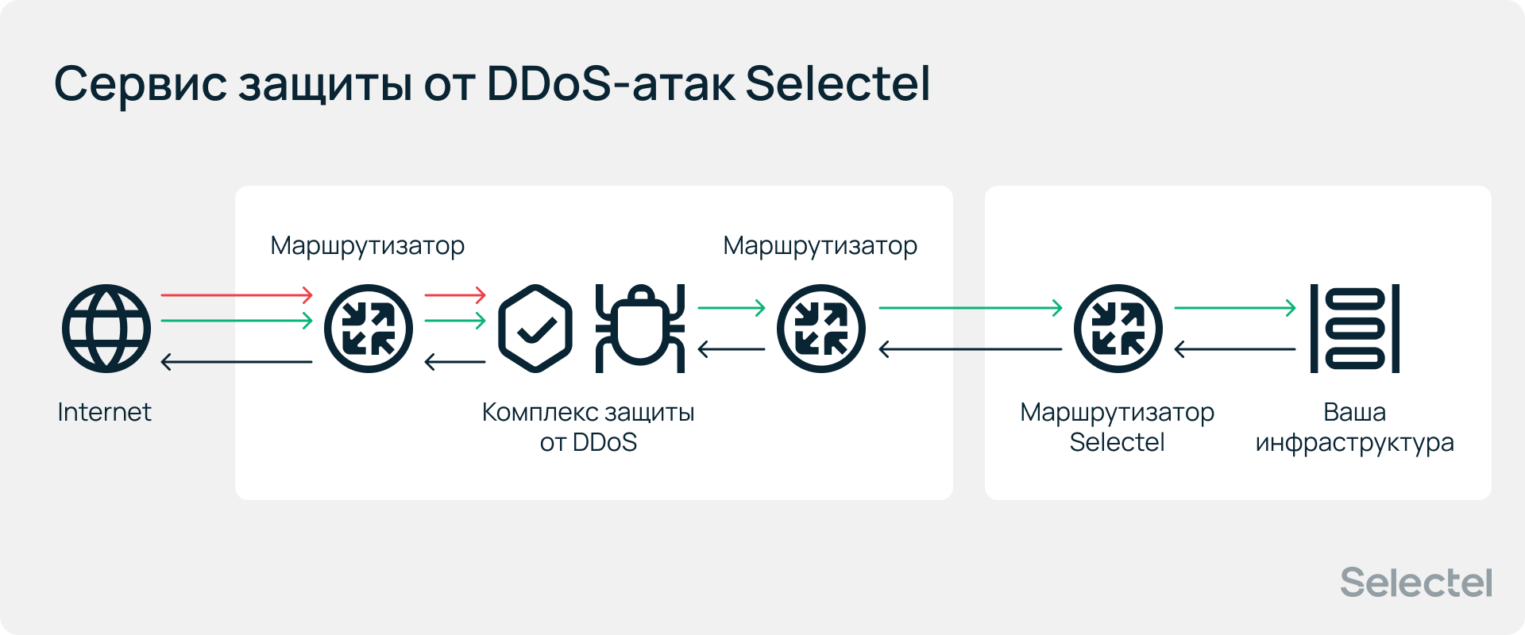

Основной источник данных для отчета — системы защиты от DDoS-атак, которые мы используем на уровне сетевой инфраструктуры дата-центров Selectel. Весь входящий трафик проходит через узлы очистки и анализируется на наличие вредоносной активности.

Нелегитимные запросы отбрасываются — поступает только очищенный входящий трафик. Обладая информацией об исходящем трафике, система использует дополнительные алгоритмы, которые повышают точность фильтрации при TCP-атаках до 99,9%.

Бесплатный сервис защиты от DDoS-атак работает при использовании облачной платформы Selectel, платформенных сервисов, выделенных серверов. А еще — аттестованного сегмента ЦОД и услуги размещения оборудования.

Сервис обеспечивает защиту на сетевом (L3) и транспортном (L4) уровнях от:

- атак с отражением на основе UDP (DNS, NTP, memcache и пр.),

- атак с использованием фрагментированного IP-трафика,

- TCP SYN/RST/PSH flood,

- различных типов UDP flood и ICMP flood.

Отдельной атакой считается вредоносная активность, которая:

- направлена на конкретный IP-адрес,

- относится к одному типу атак,

- имеет перерывы в активности не более 3 минут.

Пример 1. Атаки UDP Flood на один и тот же IP-адрес с промежутком в минуту будут объединены в одну. В течение трех минут после прекращения активности атака будет считаться завершенной.

Пример 2. Одновременно один и тот же IP-адрес атакуют с помощью Flood- и Reflection-атак. Активность продолжается в течение семи минут. В данном случае будет зафиксировано две атаки.

Подробнее о том, как работает бесплатный сервис защиты от DDoS, можно узнать на странице. Посмотрим, какие данные об атаках соберет система за второе полугодие. Следите за обновлениями и новостями в Security Center.

Авторы

Антон Ведерников, руководитель направления продуктовой безопасности

Иван Коробов, ведущий инженер по ИБ

Марк Песков, методолог по ИБ