Выбирая провайдера IT-инфраструктуры, компании часто обращают внимание именно на обеспечение безопасности хранения данных. Поэтому операторы дата-центров вкладываются в ее развитие: как на уровне ЦОД (в СКУД, видеонаблюдение, охрану), так и на уровне услуг, проходя внешние аттестации и запуская услуги межсетевых экранов, защиты от DDoS и т.д.

Чтобы не «обнулить» вклад в информационную безопасность, клиенту важно тоже думать о базовой цифровой гигиене. И, обеспечивая свою инфраструктуру современными ИБ-решениями, не забывать про старт работы с ней — в частности, про панель управления. Защита аккаунта — зона ответственности клиента, а не провайдера, поэтому о ней важно помнить. В тексте расскажем о трех важных инструментах, которые помогут не подвергать риску свой личный кабинет.

Двухфакторная аутентификация

2FA — привычный для многих формат аутентификации в приложениях или сервисах. В рамках него для вхождения в систему требуется не только введение логина и пароля, но и дополнительное подтверждение владения аккаунтом. Часто это введение кода, отправленного на альтернативный девайс пользователя — как правило, смартфон.

Двухфакторная аутентификация позволяет существенно усложнить взлом аккаунта или свести шансы взлома к нулю. Наличие надежного пароля — не всегда панацея. Особенно если владелец не соблюдает правила цифровой гигиены: использует один пароль для нескольких систем, не меняет его с некоторой периодичностью и т.д. Развитие технологий хакинга и учащение ситуаций со сливами персональных данных ставят под сомнение надежность паролей.

В этом плане проверка личности через гаджет, который «ближе к телу», — более безопасный сценарий. Взломать аккаунт, если пароль был скомпрометирован, можно удаленно — хоть с другого континента. А вот получить доступ к вашему телефону, на который придет код аутентификации, в разы сложнее.

2FA в Selectel

Двойная аутентификация есть и в Selectel. Для новых пользователей она включается автоматически. Владелец аккаунта, в отличие от дополнительных пользователей, может отключить 2FA. Но делать это мы не рекомендуем по нескольким причинам:

- Без двойной аутентификации вы более уязвимы для взлома. Мошенник может завладеть вашими данными, получить доступ к ресурсам и счету. При отсутствии уведомлений о входе в систему вы можете даже не сразу понять, что вы больше не единственный «хозяин» аккаунта.

- Если злоумышленник завладеет вашим аккаунтом, он может подключить 2FA, чтобы вам было сложнее вернуть доступ к аккаунту.

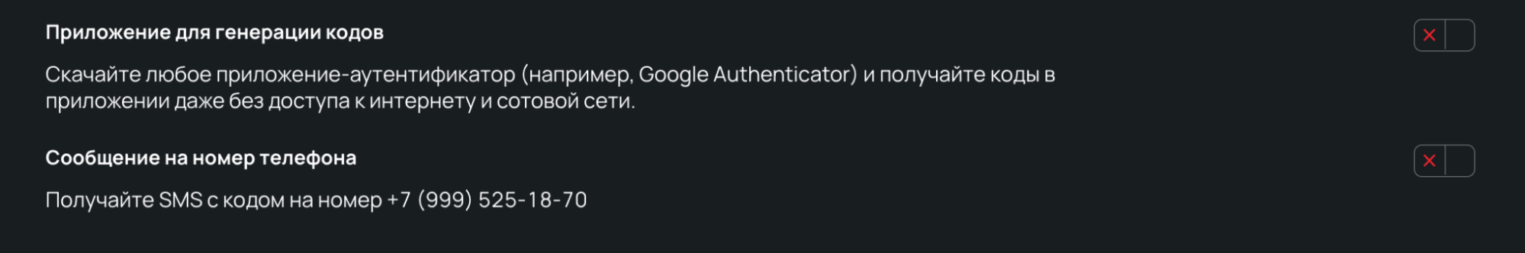

Вместо отказа от двойной аутентификации лучше выбрать один из способов ее прохождения. В панели управления Selectel на данный момент можно выбрать следующие способы получения кода:

- через приложение-аутентификатор (рекомендуем бесплатный Google Authenticator) — работает без интернета и сети,

- через смс-сообщения на номер телефона, привязанный к аккаунту, — нужно учитывать, что вариант зависит от работы мобильной сети; также могут быть проблемы поступления sms, если у вас включен VPN.

Вариант с смс-сообщениями — устанавливается по дефолту для всех новых клиентов. Если вы сталкиваетесь с проблемами при получении смс, поменяйте способ аутентификации в панели управления. Для этого нажмите на аккаунт → Профиль и настройка → Двухэтапная аутентификация.

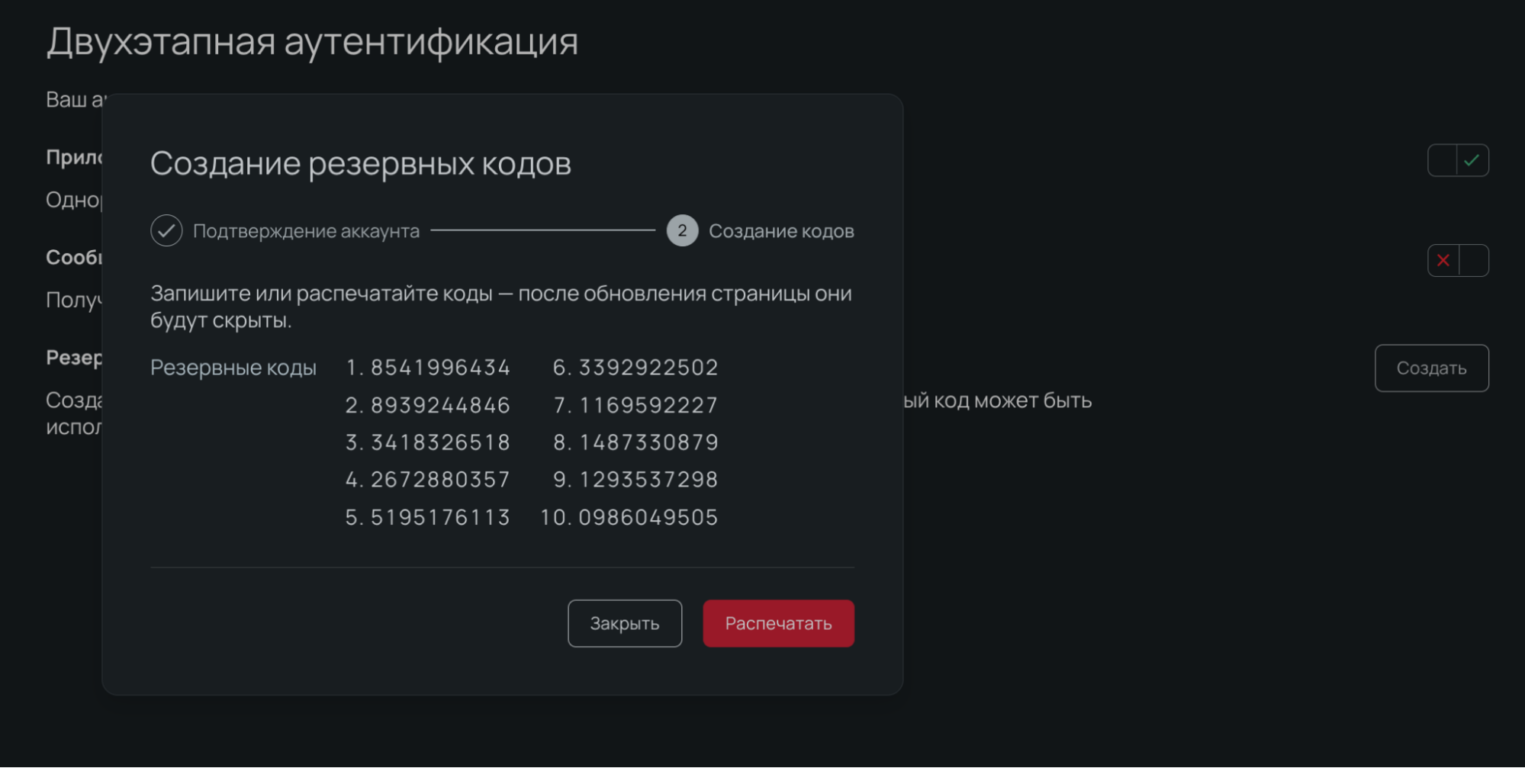

Если по каким-то причинам у вас нет доступа к телефону, войти в аккаунт можно с помощью резервного кода. Генерация резервных кодов открывается при подключении двухэтапной аутентификации. Они создаются автоматически при нажатии на соответствующую кнопку и введении пароля от аккаунта. Распечатайте коды или запишите их, чтобы использовать тогда, когда у вас нет доступа к телефону. Хранить эти коды также нужно со всей ответственностью — не оставляйте их на рабочем столе в свободном доступе, не храните в «Избранном» в Telegram.

Рекомендация. Не допускайте использование одного аккаунта несколькими людьми — добавляйте саб-юзеров. Каждый новый пользователь в рамках аккаунта может добавить свой номер телефона, что исключит невозможность использования 2FA для нескольких пользователей одного аккаунта.

Система управления ролями

Повторим, что ситуация, в которой несколько сотрудников пользуются одним аккаунтом под одним паролем и логином — неправильная. Шеринг паролей и передача данных аккаунта могут стать уязвимым местом вашей системы. Чтобы обеспечить работу нескольких людей в рамках одного аккаунта, в Selectel реализовали возможность добавления пользователей, или саб-юзеров.

Пользователей может быть 5 или 15 — в зависимости от размеров компании и количества инфраструктурных проектов. При этом их роль в аккаунте может отличаться. Один сотрудник работает только с одним проектом, другой — заходит только для изучения данных о потреблении ресурсов и биллинга. И далеко не каждому сотруднику нужны права на удаление и добавление инфраструктуры. Более того, сотрудников с такими правами должно быть как можно меньше.

Разграничение прав с помощью системы управления ролей, или IAM, понизит шансы компании стать жертвой внутренних и внешних угроз. Например, саботажа в компании, ошибки нетехнического специалиста при работе с панелью или его попадания в сети социального инжиниринга.

В начале года Selectel реализовал систему управления ролями в панели управления. И мы рекомендуем использовать ее не только компаниям, которым это нужно для сертификаций.

В панели управления можно добавлять не только обычных, но и сервисных пользователей — для автоматизации и программного доступа к ресурсам (например, через API). Но в этом тексте нас интересуют именно пользователи ПУ — они могут настроить 2FA, отправку уведомлений, могут менять пароли доступа и просматривать журнал авторизаций.

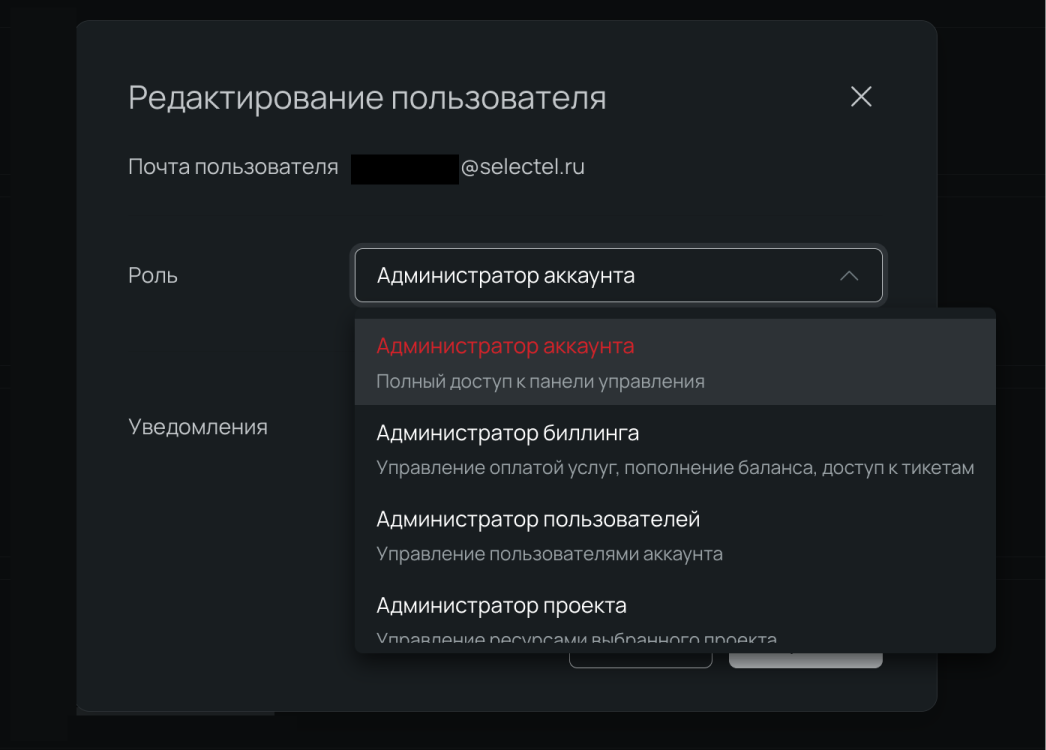

В системе IAM есть роли на уровне всего аккаунта и отдельных проектов. Их можно поделить на активные и пассивные: тех, кто может что-то менять, и тех, кто может только смотреть. Сотрудники первой категории должны быть особенно внимательны к правилам ИБ.

К активным пользователям относятся следующие роли:

- администратор аккаунта (имеет доступ ко всему аккаунту, но не может управлять пользователями),

- администратор пользователей (может изменять роли пользователей, но не имеет доступа к инфраструктуре, биллингу),

- администратор проекта (может управлять инфраструктурой, но только в рамках одного проекта).

Удостоверьтесь, что у таких пользователей подключена двухфакторная аутентификация.

К более пассивным относятся следующие роли:

- администратор биллинга (имеет доступ к балансу, биллингу, потреблению и другой финансовой информации, к инфраструктуре доступа у него нет),

- наблюдатель аккаунта (имеет полный доступ к разделам аккаунта, но только на чтение),

- наблюдатель проекта (имеет полный доступ к конкретному проекту, но только на чтение).

Пользователь может сочетать в себе несколько ролей, так что зоны ответственности за работу в панели управления можно настроить достаточно гибко.

Рекомендация. Подключите уведомления на почту о балансе и платежах, статусе услуг и сервисов. Это позволит вам быстро получать новости об изменениях в панели управления и вовремя пресечь подозрительную активность.

Также вам в помощь — журнал авторизации. Поставьте галочку напротив пункта «Отправлять уведомления об авторизации на электронную почту», чтобы также отслеживать нетипичное поведение. Например, авторизацию в нерабочее и нехарактерное для сотрудников компании время.

Подробнее о IAM в Selectel можно прочитать в блоге и в документации компании.

SSH-ключ вместо пароля для доступа к серверу

Последняя рекомендация связана именно с работой с серверами. Для подключения к серверу можно использовать пароль, но мы рекомендуем более безопасную альтернативу — SSH-ключ.

Недостатки паролей мы уже перечисляли: сложные пароли нужно запоминать или где-то безопасно хранить, а более простые — легко подобрать. Серверы — популярная цель для брутфорса, атака на сервер может начаться спустя 10-15 минут после его появления в сети. Поэтому лучше подумать о более безопасных способах подключения к серверу, чем пароль.

В Selectel им может стать SSH-ключ, состоящий из открытого (публичного) и закрытого (приватного) ключей. Его невозможно взломать методом перебора, а для кражи приватного ключа злоумышленник должен иметь полный доступ к правам администратора операционной системы.

Подробнее о SSH-ключах и о том, как с ними работать, читайте здесь →

Рекомендация. Клиенты Selectel могут хранить SSH-ключи в менеджере секретов. Так вам не придется использовать сторонние сервисы для хранения паролей — Bitwarden, Keeper, Passbolt и другие. Хранение секретов в панели — еще один повод подключить 2FA в настройках.