Введение

Во многих корпоративных системах управление доступом со временем усложняется: появляются новые сервисы, меняются обязанности сотрудников, растет число правил и исключений. В таких условиях ручное назначение прав пользователям становится трудоемким и плохо масштабируется.

Один из распространенных способов решения проблемы — модель управления доступом на основе ролей (Role-Based Access Control, RBAC). В ней права назначаются не конкретным пользователям, а ролям, соответствующим типовым функциям и обязанностям в организации. Это упрощает администрирование, снижает риск избыточных прав и облегчает аудит доступа.

Для корректного внедрения RBAC важно заранее определить набор ролей и связанных с ними разрешений с учетом структуры компании и бизнес-процессов.

Что такое RBAC

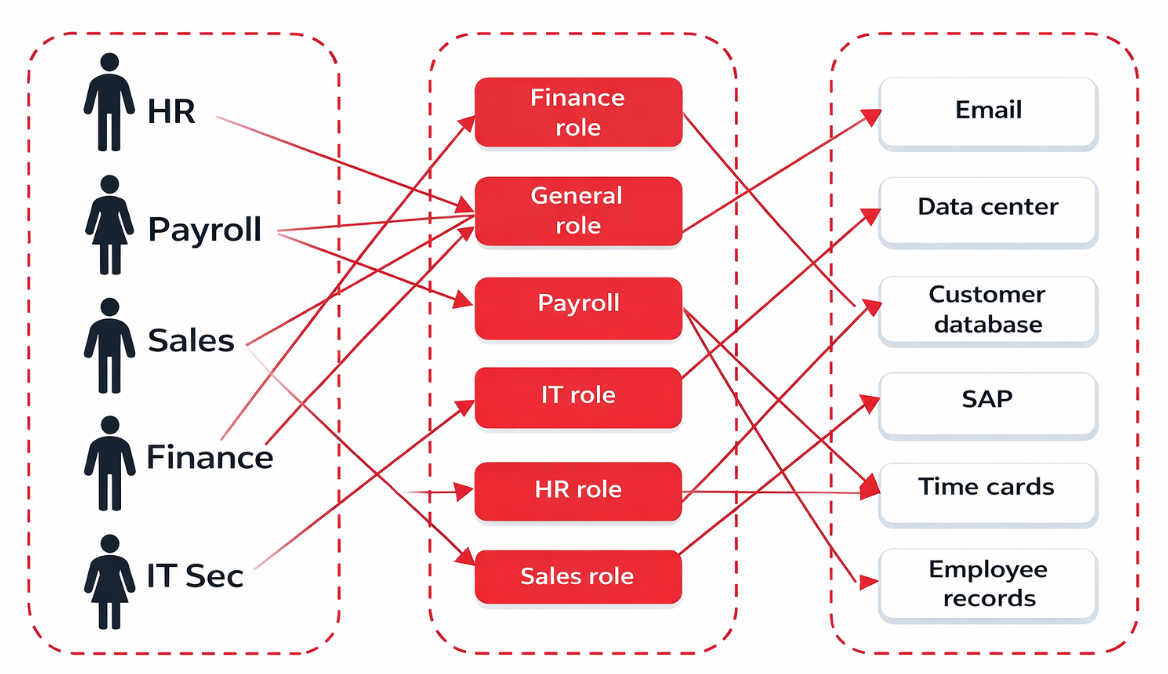

RBAC — это модель контроля доступа, при которой права пользователей к системным ресурсам предоставляются через роли. При этом роль представляет собой набор разрешений, необходимых для выполнения определенного вида задач.

Вместо того чтобы выдавать каждому сотруднику права вручную, администратор назначает пользователям роли, а доступ к ресурсам определяется уже через связанные с ними разрешения. Такой подход упрощает управление доступом и позволяет масштабировать систему по мере роста компании и изменения ее структуры.

История создания

Концепция RBAC возникла в конце 1990-х годов как альтернатива устаревшим моделям доступа — дискреционной (DAC) и мандатной (MAC), которые оказывались неудобными при работе с большими системами. Первые научные работы о RBAC были направлены на стандартизацию практик управления правами в организациях. Особенно известна работа группы исследователей под руководством Феррайоло и Куна, предложивших базовую версию модели.

Развитие моделей RBAC продолжалось несколько лет, в результате чего были сформулированы рекомендации института NIST и другие стандарты. Сегодня RBAC используется в операционных системах, корпоративных приложениях и облачных платформах.

Цели

Основная цель RBAC — унификация управления правами, а следовательно и снижение рисков ошибок при разграничении доступа. Помимо прочего, среди основополагающих фокусных аспектов RBAC можно выделить следующие:

- стандартизация процесса предоставления прав;

- снижение трудоемкости ИБ-администрирования;

- усиление контроля над использованием корпоративных ресурсов;

- повышение прозрачности распределения полномочий внутри организации.

Такой подход обеспечивает согласованность политики безопасности и уменьшает вероятность предоставления избыточного доступа.

Задачи

RBAC опирается на набор практических задач, обеспечивающих эффективное управление доступом:

- определение ролей, отражающих реальное распределение обязанностей в организации;

- назначение ролей пользователям с учетом их функций и зон ответственности;

- связывание ролей с разрешениями на операции и ресурсы;

- проверка и аудит назначения ролей и использования прав.

Реализация этих задач помогает эффективно управлять доступом, своевременно реагировать на изменения в организационной структуре и требованиях безопасности, а также проводить расследования инцидентов.

Компоненты модели RBAC

Модель RBAC включает набор базовых компонентов, которые совместно обеспечивают управление доступом.

Роли — формальные позиции или должности в организации, связанные с определенным набором задач и полномочий. Каждая роль определяется набором разрешений, необходимых для выполнения ее обязанностей. Например, роли «Инженер», «Менеджер проекта», «Сетевой администратор» могут обладать разными уровнями доступа в одних и тех же системах.

Пользователи — сотрудники, сервисы или процессы, которым назначаются роли. Один пользователь может обладать несколькими ролями одновременно. Например, сотрудник инженерного отдела может совмещать роли «Архитектор» и «Инженер», получая объединенный набор прав.

Разрешения — конкретные права на выполнение операций над ресурсами: чтение данных, запись, удаление, изменение настроек или управление системой. Роль агрегирует набор разрешений, а пользователь получает все права, связанные с назначенными ему ролями.

Ресурсы — объекты или сервисы, к которым осуществляется доступ. Это могут быть данные, системные функции или инфраструктурные элементы.

Связь между компонентами осуществляется через назначения: пользователи привязываются к ролям, а роли — к разрешениям на ресурсы. Такая иерархия позволяет гибко и централизованно управлять доступом.

Варианты RBAC

Существует несколько базовых вариантов модели RBAC, которые принято обозначать как RBAC0, RBAC1, RBAC2 и RBAC3. Каждый вариант дополняет и расширяет возможности предыдущего.

RBAC0

Базовая версия модели, предусматривающая только основные элементы: пользователей, роли и разрешения. Пользователь назначается на роль, а роль содержит набор прав доступа к ресурсам. Подходит для простых систем без дополнительных ограничений или иерархий.

RBAC1

Расширенная модель с иерархии ролей. Роли могут наследовать разрешения друг друга, что упрощает управление схожими ролями и снижает дублирование настроек.

RBAC2

Модель с возможностью ограничений. Вводятся правила, запрещающие одновременное присвоение определенных ролей одному пользователю или выполнение конфликтных комбинаций действий. Такой подход реализует принцип разделения обязанностей и снижает риск злоупотреблений — например, когда один пользователь не может одновременно создать и затем утвердить критически важное поручение.

RBAC3

Полная модель, которая объединяет иерархии ролей (RBAC1) и ограничения (RBAC2). Это наиболее гибкий и функциональный вариант RBAC, ориентированный на крупные организации со сложными бизнес-процессами и повышенными требованиями к безопасности.

Различные реализации RBAC могут использовать эти варианты частично или добавлять свои механизмы. Понимание того, какой вариант модели применяется, помогает корректно определить допустимые правила и ограничения доступа в системе.

Преимущества RBAC

Модель RBAC обладает целым рядом преимуществ, благодаря которым она широко используется в организациях различного масштаба. Рассмотрим ключевые.

Простота использования

После первоначальной настройки ролей дальнейшее добавление пользователей и управление их правами становится интуитивно понятным. Администратору достаточно назначить сотруднику подходящую роль, не выбирая разрешения вручную из большого списка вместо отдельного выбора из длинного списка разрешений. Это экономит время и снижает вероятность ошибок. Например, при подключении нового инженера к действующему отделу ему назначается роль «Инженер» с уже определенным набором полномочий.

Повышение эффективности работы

Сотрудники сразу получают доступы, необходимые для выполнения своих задач, без длительных согласований. Разграничение обязанностей по ролям упрощает перераспределение задач и передачу ролей между сотрудниками, в том числе на время отпусков или больничных. Это ускоряет адаптацию новых членов команды и снижает операционные задержки.

Прозрачность

Точная декларация ролей и их прав делает структуру доступа понятной и обозримой. Это упрощает аудит и проверки: легко понять, какие роли и сотрудники обладают доступом к конкретным ресурсам. Прозрачность также помогает выявлять избыточные или конфликтующие разрешения. В результате политика безопасности становится более полезной как для администраторов, так и для рядовых пользователей.

Снижение роли человеческого фактора и ошибок

Автоматизация назначения прав через роли уменьшает объем ручной работы при управлении доступом. В результате снижается риск ошибок, опечаток и некорректного предоставления полномочий. RBAC позволяет поддерживать соответствие прав должностным обязанностям и обеспечивает более надежный контроль доступа.

Сокращение затрат и административных издержек

Централизованное управление доступом снижает затраты времени на обработку запросов и поддержку прав пользователей. Вместо множества индивидуальных настроек достаточно поддерживать ограниченный набор стандартных ролей. При росте компании добавление новых сотрудников требует минимальных усилий — им назначаются уже настроенные роли в соответствии с внутренними политиками. Меньше трудоемкой рутинной работы — больше свободного времени на более важные процессы и задачи.

Поддержка требований соответствия

Многие стандарты безопасности и регуляторные требования предполагают строгое разделение обязанностей и ответственности. RBAC упрощает их выполнение за счет явного описания ролей и полномочий. Например, при проверках можно быстро предоставить аудиторам перечень ролей и связанных с ними прав, демонстрируя контролируемость доступа к данным.

Благодаря перечисленным преимуществам RBAC стала стандартом для построения систем управления доступом в корпоративной среде, особенно в средних и крупных организациях с развитой IT-инфраструктурой.

Недостатки RBAC

Несмотря на широкое распространение, RBAC обладает и рядом ограничений, которые важно учитывать при внедрении. Их понимание позволяет заранее учесть потенциальные риски и выстроить модель таким образом, чтобы она соответствовала реальным потребностям организации.

Высокая трудоемкость начальной настройки

Построение эффективной системы требует тщательного анализа организационной структуры и бизнес-процессов. Нужно определить все ключевые роли и корректно распределить между ними права. Этот этап может занять значительное время и потребовать участия специалистов по безопасности и руководителей подразделений.

«Взрыв ролей»

При отсутствии четких правил проектирования число ролей может быстро увеличиваться за счет появления похожих или избыточных ролей. В результате система становится сложной в администрировании. Для снижения этого риска важно придерживаться единых правил именования и регулярно пересматривать роли, объединяя дублирующие и удаляя устаревшие.

Ограниченная гибкость для разовых задач

RBAC ориентирована на типовые и повторяющиеся сценарии доступа. Если пользователю требуется разовый или нестандартный доступ, модель может оказаться неудобной: придется создавать временную роль или вручную изменять конфигурацию. В таких случаях RBAC уступает по гибкости более динамичным моделям, так как она наименее приспособлена к уникальным нестандартным запросам.

Подходит преимущественно крупным организациям

В компаниях с простой структурой и небольшим числом пользователей RBAC может быть чрезмерно сложной. Небольшим командам часто достаточно базового разграничения прав без формализованной системы ролей. RBAC начинает оправдывать себя по мере роста организации, увеличения числа ресурсов и усложнения распределения обязанностей.

Сравнение с другими моделями доступа

Помимо RBAC, в системах контроля доступа применяются и другие модели, каждая из которых решает свои задачи.

ABAC (Attribute-Based Access Control)

Гибкая модель, в которой решение о доступе принимается на основе набора атрибутов пользователя, выполняемого действия, ресурса и контекста. Условия могут учитывать роль, местоположение, время суток, тип сети, наличие многофакторной аутентификации и другие параметры.

ABAC хорошо подходит для облачных и динамичных сред, где требования к доступу часто меняются. К недостаткам модели относят высокую сложность проектирования и сопровождения: большое число атрибутов и их комбинаций усложняет разработку и отладку политик.

DAC (Discretionary Access Control)

Дискреционная модель, в которой владелец ресурса или пользователь с соответствующими правами самостоятельно определяет, кто и каким образом может получить доступ. Основные преимущества DAC — простота реализации и гибкость.

Важно учитывать, что модель плохо подходит для централизованного управления безопасностью. Права могут свободно передаваться между пользователями, что со временем приводит к избыточному доступу и снижению общего уровня защищенности.

MAC (Mandatory Access Control)

Мандатная модель, основанная на строгих политиках безопасности и классификации данных. Правила доступа задаются централизованно и являются обязательными — пользователи и процессы не могут их изменять. MAC обеспечивает высокий уровень защиты и применяется в системах с повышенными требованиями к безопасности, например в государственных или критически важных инфраструктурах. Основной недостаток модели — низкая гибкость.

Таблица сравнения моделей доступа

Зафиксируем особенности и преимущества моделей в небольшой таблице-«шпаргалке».

| Модель | Преимущества | Недостатки |

| RBAC | Централизованное администрирование и удобное масштабирование ролей | Сложность гибкой настройки временных прав |

| ABAC | Гибкость и учет контекста (локальных атрибутов пользователя, ресурса и окружения) | Сложность проектирования и поддержки множества атрибутивных политик |

| DAC | Простота реализации и гибкость для владельцев ресурсов | Сложность централизованного контроля, риск рассогласования политик из-за передачи прав |

| MAC | Высокая степень защиты на основе строгих политик и классификаций | Низкая гибкость и жесткость политики |

Пример настройки RBAC в Kubernetes

В Kubernetes управление доступом на основе ролей реализуется с помощью специальных объектов API: Role, ClusterRole, RoleBinding и ClusterRoleBinding.

Roleопределяет набор разрешений внутри одного namespace,ClusterRoleопределяет разрешения на уровне всего кластера,RoleBindingсвязывает пользователей и группы с ролью в пределах конкретного пространства имен,ClusterRoleBindingвыполняет привязку пользователей и групп на уровне всего кластера.

Для включения RBAC API-сервер Kubernetes запускается с параметром --authorization-mode=RBAC. После этого администратор может создавать роли с нужными правами доступа и привязывать их к субъектам.

Например, можно создать ClusterRole с именем secret-reader, предоставляющую права чтения секретов во всех пространствах имен, и затем с помощью ClusterRoleBinding назначить эту роль группе manager. При выполнении операции Kubernetes проверяет все связанные с пользователем роли и их разрешения. Если ни одна привязка не дает требуемого права, операция отклоняется. Такой механизм позволяет точно и централизованно управлять доступом к ресурсам кластера.

Как внедрить RBAC

Эффективное внедрение RBAC в организации требует поэтапного и системного подхода.

Этап 1. Анализ и проектирование

На первом этапе формируется стратегия управления доступом: проводится аудит существующих процессов, учитываются требования бизнеса и чувствительность данных. Затем определяются роли пользователей, анализируются служебные функции и обязанности сотрудников. На основе этого создаются логические роли с набором необходимых прав доступа.

Параллельно выстраивается процесс управления ролями: назначаются ответственные, определяется порядок согласования и изменения прав. После этого разрабатывается модель RBAC — задается иерархия ролей, их связи и возможные ограничения.

Этап 2. Тестирование и аудит

Следующий шаг — проверка корректности модели. Проводится тестирование различных сценариев доступа, выявляются конфликты ролей и избыточные привилегии. Важно зафиксировать политики доступа в документации и регулярно проводить аудит, чтобы убедиться, что система работает в соответствии с заданными правилами.

Этап 3. Обучение пользователей и администраторов

Для корректной работы RBAC важно обучить администраторов и пользователей. Сотрудники должны понимать, какие роли существуют, как запрашивать доступ и по каким правилам изменяются права. Недостаток обучения часто приводит к ошибкам при назначении ролей и обходу политик безопасности.

Этап 4. Поддержка и актуализация

Завершающий этап — непрерывный. Роли и политики следует регулярно пересматривать и обновлять с учетом изменений в организационной структуре и требованиях безопасности. В крупных организациях может потребоваться комбинированный подход с использованием дополнительных инструментов и моделей доступа.

При отсутствии внутренней экспертизы целесообразно привлекать внешних специалистов для настройки и сопровождения RBAC.

Чем может помочь Selectel

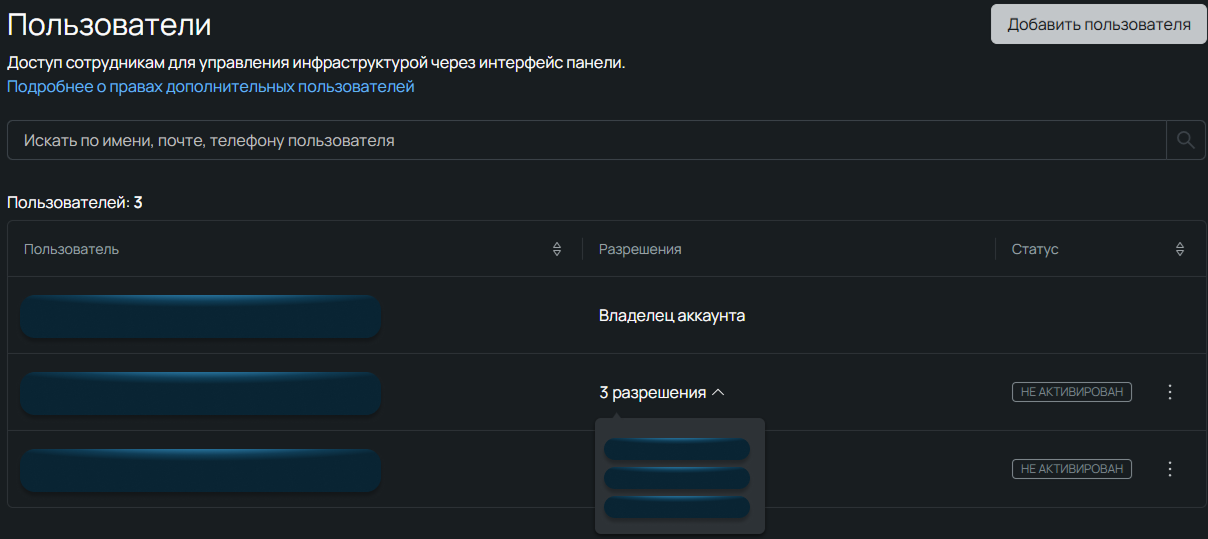

Selectel предоставляет готовые сервисы и инструменты для управления доступом, которые упрощают внедрение RBAC в облачной инфраструктуре. В панели управления реализована система IAM (Identity and Access Management), с помощью которой владелец аккаунта и назначенные администраторы могут создавать пользователей, группы и назначать им роли в разных областях.

Роли покрывают все основные операции над ресурсами — их детальное описание доступно в документации. Управление правами можно автоматизировать: помимо GUI доступны IAM API и поддержка Terraform для программного конфигурирования ролей и прав. Также панель управления поддерживает мультиаккаунтность. При наличии нескольких аккаунтов в Selectel можно быстро переключаться между ними в интерфейсе без повторного прохождения двухфакторной аутентификации.

Мы в Selectel реализуем механизмы безопасности, дополняющие RBAC. По умолчанию для всех пользователей включена двухфакторная аутентификация. Также поддерживается единая точка входа через федерации удостоверений, что позволяет интегрировать корпоративные LDAP/AD и другие системы аутентификации. При необходимости можно ограничить доступ по IP-адресам, выделив доверенные подсети. Все действия по управлению пользователями и ролями фиксируются в аудит-логах, что упрощает проверки и анализ безопасности.

В совокупности эти возможности обеспечивают централизованное и гибкое разграничение прав в облаке, поддержку мультиаккаунтов и высокий уровень защиты при внедрении RBAC.

Заключение

RBAC остается одной из базовых моделей для построения систем контроля доступа благодаря простоте и хорошей масштабируемости. Она оптимально подходит для средних и крупных организаций со стабильной структурой ролей и заранее определенными правилами доступа. Для более динамичных сценариев и временных прав RBAC часто дополняют атрибутивными механизмами.

При корректном проектировании ролей, выстроенных процессах управления и регулярном аудите RBAC позволяет повысить безопасность и упростить администрирование IT-инфраструктуры. Инструменты Selectel помогают реализовать эту модель на практике за счет готового IAM, поддержки мультиаккаунтов, автоматизации через API и современных методов аутентификации.