В больших командах часто возникает проблема с доступом к инфраструктуре для разных пользователей. Одним нужно вносить изменения, другим — только собирать данные для продуктовой аналитики или работать с биллингом. Такая двойственность часто препятствует построению гибкой политики безопасности.

Чтобы оптимизировать этот процесс, провайдеры услуг внедряют системы IAM и IdM. Они разграничивают доступ к ресурсам и данным, а также определяют роли пользователей. Это также помогает соответствовать требованиям информационной безопасности для внутренней или внешней сертификации.

В начале 2023 мы расширили систему ролей и управления пользователями, создали единую точку входа и менеджмента. О том, как это работает, читайте подробнее в материале.

Что изменилось

Внедрение новой системы IAM затрагивает почти весь пользовательский опыт. Часть изменений касаются непосредственной работы с интерфейсом, часть — самих инструментов управления.

Панель управления теперь отображает только элементы и данные, которые доступны пользователю в рамках его роли. О том, какие роли появились и для кого они могут быть актуальны, мы расскажем ниже.

Вместе с ограничением видимости блоков и контента в зависимости от роли — это решает проблему сегментации по проектам. Больше не нужно создавать новые аккаунты для разных подразделений. Это освобождает от использование VPC панели.

Расширилась функциональность панели управления. Все управление пользователями (создание, редактирование, просмотр) теперь происходит в одном месте. Новый IAM пока не поддерживается в Terraform, но со временем такая функциональность появится.

Появилось разделение пользователей:

| Пользователи панели управления | Сервисные пользователи |

|

|

Новая система IAM уже доступна в продуктах:

- облачные серверы и базы данных,

- выделенные серверы,

- Kubernetes,

- объектное хранилище.

Новые роли. Кому они будут полезны

Вместе с новыми ролями для пользователей изменилась система управления. Ранее для таких задач использовалась сторонняя панель. Еще одна важная особенность — роли можно комбинировать. Это помогает создать гибкую систему доступа, которая будет удобна командам с любым составом.

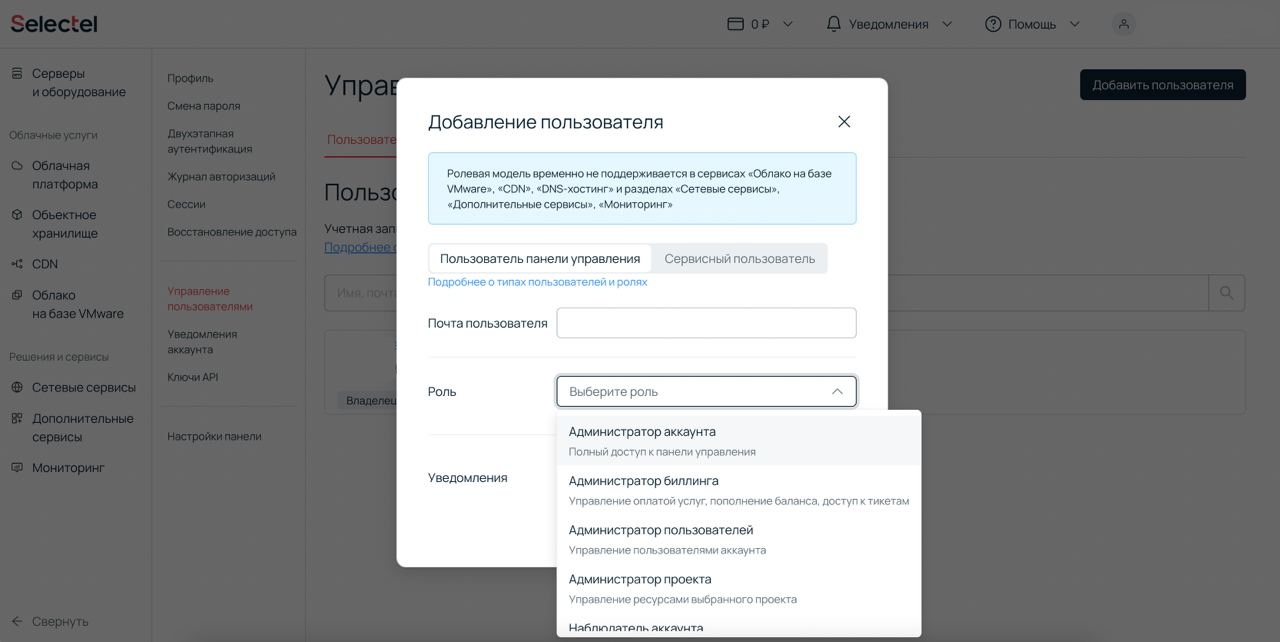

Новые роли можно разделить на две группы:

| Уровень аккаунта | Уровень проекта |

| Администратор аккаунта | Администратор проекта |

| Администратор биллинга | Наблюдатель проекта |

| Администратор пользователей | |

| Наблюдатель аккаунта |

Ролевая модель (аккаунт)

- Администратор аккаунта. Имеет полный доступ к управлению аккаунтом, инфраструктуре, ресурсам, биллингу, настройке проектов и квот, реферальной программе. Имеет доступ ко всем тикетам. Не может управлять пользователями.

- Администратор биллинга. Не техническая роль. Предназначена для пользователей, работающих с фин. информацией. Имеет доступ только к балансу, платежам, отчетным документам, потреблению, стоимости услуг, а также к тикетам. Не может управлять какой-либо инфраструктурой. В зависимости от услуги либо не имеет доступа к проектам и инфраструктуре вообще, либо только в режиме просмотра. Такая роль может подойти, например, сотрудникам бухгалтерии.

- Администратор пользователей. Может управлять пользователями аккаунта. Создавать, изменять, удалять пользователей, изменить им права доступа. Имеет доступ тикетам. Не имеет доступа к какой-либо инфраструктуре, биллингу или настройкам аккаунта. Роль подходит для специалистов информационной безопасности, которые определяют политики и работают с compliance-кейсами.

- Наблюдатель аккаунта. Может просматривать всю инфраструктуру аккаунта, ресурсы, биллинг, проекты и квоты, реферальную программу и тд. Имеет доступ ко всем тикетам. Не имеет доступа к управлению пользователями. Не может управлять какой-либо инфраструктурой, но имеет полный доступ на чтение. Такая роль пригодится маркетологам и аналитикам для проведения исследований и составления гипотез. Также эта роль подходит для специалистов технической поддержки.

Ролевая модель (проект)

- Администратор проекта. Может управлять ресурсами выбранного проекта (read only), заказывать услуги в рамках выделенных квот. Создавать, изменять, удалять объекты. Имеет доступ к тикетам. Не имеет доступа к настройкам проекта, квотам, пользователям проекта, потреблению. Не может управлять (создавать, изменять, удалять) проектами, в том числе проектом, администратором которого он является. Эта роль предназначена скорее для технических специалистов, которые управляют ресурсами проекта.

- Наблюдатель проекта. Может просматривать ресурсы в рамках выбранного проекта (read only). Имеет доступ к тикетам (в рамках своего проекта) Не имеет доступа к настройкам, квотам, пользователям проекта, потреблению, биллингу. Не может управлять какой-либо инфраструктурой. Эта роль соответствует задачам продакт и проджект-менеджеров. Обычно специалисты на этих позициях не управляют ресурсами сами, а запрашивают их у администраторов. По этой логике доступ к квотам здесь ограничен.

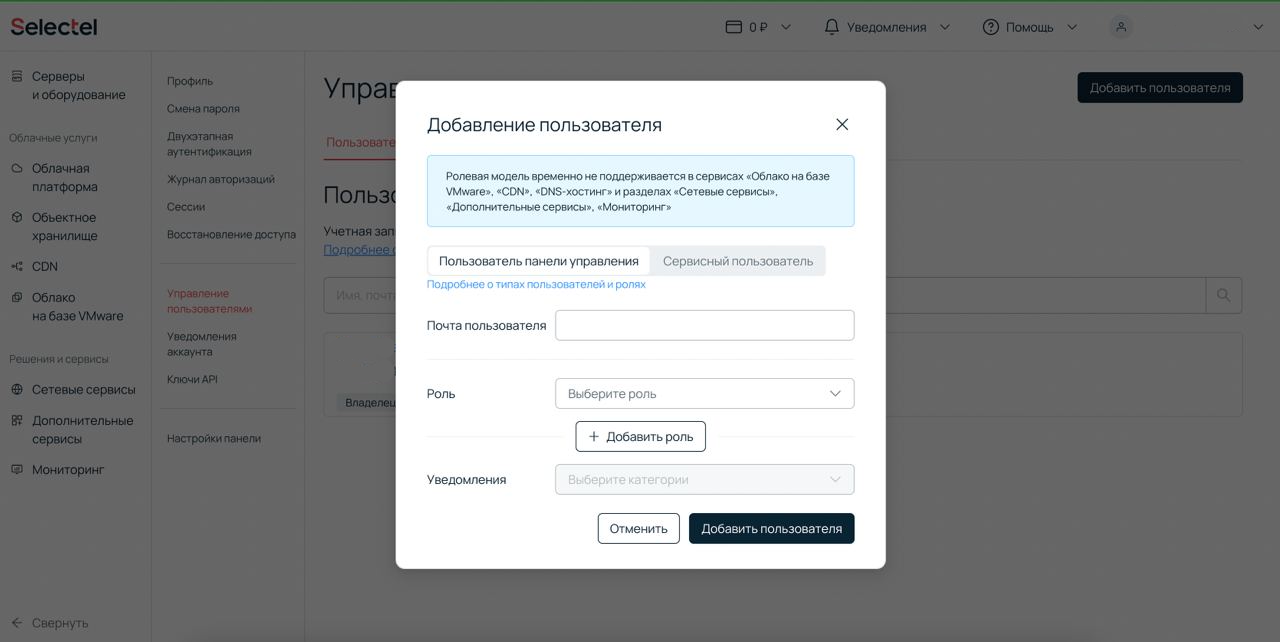

Как создаются новые роли

Чтобы добавить новые роли для проекта, нужно зайти в аккаунте панели my.selectel во вкладку Профиль и настройки. Далее перейти в Управление пользователями. В открывшемся окне укажите почту пользователя, которому хотите выдать определенную роль:

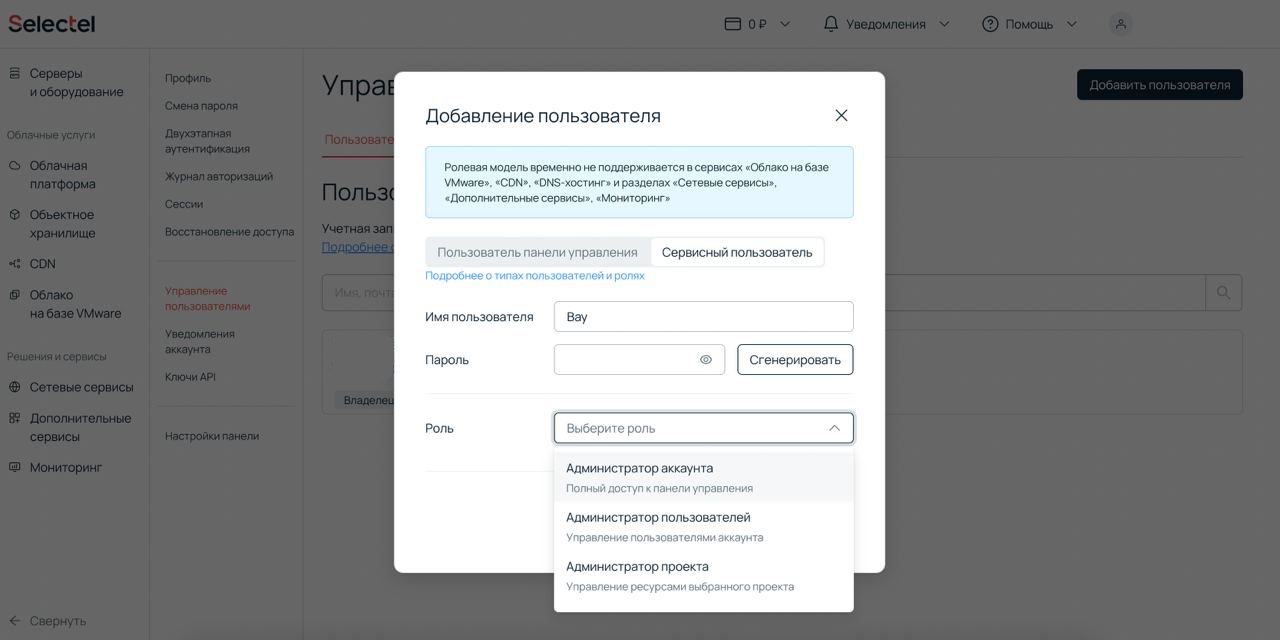

Выберите роль из списка:

Сгенрируйте или задайте пароль:

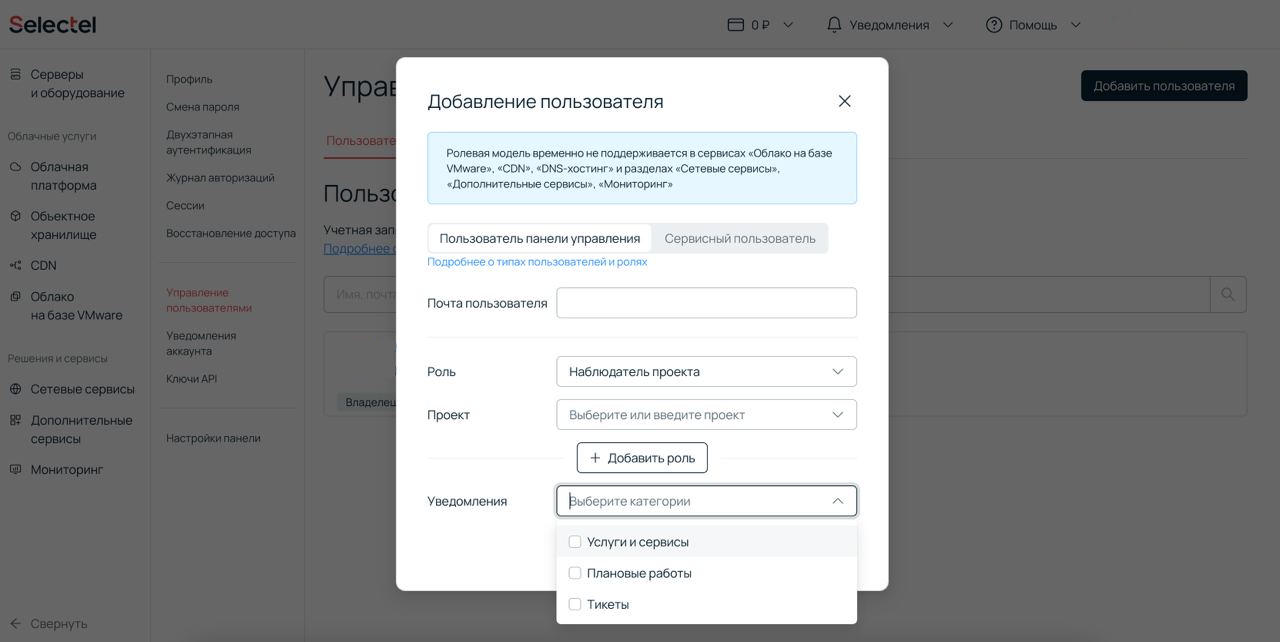

Здесь также можно выбрать проект, для которого предназначается роль и настроить уведомления:

Заключение

Сейчас через Terraform уже доступна работа с созданными ролями, но в ближайшем будущем мы планируем добавить менеджмент ролей. Также мы планируем расширить количество продуктов, в которых будет работать новая система IAM.