Мы часто слышим новости об утечках данных в крупных компаниях, о взломе систем и прочих неприятностях, но редко — о том, как расследуют такие преступления. На самом деле этому посвящена целая наука со своими методами и правилами. Кибершерлоки вместо лупы орудуют специальным софтом, а их специализация называется форензикой.

Что такое форензика

Форензика — наука о раскрытии киберпреступлений на основе цифровых доказательств. Проще говоря, это та же криминалистика, только в виртуальной среде. Форензики расследуют утечки данных, взломы, массовые атаки и «нападения», которым подвергаются информационные системы. Подобно следователям-криминалистам, они исследуют цифровые устройства на предмет улик, которые затем можно будет передать в суд.

В небольших компаниях компьютерные криминалисты порой работают на опережение — анализируют уязвимость операционных систем и составляют рекомендации, как избежать атак. Однако в классическом понимании расследование инцидентов — это отдельный домен знаний, который включает множество нюансов, в том числе юридических. Поэтому обычно штатные форензики занимаются исключительно этим направлением и расследуют инциденты постфактум.

С какими задачами работают форензики

- Расследование анонимных угроз и кибербуллинга. Специалисты «вычисляют злоумышленников по IP», определяют устройства и даже анализируют особенности их «почерка», чтобы найти источник угроз.

- Расследование утечек информации. Выясняют, кто и каким образом распространил конфиденциальную информацию.

- Расследование взлома. Находят уязвимость системы и определяют, как именно хакерам удалось ею воспользоваться.

- Поиск цифровых доказательств. Слышали истории, когда маньяка удалось отыскать по истории браузера? Такими поисками тоже занимается форензика.

- Сбор информации о большом количестве инцидентов и ее систематизация. Это позволяет составить профиль хакерских группировок, чтобы эффективнее бороться с ними и проводить операции по задержанию.

Как строится расследование

Раскрытие киберпреступлений состоит из четырех этапов.

Этап 1. Идентификация устройства

Если есть подозрения, что устройство использовалось непосредственно злоумышленником, его по возможности изымают для исследования в специальной лаборатории. Однако так бывает не всегда.

Некоторые устройства критически важны для бизнес-процесса — например, являются важным элементом производственной линии — не всегда после инцидента устройство остается неработоспособным. Кроме того, в расследовании одна из самых важных вещей — это скорость реакции. Зачастую расследование (или как минимум его первый этап) проводится удаленно — специалисты просто подключаются к инфраструктуре пострадавшего и собирают нужную информацию.

Этап 2. Сохранение данных

Специалисты создают и сохраняют на внешних носителях образы или копии данных, которые имеют значение для расследования. Очень важно следить за безопасностью этих данных, поскольку они представляют собой улики, на которых будет строиться расследование.

Эксперты собирают два вида данных.

- Постоянные данные — хранятся на локальном жестком диске устройства.

- Энергозависимые данные — находятся в памяти или в пути (например, реестры, кэш и оперативная память). С энергозависимыми данными следует обращаться особенно осторожно, поскольку они недолговечны и могут быть утеряны, если устройство выключится или отключится от питания.

Этап 3. Анализ данных

Далее эксперты-криминалисты анализируют данные, чтобы найти доказательства преступления. Такими доказательствами могут стать намеренно или непреднамеренно удаленные файлы, история просмотров в интернете, электронные письма и многое другое. Таким образом специалисты стремятся понять мотив преступников.

Например, специалист может восстановить метаданные фотографии, чтобы понять, где и когда она была сделана — и таким образом определить местоположение подозреваемого в конкретное время. Или поднять логи и выяснить, кто и с какого устройства заходил в систему. Также среди прочего с помощью разных инструментов можно проверить:

- дату и время инцидента — например, отправки фишинговых писем,

- процессы, которые запускает вредоносная ссылка или ПО,

- загруженные библиотеки для этих процессов,

- список открытых соединений,

- данные из почты, изображений и отправленных файлов,

- информацию по сетевому трафику.

Подробнее об инструментах анализа еще поговорим ниже.

Этап 4. Отчетность

На последнем этапе остается создать официальный отчет по результатам расследования с выводами и рекомендациями. Если получается вычислить конкретных злоумышленников, отчет (и совокупность информации, на которой он основан) используют в рамках судебных разбирательств. Однако так бывает далеко не всегда. Достаточно часто хакеров или не получается вычислить, или до них попросту не добраться. В этом случае на основе отчета формируют список мер для недопущения подобных инцидентов в будущем. Это тоже важный результат.

Инструменты анализа

В первую очередь, специалистам нужно хорошо разбираться в технике и понимать, как устроены операционные системы, приложения и сетевые протоколы. Кроме того, нужно ориентироваться в юриспруденции, поскольку зачастую цель работы форензика — подготовка материалов для суда.

Кроме этого, в расследовании киберпреступлений помогают следующие программы.

EnCase — специальное ПО, которое используется для восстановления улик с конфискованных жестких дисков, например, документов, изображений и истории браузера.

Forensic Toolkit (FTK) — сканирует жесткий диск в поисках разной информации — от удаленных электронных писем до паролей. Эта программа также связана с FTK Images — инструментом для сохранения образов жесткого диска.

Autopsy — распаковывает сжатые архивы, извлекает метаданные изображений, анализирует и каталогизирует некоторые форматы файлов электронной почты и контактов, помечает номера телефонов, адреса электронной почты и файлы. Также эту программу можно использовать для восстановления данных, зараженных программой-вымогателем WannaCry.

ELK Stack — довольно популярный стек для работы с логами, причем не только в рамках форензики. Он состоит из Elastic, Logstash и Kibana.

Log2timeline — инструмент для создания временной шкалы на основе логов.

Volatility — утилита для создания дампов оперативной памяти и поиска в ней вредоносного кода.

Cellebrite UFED — инструмент для извлечения и анализа памяти мобильных устройств.

Wireshark — программа для сбора и анализа сетевых пакетов, с помощью которой можно посмотреть весь проходящий по сети трафик.

IDA Pro — программа для реверс-инжиниринга. Анализирует вредоносный код и позволяет лучше понять уязвимости в сетях и системах.

Форензика на практике

Для примера разберем расследование фишинговой рассылки. Предположим, сотруднику компании пришло письмо вроде бы от его коллеги из HR-отдела с просьбой перейти и подписать некий очень важный документ, который размещен по ссылке. Сотрудник переходит, и на его компьютер автоматически скачивается файл с вирусом. Что делать?

0. Старт работы не относится к собственно расследованию, но он критически важен и всегда заслуживает внимания. В первую очередь в подобных ситуациях следует предупредить всех сотрудников о фишинговой атаке и попросить не открывать подозрительные ссылки. Тем же, кто уже успел их открыть, следует обратиться в отдел информационной безопасности.

1. Теперь переходим к самому расследованию. Необходимо посмотреть, скольким сотрудникам пришло письмо от злоумышленника. Это возможно при помощи почтовых средств защиты информации (СЗИ) или инструментов собственного почтового сервера.

2. Проверить инициатора атаки — кто-то извне или же сотрудник компании. О причастности сотрудника могут свидетельствовать IP-адреса, с которыми взаимодействует вирус, или какие-то цифровые отпечатки в метаданных файлов, создаваемых вирусом.

3. Иногда следует также проверить временные директории внутри корпоративной среды на следы вредоносного файла. Это пригодится для понимания того, какие действия выполняет вредонос, как он пытается распространяться внутри сети и каким еще системам может угрожать.

4. Следующий этап — анализ логов средств защиты и основных инфраструктурных компонентов. Если в компании есть средства защиты — межсетевые экраны, антивирусы, системы обнаружения вторжений, системы анализа сетевого трафика — следует посмотреть их логи, чтобы проверить, не совершали ли зараженные хосты странные и явно вредоносные действия (вроде попыток перебора паролей). То же самое с основными инфраструктурными компонентами — контроллерами домена, почтовыми серверами, критичными базами данных, файловыми серверами и другими. Это позволяет выявить аномальные действия с ними или попытки доступа к ним.

5. Также следует изучить файлы, которые скачали себе те, кто успел открыть ссылку. Посмотреть, сколько хостов оказалось затронуто и какой именно ущерб они понесли.

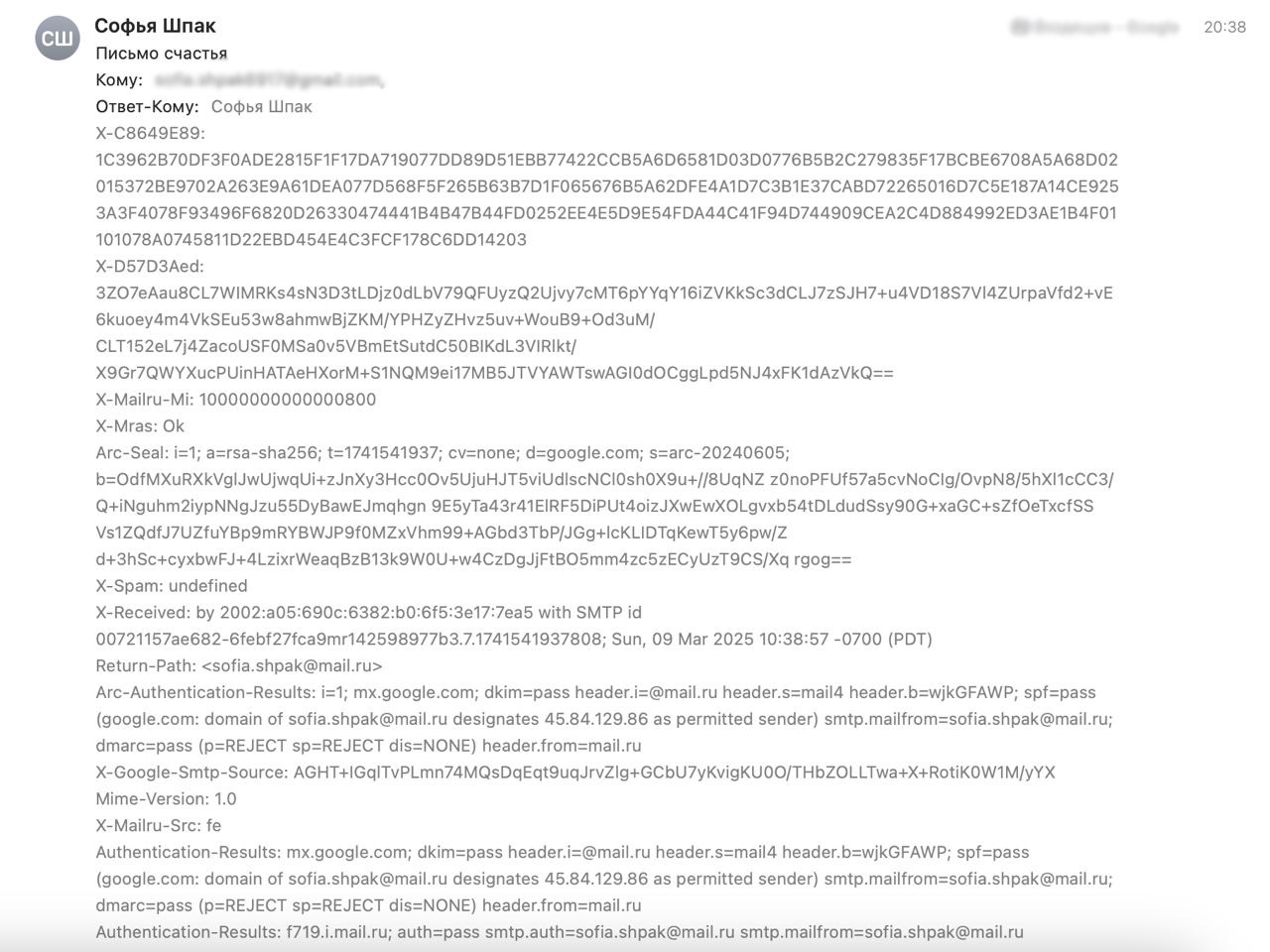

6. Вооружаемся лупой — пора исследовать информацию об отправителе. С этим поможет анализ технического заголовка Received. В Outlook его можно посмотреть через Файл → Свойства → Заголовки интернета, а в Apple Mail — через выделение письма: Вид → Сообщение → Все заголовки.

Далее с помощью специальных программ можно собрать информацию об отправителе — IP-адрес, дату и время создания письма, рейтинг спама и многое другое.

7. Также следует изучить вложения. Как они выглядят, какую программу запускают на компьютере, к каким последствиям приводят. Последнее поможет устранить уязвимости — например, некоторые вредоносные файлы крадут информацию, а другие — выводят из строя систему.

Собранные данные помогают специалистам составить рекомендации по ликвидации последствий атаки, а также по укреплению системы защиты. А при наличии достаточного количества информации и доказательств сможет составить документы для суда.

Если вы интересуетесь расследованием киберпреступлений, рекомендуем наш IT-комикс «Мультихакер». Мир атакует вирус на базе высокоразвитого ИИ — вся надежда на специалиста по информационной безопасности. Получится ли у него спасти мир? Регистрируйтесь и узнаете.