Расширенная защита от DDoS

Любая DDoS-атака ведет к потере легитимного трафика, иными словами – пользователей, поэтому зачастую используется недобросовестными конкурентами. От DDoS-атак часто страдают в том числе интернет-магазины, онлайн-игры и системы электронных платежей. В 2015 году Selectel запустил услугу Защита от DDoS, успешно справляющуюся с основными типами атак, в том числе с L2-атаками. Каждый сервер может принадлежать независимому заказчику. […]

Любая DDoS-атака ведет к потере легитимного трафика, иными словами – пользователей, поэтому зачастую используется недобросовестными конкурентами. От DDoS-атак часто страдают в том числе интернет-магазины, онлайн-игры и системы электронных платежей.

В 2015 году Selectel запустил услугу Защита от DDoS, успешно справляющуюся с основными типами атак, в том числе с L2-атаками.

Каждый сервер может принадлежать независимому заказчику. Мы не знаем, какие ip-адреса он себе поставит, какую конфигурацию и профиль трафика выберет. В одной серверной стойке могут находиться до 40 различных проектов, каждый из которых может быть подвержен DDoS, который может прилететь в любой момент. На практике мы отбиваем 12-20 атак в день. Если из строя выходит сервер, то это очень огорчительно и надо поправить моментально, поэтому важно резервирование всех каналов связи (подробнее).

Типы атак

Если в качестве отсчетной точки для классификации типов атак выбрать объект, который выводится из строя, то можно выделить четыре основных класса атак, осуществляемых на разных уровнях согласно модели OSI:

| Тип атаки | Объект атаки | Способ отражения |

| Первый класс (L2) | «Забивание» канала (Amplification) | Поддержка доступа к внешней сети за счет увеличения емкости канала |

| Второй класс (L3) | Нарушение функционирования сетевой инфраструктуры | Продвинутая аналитика сетевой инфраструктуры, отслеживание проблем на транзитном сетевом оборудовании |

| Третий класс (L4) | Эксплуатация слабых мест TCP-стека | Анализ поведения TCP-клиентов и TCP-пакетов на сервере, в том числе эвристический анализ |

| Четвёртый класс (L7) | Деградация Web-приложения (извлечение конкретной информации из БД, памяти или с диска, банальное исчерпание ресурсов сервера) | Поведенческий и корреляционный анализ, использование инструментов мониторинга |

Увы, универсальных мер защиты от DDoS-атак не существует, так как злоумышленники постоянно находят новые уязвимости и спешат ими воспользоваться.

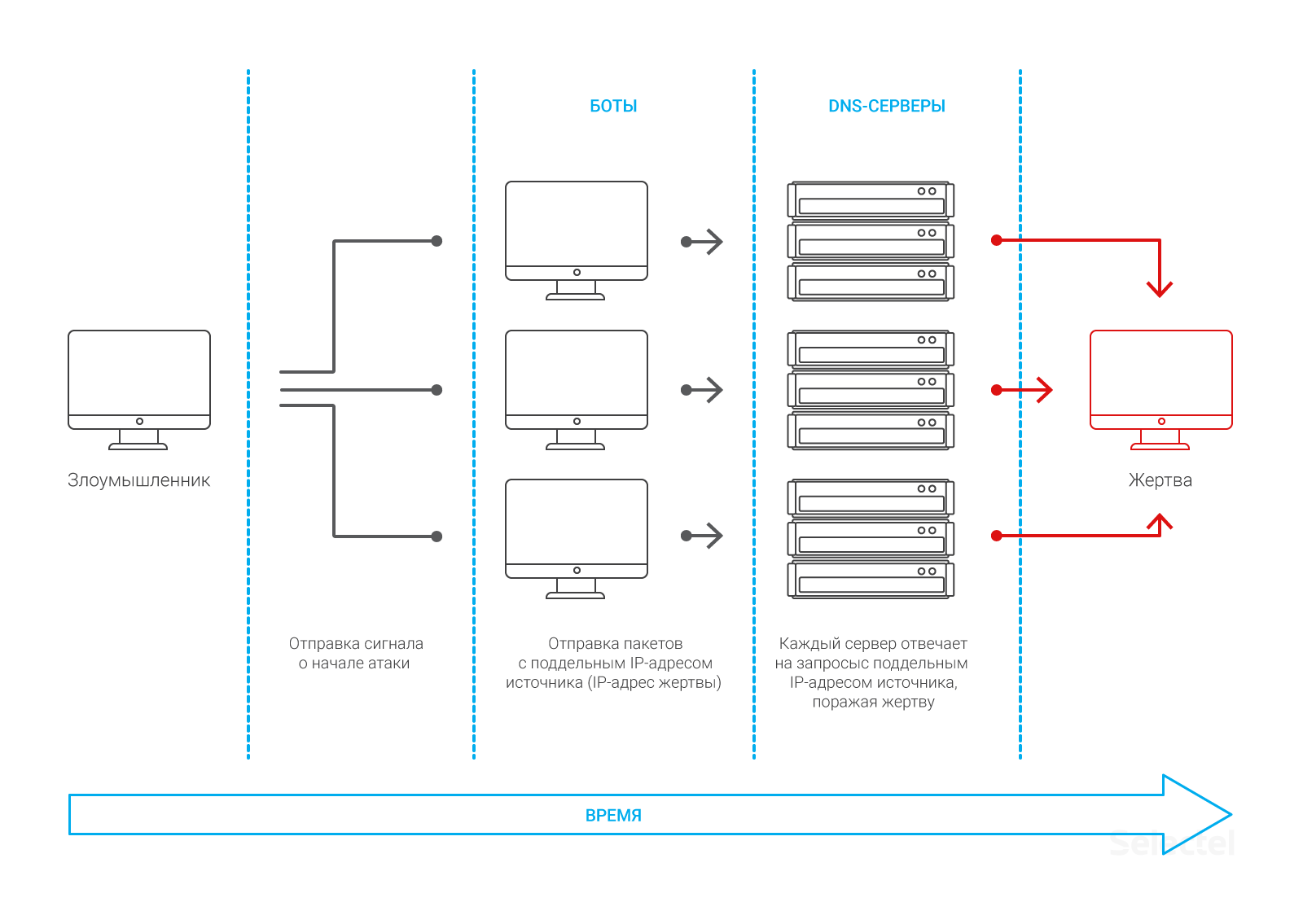

Пример L2

Рассмотрим пример амплификации DNS-атаки.

Алгоритм поражения жертвы заключается в том, что атакующий посылает сигнал ботам на начало цикла запросов к DNS. Все зомби-компьютеры начинают выполнять запросы каждый к своему DNS-серверу с поддельным обратным IP-адресом, который указывает на компьютер жертвы.

В результате пакет с IP-адресом должен быть доставлен клиенту ботнета, но в действительности его “усиленный” вариант будет отправлен на заранее указанный IP-адрес жертвы.

Пример L3

Классический пример L3-атаки— в 2008 году Пакистан из-за собственной ошибки перехватывал префиксы у YouTube посредством BGP Hijacking, то есть значительная часть трафика этого видеохостинга перенаправлялась в Пакистан.

К сожалению, автоматически с подобной напастью бороться невозможно. Предварительно нужно определить, что данная проблема (кража префикса) вообще возникла. Далее нужна продвинутая аналитика сетевой инфраструктуры, потому что признаком Hijacking служит, в общем случае, только то, что, начиная с какого-то момента, анонсы данной сети в интернете пошли «нетипичные». То есть для своевременного обнаружения необходимо иметь, как минимум, историю анонсов.

Если у вас своей автономной системы (AS) нет, то можно считать, что борьба с атаками на этом уровне более-менее является долгом вашего дата-центра или провайдера.

Немного истории

Самые известные DDoS-атаки в истории.

Технический прогресс идет семимильными шагами и популярность набирают сложно-организованные атаки (уровня приложений, HTTPS) атаки, как и было спрогнозировано в Лаборатории Касперского еще в конце 2016 года.

В качестве примера можно привести смешанную (SYN + TCP Connect + HTTP-flood + UDP flood) атаку на «Национальную электронную площадку». Для отражения подобной атаки необходимо применять современные и сложные механизмы защиты.

Отчеты за 2 квартал 2017 года с подробными графиками можно посмотреть тут.

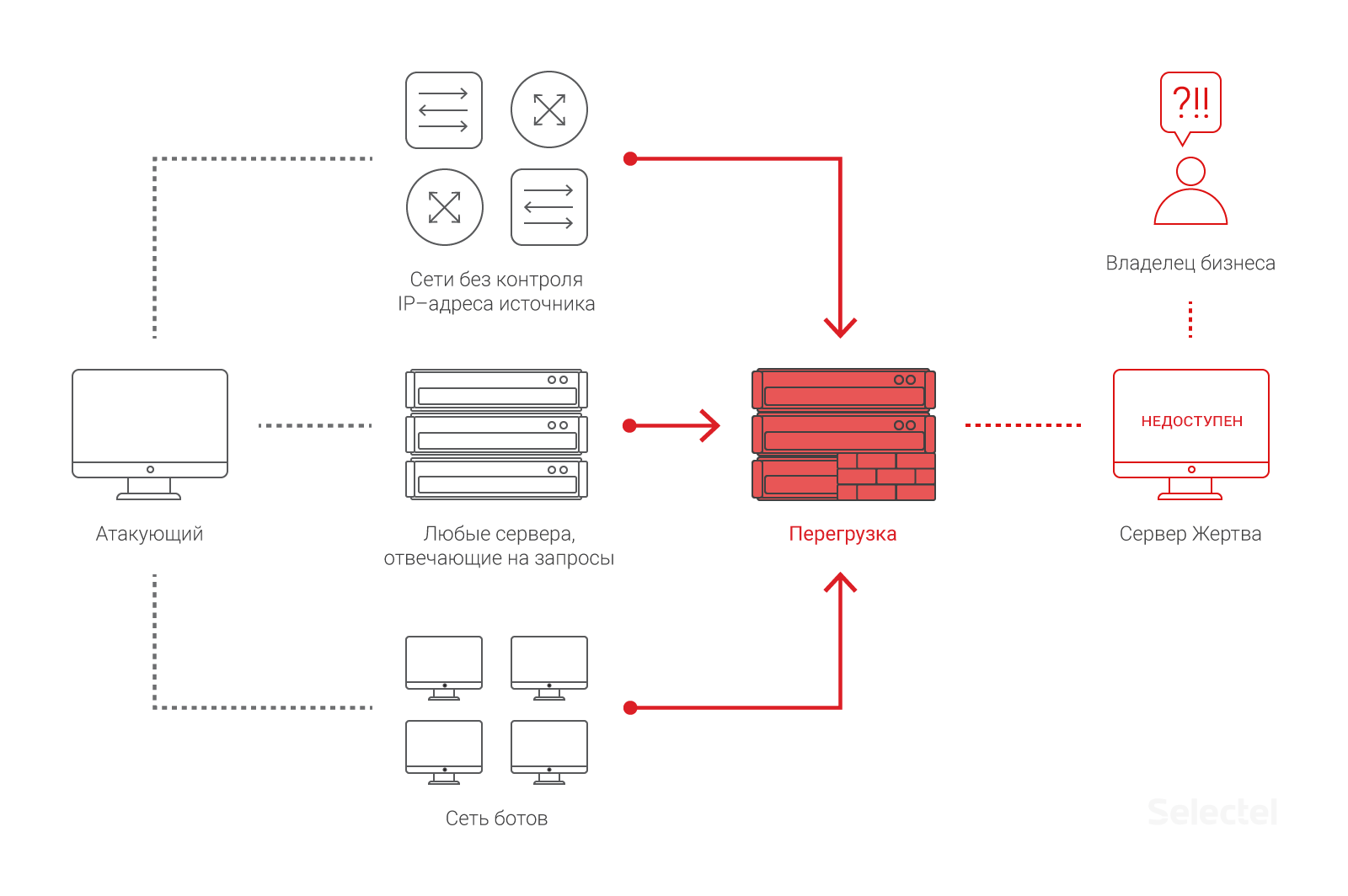

Услуги по защите от DDoS

С развитием IT-технологий и на фоне снижения стоимости вычислительных ресурсов базовой защиты уже недостаточно, так как фокус DDoS-атак смещается от простых к сложноорганизованным.

Мы также расширили наши услуги по профессиональной защите серверов и приложений от DDoS‑атак любой мощности:

- Базовая защита – для очистки трафика предоставляются защищенные IP-адреса (один входит в базовый тариф, а дополнительные адреса можно заказать в панели управления) и выделяем специальный канал, в котором весь нелегитимный трафик отбрасывается. Подробнее об очистке трафика можно прочитать в нашей базе знаний.

- Расширенная защита – защита от L7-атак осуществляется путём проксирования запросов к клиентским приложениям через комплекс фильтрации, на базе которого осуществляется анализ и очистка трафика на уровне протоколов приложений: HTTP, DNS, SIP, игровые протоколов и так далее. Подробнее о расширенной защите вы можете прочитать в нашей базе знаний.

- Балансировщик нагрузки – в состав комплекса фильтрации входят инструменты не только для защиты от атак, но также для балансировки нагрузки и обеспечения отказоустойчивости. Подробнее о работе можете прочитать в нашей базе знаний.

Преимущества защиты, предоставляемой Selectel:

- Оплачивается только очищенный входящий трафик.

- Предоставляется по запросу доступ в систему отчетов об очистке, включая величину и длительность атак.

- Подбираются параметры очистки специально под требования проекта.

Услуга «Защита от DDoS» от Selectel позволяет защитить бизнес от финансовых и репутационных потерь.

При выборе расширенной защиты от DDoS вы платите только за подключение фильтра.

Ознакомиться с ценами можно на странице услуги.