ГОСТ VPN — от инсталляции до аттестации

Принципы работы ГОСТ VPN, варианты архитектуры и особенности сервисной модели на базе сертифицированных решений ViPNet.

Современные организации, работающие с информацией, неизбежно сталкиваются с задачей защиты сетевых соединений. Удаленные рабочие места, распределенные офисы, системы управления, технологические платформы — все это требует надежного и проверенного метода защиты трафика.

В таких условиях недостаточно использовать универсальные VPN-решения. Во многих случаях для защиты информации требуется инструмент, который не только обеспечивает шифрование трафика, но и соответствует требованиям российских регуляторов в области криптографической защиты информации.

ГОСТ VPN — это класс защищенных сетевых решений, основанных на применении отечественных криптографических алгоритмов и сертифицированных средств криптографической защиты информации (СКЗИ). Такие решения используются в инфраструктурах с повышенными требованиями к безопасности, контролю ключей и нормативному соответствию.

Услуга Selectel ГОСТ VPN реализует именно этот подход: защищенную виртуальную частную сеть, построенную с применением сертифицированных СКЗИ и алгоритмов ГОСТ. В отличие от классических VPN, здесь важна не только техническая реализация туннеля, но и соблюдение требований по криптографии, управлению ключами и формированию доверенной среды передачи данных.

Применение ГОСТ VPN позволяет организациям выстраивать защищенные каналы связи в соответствии с требованиями ФСБ России, снижая риски компрометации данных и упрощая прохождение проверок и аудита.

Материал подготовлен исключительно в образовательных целях. Описанные способы настройки VPN и маршрутизации трафика не предназначены для обхода блокировок или иных ограничений, установленных законодательством РФ.

Что такое ГОСТ VPN

ГОСТ VPN — это логически обособленная защищенная сеть, внутри которой передача данных осуществляется в зашифрованном виде с использованием российских стандартов криптографии. Основу такой сети составляют сертифицированные средства криптографической защиты информации, а также определенная архитектура обмена ключами, политик и маршрутов.

Ключевая особенность ГОСТ VPN заключается в том, что безопасность обеспечивается не отдельными настройками, а всей архитектурой взаимодействия компонентов. В рамках такой сети реализуются следующие принципы.

- Конфиденциальность данных — за счет симметричного шифрования по алгоритмам ГОСТ 34.12-2015 («Магма» — разработка ФСБ России, или «Кузнечик» — совместная разработка ФСБ России и компании «ИнфоТеКС»).

- Целостность информации — благодаря хеш-функциям ГОСТ 34.11-2012 («Стрибог», разработанный ФСБ России и компанией «ИнфоТеКС»).

- Аутентификация участников — на основе сертификатов и цифровой подписи;

- Централизованное управление криптографической политикой — через криптографические узлы и политики безопасности.

- Ведение журнала событий — для последующего аудита и контроля безопасности.

Функции шифрования, маршрутизации, проверки сертификатов, разграничения доступа и логирования выполняют программно-аппаратные комплексы, входящие в состав ГОСТ VPN. Криптографические узлы взаимодействуют между собой по установленным правилам, формируя единое доверенное пространство, внутри которого возможен безопасный обмен данными между площадками и системами.

ГОСТ VPN применяется как для организации защищенных каналов между филиалами, так и для подключения удаленных сотрудников. Удаленные рабочие места могут работать под различными операционными системами и получать доступ к корпоративной инфраструктуре через криптографически защищенный канал связи.

Принцип работы ГОСТ VPN

Работа ГОСТ VPN строится на архитектуре доверенных узлов, обмене ключевой информацией (при симметричных ключах) или сертификатами (при ассиметриметричных ключах), формировании криптографических туннелей и строгом контроле жизненного цикла ключей. Все элементы сети взаимодействуют в соответствии с политиками безопасности, заданными администратором сети и реализуемыми средствами криптографической защиты.

Инициализация соединения

Создание криптографического канала начинается с настройки координаторов на обеих сторонах. Если координаторы настроены, они устанавливают между собой межсетевое соединение, через которое и происходит взаимодействие.

Обмен ключами

После аутентификации сторон происходит согласование параметров защищенного соединения и формирование сеансового симметричного ключа, который используется для шифрования пользовательского трафика. В зависимости от политики безопасности могут применяться алгоритмы «Магма» или «Кузнечик». Сеансовый ключ действует ограниченное время, после чего инициируется его ротация. Это позволяет обеспечивать высокий уровень криптостойкости канала.

Шифрование и передача данных

Все данные, которые проходят через сеть, шифруются в соответствии с параметрами сеансового ключа. Симметричное шифрование оперативно обрабатывает информацию и позволяет передавать данные в реальном времени с минимальными задержками. Дополнительная мера защиты — хэширование сообщений с использованием алгоритма «Стрибог», что позволяет обнаруживать любые попытки изменения данных при передаче.

Цифровая подпись применяется в ситуациях, когда требуется подтверждение подлинности источника данных, а также при обмене ключевой информацией или обновлении политик.

Поддержка сессии и управление туннелями

В составе ГОСТ VPN используются специализированные криптографические узлы (ViPNet Coordinator, «координаторы»), выполняющие функции управления защищенными соединениями, контроля целостности и применения политик безопасности. При обнаружении отклонений соединение может быть принудительно разорвано с последующим повторным установлением в соответствии с заданными политиками безопасности.

Мониторинг и аудит

ГОСТ VPN предусматривает централизованное журналирование событий безопасности. Каждый координатор ведет журнал, в который фиксируются:

- установление, завершение соединений,

- отброшенные или пропущенные пакеты,

- ошибки координатора,

- отклонения от политик безопасности,

- попыткки подключения с некорректными данными или ключами

Журналы используются для анализа инцидентов, проведения аудита и подтверждения соблюдения требований информационной безопасности.

Архитектура ГОСТ VPN

Архитектура ГОСТ VPN может адаптироваться под различные сценарии взаимодействия между площадками, пользователями и информационными системами. В зависимости от задач организации применяются разные модели построения защищенной сети.

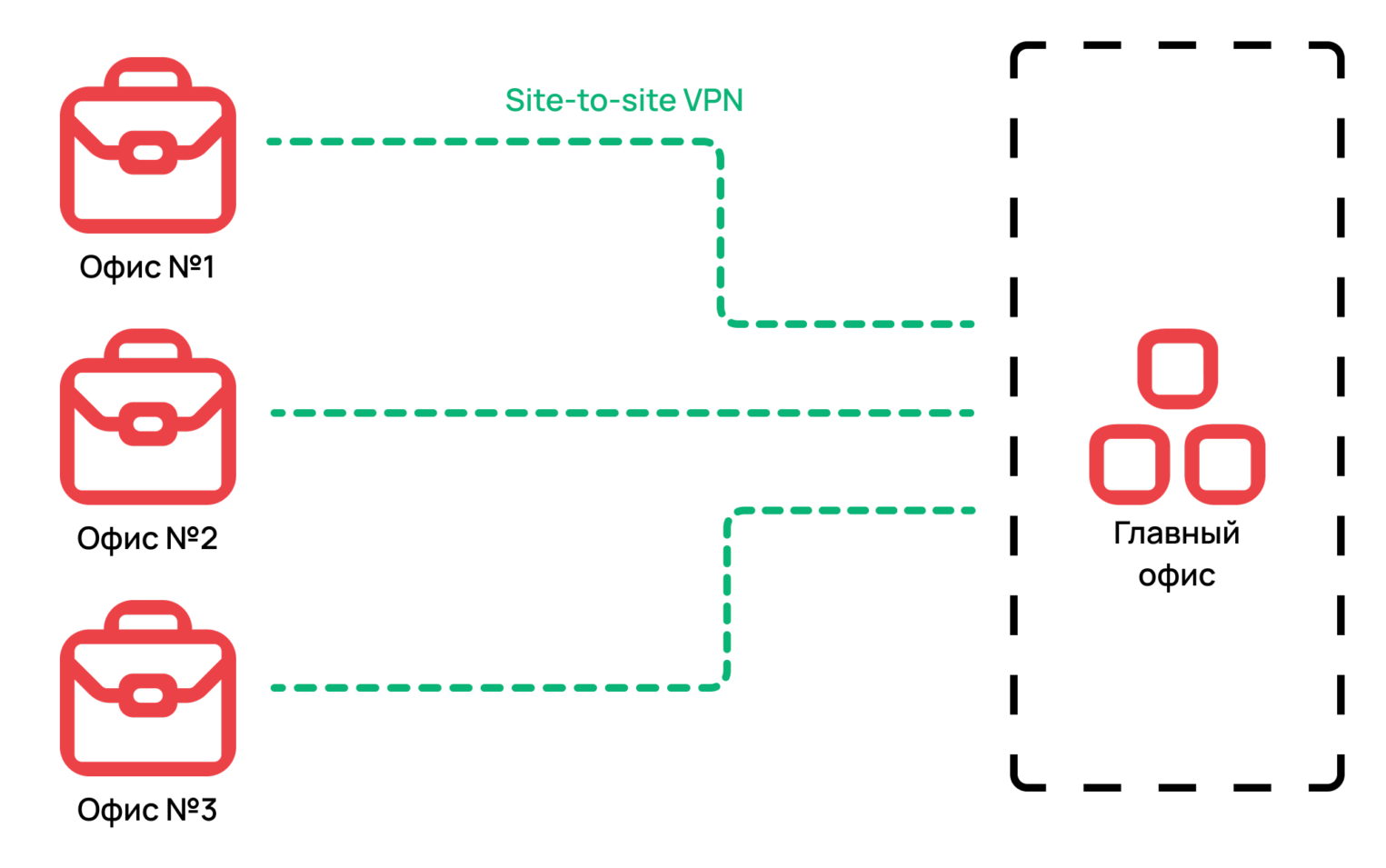

Site-to-site (S2S)

В модели Site-to-site между собой соединяются две или более площадки — филиалы, офисы или дата-центры. Между криптографическими узлами формируется защищенный туннель, обеспечивающий безопасную передачу данных внутри объединенной сети. Такой подход позволяет логически связать территориально распределенные сегменты в единое защищенное пространство.

Типовые сценарии применения:

- объединение филиалов компании;

- создание основного и резервного каналов для повышения отказоустойчивости;

- взаимодействие между корпоративными и облачными площадками.

Point-to-point (P2P)

Point-to-Point — это модель прямого защищенного подключения между двумя узлами без нестандартной сетевой структуры. Используется в случаях, когда нужно обеспечить защищенный канал связи между двумя конкретными объектами без построения сложной инфраструктуры.

Типовые сценарии применения:

- подключение отдельного сервера или виртуальной машины;

- временные защищенные соединения;

- интеграция с внешними системами по выделенному каналу.

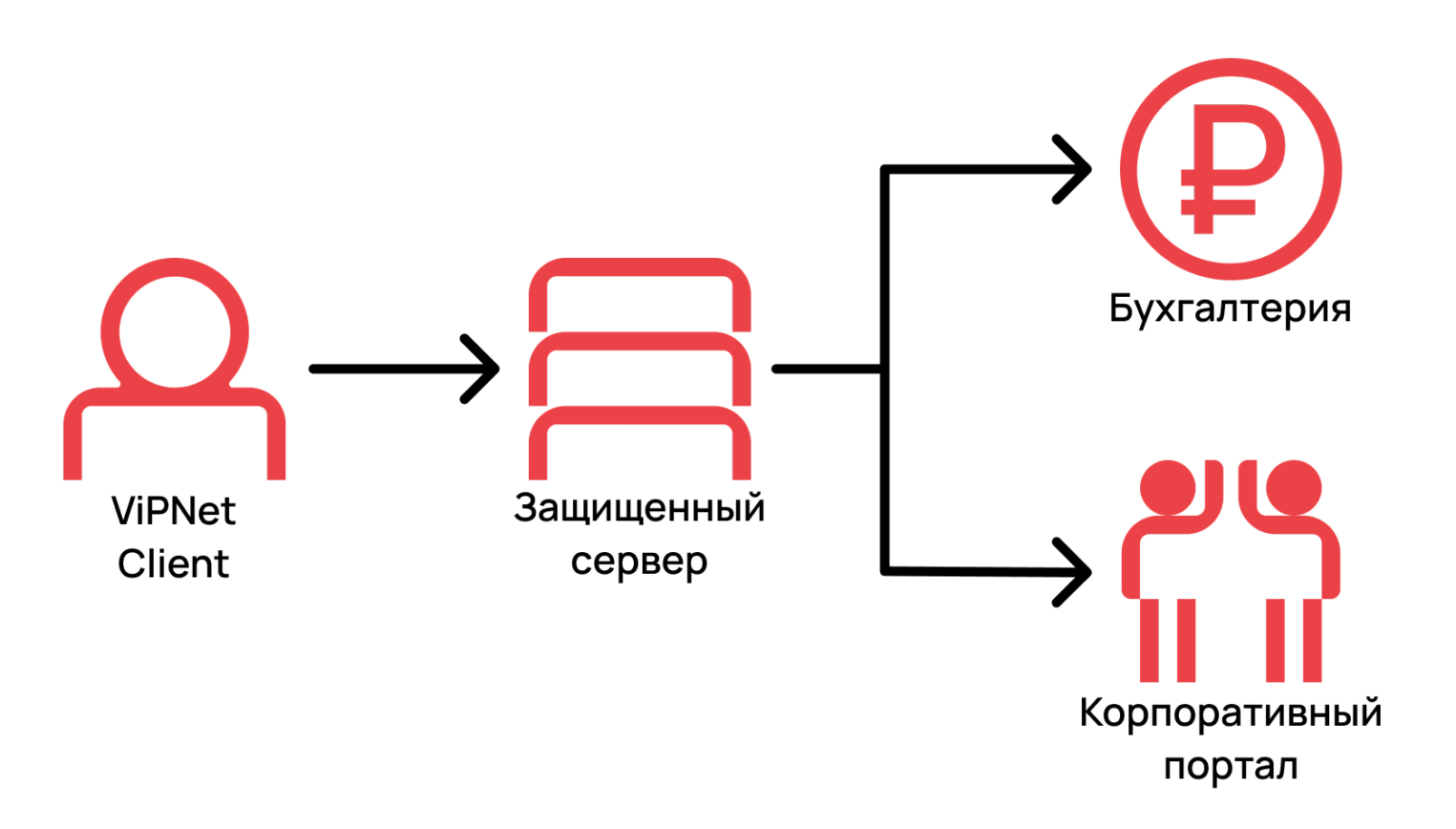

Client-to-site

Модель Client-to-Site предназначена для подключения удаленных пользователей к корпоративной сети через клиентское программное обеспечение — например, ViPNet Client. После прохождения аутентификации пользователь получает доступ к внутренним ресурсам организации по защищенному каналу связи. В качестве механизмов аутентификации могут использоваться сертификаты, пароли, криптографические ключи или дополнительные методы, определенные политикой безопасности.

Данный сценарий широко применяется при организации удаленных рабочих мест и гибридного формата работы.

Модель распределенного доверия

В больших организациях может быть развернута многоуровневая структура, в которой существует основной координатор и несколько подчиненных координаторов. Данная модель позволяет грамотно масштабировать сеть и распределять доступы и ответственность.

В распределенных инфраструктурах ГОСТ VPN взаимодействие между сегментами сети строится на основе доверенных связей между криптографическими узлами. Каждый может выступать шлюзом для своего сегмента сети и устанавливать защищенные соединения с другими узлами в соответствии с заданными политиками безопасности. При этом архитектура не предполагает иерархического подчинения компонентов — управление доступами и маршрутизацией реализуется через настройку связей между узлами.

Такой подход обеспечивает гибкость построения сети, позволяет масштабировать инфраструктуру и адаптировать ее под изменяющиеся требования безопасности.

Гибридная модель

Гибридная архитектура сочетает несколько моделей взаимодействия в рамках единой сети ГОСТ VPN.

Она позволяет одновременно объединять филиалы, дата-центры и удаленных пользователей, формируя целостную инфраструктуру с едиными правилами криптографической защиты и управления доступом.

Важной частью архитектуры ГОСТ VPN является возможность построения отказоустойчивых кластеров.

Использование нескольких криптографических узлов в кластере обеспечивает непрерывность работы защищенных соединений при выходе из строя одного из компонентов и снижает риски простоя критичных сервисов.

Алгоритмы шифрования и аутентификация

Для защиты трафика в ГОСТ VPN используются отечественные криптографические алгоритмы, рекомендованные регуляторами и реализованные в составе сертифицированных средств криптографической защиты информации.

Выбор конкретных алгоритмов и параметров определяется политикой безопасности и требованиями к уровню криптостойкости. При этом криптографическая стойкость шифрования определена использованием отечественных алгоритмов, разработанных государственными и коммерческими службами или предприятиями, а также рекомендованных регуляторами.

Магма

«Магма» — это блочный симметричный алгоритм шифрования, регламентированный стандартом ГОСТ 34.12-2015. Ключевые характеристики алгоритма:

- размер блока — 64 бит;

- длина ключа — 256 бит;

- построен на основе итерационной сети Фейстеля.

Среди главных преимуществ алгоритма — высокая скорость и устойчивость к атакам. Алгоритм применяется в системах, где требуется совместимость с ранее внедренными решениями и сертифицированными средствами защиты.

Кузнечик

«Кузнечик» — симметричный блочный алгоритм шифрования, также описанный в ГОСТ 34.12-2015. Среди ключевых характеристик:

- размер блока — 128 бит;

- длина ключа — 256 бит;

Алгоритм является более современным по сравнению с магмой и чаще используется в новых внедрениях благодаря более устойчивым криптографическим свойствам и архитектуре.

Стрибог

«Стрибог» — криптографическая хеш-функция, определенная стандартом ГОСТ 34.11-2012. Используется для обеспечения целостности данных и может формировать хеш длиной 256 или 512 бит, устойчивый к коллизиям.

Применяется для контроля изменений информации, а также в механизмах аутентификации и цифровой подписи.

Законодательное регулирование и сертификация криптосредств

Использование ГОСТ VPN в корпоративных и государственных инфраструктурах регламентируется рядом нормативно-правовых актов Российской Федерации. К числу ключевых требований относятся:

- 152-ФЗ «О персональных данных» — устанавливает необходимость шифрования данных при их передаче;

- 187-ФЗ «О безопасности критической информационной инфраструктуры (КИИ)» — требует применения сертифицированных средств защиты при обработке информации на объектах КИИ;

- 98-ФЗ «О коммерческой тайне» и 149-ФЗ «Об информации информационных технологиях и о защите информации» — определяют требования к защите конфиденциальной информации.

Обязательным условием построения защищенных каналов связи является использование сертифицированных средств криптографической защиты информации. Сертификация подтверждает соответствие средств требованиям регуляторов в части применяемых алгоритмов, реализации криптографических механизмов, защиты ключевой информации, а также корректности функционирования системы в заданных режимах

Что такое сервис ГОСТ VPN

Современный подход к внедрению защищенных криптоканалов все чаще предполагает возможность использования сервисной модели. В этом случае организация не обязана самостоятельно закупать, размещать и обслуживать оборудование. Вместо этого провайдер инфраструктуры предоставляет готовый сервис на базе сертифицированных средств криптографической защиты.

Аппаратные криптографические шлюзы размещаются в дата-центрах провайдера и обеспечивают выполнение всех необходимых операций: поддержку заданной пропускной способности, централизованное администрирование, контроль работоспособности, обновление ПО и применение криптографических политик.

Провайдер отвечает за эксплуатацию оборудования, мониторинг, обновление программного обеспечения и поддержание работоспособности сервиса.

Клиент подключает свою инфраструктуру — физические серверы или виртуальные машины — к криптографическому шлюзу провайдера и получает защищенный канал связи с собственными площадками, партнерами или удаленными пользователями.

Разделение зон ответственности позволяет снизить операционные риски: провайдер обеспечивает стабильную работу криптографической инфраструктуры, а клиент управляет собственной IT-средой и доступами к ресурсам.

Как ГОСТ VPN помогает бизнесу любого масштаба

ГОСТ VPN применяется в организациях любого размера, однако практические задачи и сценарии использования различаются в зависимости от масштаба бизнеса и инфраструктуры.

Малый бизнес

Для небольших компаний ключевой задачей становится защита удаленного доступа к корпоративным системам.

ГОСТ VPN позволяет подключать сотрудников, работающих из дома или в командировках, к внутренним ресурсам без риска перехвата данных при передаче по открытым сетям. При этом не требуется развертывание сложной собственной инфраструктуры или наличие большого штата специалистов по информационной безопасности.

Централизованное управление доступами упрощает администрирование, а использование сертифицированных средств защиты облегчает взаимодействие с партнерами, которые предъявляют требования к безопасности каналов связи.

Средний бизнес

Для компаний среднего масштаба основной задачей становится объединение распределенных площадок в единую защищенную сеть.

ГОСТ VPN позволяет организовать безопасный обмен данными между офисами, региональными подразделениями и дата-центрами. Это особенно важно при передаче коммерческой тайны, проектной документации, клиентских баз и другой чувствительной информации.

Использование отечественных криптографических алгоритмов и сертифицированных средств защиты снижает регуляторные риски и упрощает работу с государственными и финансовыми организациями.

Крупный бизнес

В крупных компаниях ГОСТ VPN применяется как элемент комплексной системы информационной безопасности.

Технология используется для защиты критически важных процессов, соединения распределенных центров обработки данных, а также для интеграции с государственными информационными системами и инфраструктурами партнеров.

Масштабируемость архитектуры и возможность построения отказоустойчивых схем позволяют использовать ГОСТ VPN в круглосуточных производственных и корпоративных средах с высокими требованиями к доступности.

Чем может помочь Selectel

Мы в Selectel предоставляем ГОСТ VPN как сервис, который позволяет компаниям существенно облегчить внедрение защищенного канала связи на базе отечественного сертифицированного СКЗИ ViPNet. Сервис ориентирован на организации, которым необходима гарантированная безопасность передачи данных и подтвержденное соответствие российским нормативным требованиям.

Наши эксперты берут на себя эксплуатационные и организационные задачи, связанные с работой криптографических шлюзов, а клиент сохраняет контроль над собственной инфраструктурой и схемами взаимодействия.

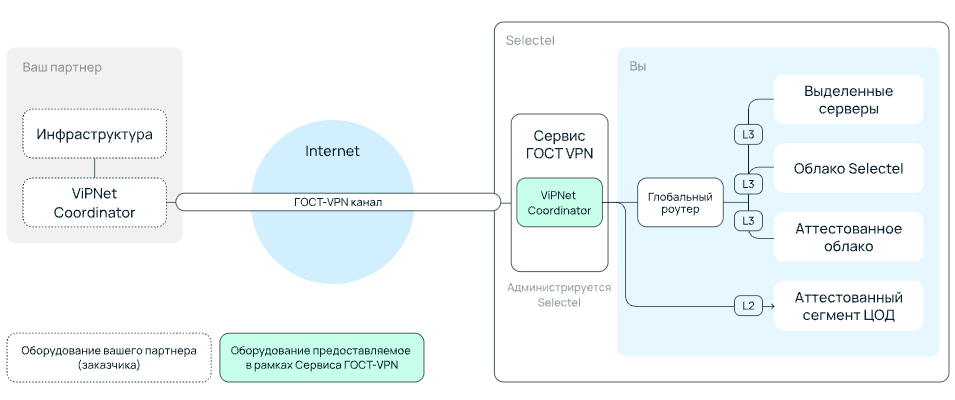

Как работает сервис ГОСТ VPN

В дата-центрах Selectel штатные специалисты разворачивают и эксплуатируют аппаратные криптографические шлюзы ViPNet Coordinator, сертифицированные ФСБ и ФСТЭК.

Инфраструктура клиента — виртуальные машины или физические серверы — подключается к криптографическому шлюзу Selectel по приватной сети уровня L3, что обеспечивает изолированное и безопасное межсетевое взаимодействие.

При необходимости возможно построение канала уровня L2 — например, при размещении оборудования клиента в аттестованном сегменте дата-центра.

Для организации удаленного доступа сотрудников можно использовать ViPNet Client, при котором формируется защищенный канал от рабочего места пользователя до инфраструктуры клиента, размещенной в Selectel.

Эксплуатация сервиса включает:

- мониторинг состояния оборудования;

- обновление программного обеспечения;

- поддержку связности и работоспособности криптографических каналов;

- администрирование шлюзов по согласованным с клиентом регламентам.

В результате клиент получает настроенный и поддерживаемый защищенный канал связи без необходимости самостоятельной закупки и обслуживания криптографического оборудования.

Остановимся чуть подробнее на зонах ответственности провайдера и клиента в случае с сервисом ГОСТ VPN.

Selectel:

- размещает и поддерживает ViPNet Coordinator;

- организует межсетевое соединение и маршрутизацию трафика;

- выполняет обновления ПО и контролирует стабильность канала;

- вносит изменения в конфигурацию по запросу клиента.

Клиент:

- арендует ViPNet Coordinator в дата-центре Selectel;

- настраивает связность сервера или ВМ с координатором;

- обеспечивает готовность своей стороны ViPNet-инфраструктуры к взаимодействию (в том числе стороны третьей компании, если межсетевое взаимодействие будет строиться с ней);

- при удаленном доступе арендует ViPNet Client через партнера Selectel.

Преимущества сервисной модели

- Снижение капитальных затрат, т. к. нет нужды покупать дорогое оборудование — все арендуется у провайдера.

- Экономия времени и ресурсов — не требуется нанимать инженеров для установки и обслуживания криптошлюза: специалисты Selectel настраивают ViPNet Coordinator.

- Соответствие законодательным нормам — оборудование имеет необходимую сертификацию, а технология ГОСТ VPN удовлетворяет требованиям ФСБ России.

- Гибкость и масштабируемость — возможность быстро настроить безопасный канал с одним или несколькими партнерами без длительных закупок и развертываний.

- Удаленная работа. Поддерживается безопасный доступ сотрудников, работающих на территории РФ, через ViPNet Client, что удобно для распределенных или гибридных команд.

- Упрощение тендеров и контрактов. Услугу можно включить в составе комплексного предложения — серверы, ВМ, межсетевые экраны и координаторы. Это удобно для компаний, работающих по госконтрактам или взаимодействующих с требовательными заказчиками.

Вывод

ГОСТ VPN — это практический инструмент защиты сетевого взаимодействия, основанный на российских стандартах криптографии и применении сертифицированных средств защиты информации.

Использование алгоритмов ГОСТ 34.12-2015 («Магма», «Кузнечик») и хеш-функции ГОСТ 34.11-2012 («Стрибог») позволяет обеспечивать конфиденциальность и целостность данных при передаче по недоверенным сетям.

Технология применяется для защиты каналов связи между физическими и облачными ресурсами, филиалами, дата-центрами и удаленными рабочими местами. В зависимости от масштаба и задач организации ГОСТ VPN используется по-разному:

- малый бизнес — для безопасной удаленной работы и доступа к внутренним системам;

- средний бизнес — для объединения распределенных офисов и площадок в единую защищенную сеть;

- крупные организации — для построения масштабируемых инфраструктур с резервированием, сегментацией и централизованным контролем доступа.

Применение ГОСТ VPN позволяет снизить риски утечки данных, повысить управляемость сетевого взаимодействия и упростить выполнение требований информационной безопасности.

Сервисная модель Selectel делает внедрение технологии более доступным: провайдер предоставляет готовую инфраструктуру и берет на себя эксплуатацию криптографических шлюзов, а клиент получает защищенный канал связи без необходимости самостоятельной закупки оборудования и сопровождения криптосредств.