Новая услуга: защита от DDoS-атак

С 1 июня мы оказываем новую услугу по защите от DDoS-атак. Она предназначена для пользователей услуг “Выделенный сервер” и “Размещение сервера”, а также для клиентов, арендующих серверные стойки. О том, как будет обеспечиваться защита, мы подробно расскажем в этой статье.

С 1 июня мы оказываем новую услугу по защите от DDoS-атак. Она предназначена для пользователей услуг «Выделенный сервер» и «Размещение сервера», а также для клиентов, арендующих серверные стойки.

О том, как будет обеспечиваться защита, мы подробно расскажем в этой статье.

DDoS-атаки: краткая справка

Аббревиатура DDoS означает Distributed Denial of Service — распределённая атака на отказ в обслуживании. DDoS-атакой называется нарушение функционирования атакуемой машины путём отправки на неё запросов с многочисленных хостов.

Как правило, DDoS-атаки осуществляются через ботнет — сеть компьютеров, на которых установлено вредоносное ПО (это называется зомбификацией).

Некоторые виды атак могут осуществляться и без ботнета (например, UDP-флуд).

По цели все DDoS-атаки можно разделить на следующие группы:

- Атаки, целью которых является перегрузка полосы пропускания. Примерами атак этого типа могут служить уже упоминавшийся выше UDP-флуд, ICMP-флуд (он же пинг-флуд), и другие практики рассылки пакетов, которые не запрашивались. Сила таких атак измеряется в гигабитах в секунду. Она постоянно увеличивается и сейчас может составлять до 100 и более гигабит в секунду.

- Атаки на уровне протоколов. Как и следует из названия, атаки этого типа используют ограничения и уязвимости различных сетевых протоколов. Они «бомбардируют» сервер паразитными пакетами,и он становится неспособным обработать запросы легальных пользователей. В качестве примера можно привести SYN-flood, teardropи другие атаки, нарушающие нормальное движение пакетов внутри протокола на разных стадиях.

- Атаки на уровне приложений нарушают нормальное функционирование системы, используя уязвимости и слабые места приложений и операционных систем.

Более подробно на вопросах классификации DDoS-атак мы останавливаться не будем — заинтересованный читатель без труда может найти в Интернете многочисленные материалы по этой тематике. Гораздо больший интерес для нас представляют существующие методики защиты от DDoS. Их мы рассмотрим ниже.

Методы защиты от DDoS

Методы защиты от DDoS-атак подразделяются на две большие группы: методы предупреждения и методы реагирования.

Для предотвращения DDoS-атак обычно используются аппаратные методы защиты периметра сети — файервол в сочетании с системой обнаружения вторжений (Intrusion Detection Systems, IDS). Однако защиты в строгом смысле этого слова они не обеспечивают.

DDoS-атаку вполне возможно организовать и в рамках разрешённых файерволом пакетов. Что касается IDS, то они обычно работают в рамках сигнатурного и статистического анализа, сравнивая входящие пакеты с существующими шаблонами трафика. Если атака осуществляется путём рассылки обычных сетевых пакетов, которые по отдельности вредоносными не являются, не все IDS смогут её обнаружить.

Кроме того, и файерволы, и IDS зачастую являются устройствами с контролем сессий, поэтому сами могут стать объектом атаки.

Эффективным средством минимизации простоя при DDoS-атаках является многократное резервирование — организация кластеров из серверов, размещённых в разных дата-центрах и подключенных к разным каналам связи. Если один из компонентов такой системы будет выйдет из строя, клиенты будут перенаправлены к работающим серверам. Этот метод имеет только один недостаток: построение распределённого кластера с многократным резервированием требует очень больших финансовых затрат.

Методы реагирования используются в ситуации, когда атака уже началась и её нужно остановить (или, по крайней мере, минимизировать её последствия).

Если целью атаки является единичная машина, то можно просто сменить её IP-адрес. Новый адрес затем можно давать лишь самым надёжным внешним пользователям. Такое решение вряд ли можно назвать идеальным, но оно вполне действенно.

В некоторых случаях помогают методики фильтрации. Проанализировав вредоносный трафик, можно обнаружить в нём определённую сигнатуру. На основе результатов анализа можно строить ACL маршрутизатора или правила файервола.

Кроме того, большая часть атакующего трафика часто поступает от конкретного провайдера или магистрального маршрутизатора. В такой ситуации возможным решением является блокировка направления, из которого поступает сомнительный трафик (следует, однако, учесть, что легитимный трафик в этом случае тоже будет заблокирован).

Если ни один из перечисленнных выше методов не помогает и ничего сделать больше нельзя, используется так называемый блэкхолинг — перенаправление трафика на несуществующий интерфейс (в «чёрную дыру»). Как правило, это приводит к тому, что атакуемый сервер в течение некоторого времени является недоступным из внешней сети. Уже по этой причине блэкхолинг вряд ли можно назвать полноценным способом защиты: по сути он лишь помогает организаторам атаки быстрее достигнуть свой цели — сделать атакуемый ресурс недоступным.

В последние годы широкое распространение получили комплексные программно-аппаратные решения для защиты от DDoS. Их преимущество заключается в том, что они могут не пропускать вредоносный трафик, не создавая при этом проблем с доступностью атакуемого сервиса для легитимных пользователей. На рынке представлены программно-аппаратные комплексы для защиты от DDoS от компаний Cisco, Arbor Networks, F5, Juniper и других.

На базе специализированного программно-аппаратного комплекса реализована и наша услуга защиты от DDoS. Она оказывается совместно с нашими партнёрами — компанией Servicepipe .

Система защиты от DDoS

Используемая система защиты от DDoS включает не один, а несколько программно-аппаратных комплексов, в том числе Arbor Pravail и F5. Очистка и анализ трафика осуществляются непосредственно в сети при помощи специализированных программных инструментов.

Эта система обеспечивает защиту от следующих видов атак:

- TCP-флуд;

- SYN-флуд;

- нелигитимные комбинации TCP-флагов;

- атаки на TCP-сессии типа TCP Idle, Slow TCP и другие;

- атаки на HTTP-сессии (Slowloris, Pyloris и т.п.);

- HTTP-флуд;

- DNS-флуд;

- DNS Cache Poisoning;

- UDP-флуд;

- ICMP-флуд;

- атаки IP-, TCP и UDP-фрагментами;

- атаки на VoIP и SIP.

В случае обнаружения атак могут быть использованы следующие противомеры:

- Invalid packet List — фильтрация пакетов, не соответствующих RFC;

- создание чёрных и белых список IPv4- и IPv6-адресов;

- GeoIP Filter Lists — фильтрация трафика по странам (блокирует трафик из стран, откуда приходит наибольшее число DDoS-атак).

GeoIP Policing — полисинг трафика по странам (мониторинг входящего трафика и ограничение трафика из стран, откуда приходит наибольшее количество DDoS-атак); - Flexible Zombie Detection — выявление зомби и создание профилей легитимного трафика;

- TCP SYN Authentication — противодействие TCP-флудам посредством аутентификации клиента;

- DNS Authentication — противодействие DNS-флудам посредством аутентификации клиента;

- DNS Scoping — валидация DNS-запросов с помощью регулярных выражений;

- DNS Malformed — проверка DNS-запросов на соответствие RFC;

- DNS Rate Limiting — ограничение количества DNS-запросов с одного IP-адреса (подойдёт лишь для ресурсов с небольшой посещаемостью: в нашей стране провайдерами очень часто используется NAT. Вполне типичным является случай, когда «серая» подсеть /16 выходит в Интернет через один IP, и все DNS-запросы идут с одного адреса);

- DNS NXDomain Rate Limiting — валидация DNS-ответов. Эта противомера предназначена для атак, при которых кэш DNS-серверов переполняется невалидными записями; она направлена на отслеживание запросов с несуществующим DNS-именем;

- DNS Regular Expression — фильтрация DNS-запросов по регулярным выражениям;

- TCP Connection Reset — предотвращение слишком долгих TCP-соединений;

- Payload Regular Expression — фильтрация трафика посредством регулярного выражения применительно к Payload- пакетам;

- HTTP Malformed — блокирование HTTP-трафика, не соответствующего RFC;

- HTTP Rate Limiting — ограничение количества HTTP-запросов с одного IP-адреса;

- HTTP Scoping — валидация HTTP-запросов с помощью регулярных выражений;

- SSL Negotiation — блокирование SSL-трафика, не соответствующего RFC;

- AIF and HTTP/URL Regular Expression — наложение сигнатур AIF на исследуемый трафик;

- SIP Malformed — блокирование SIP-трафика, не соответствующего RFC;

- SIP Request Limiting — ограничение количества SIP-запросов с одного IP-адреса.

Как это работает

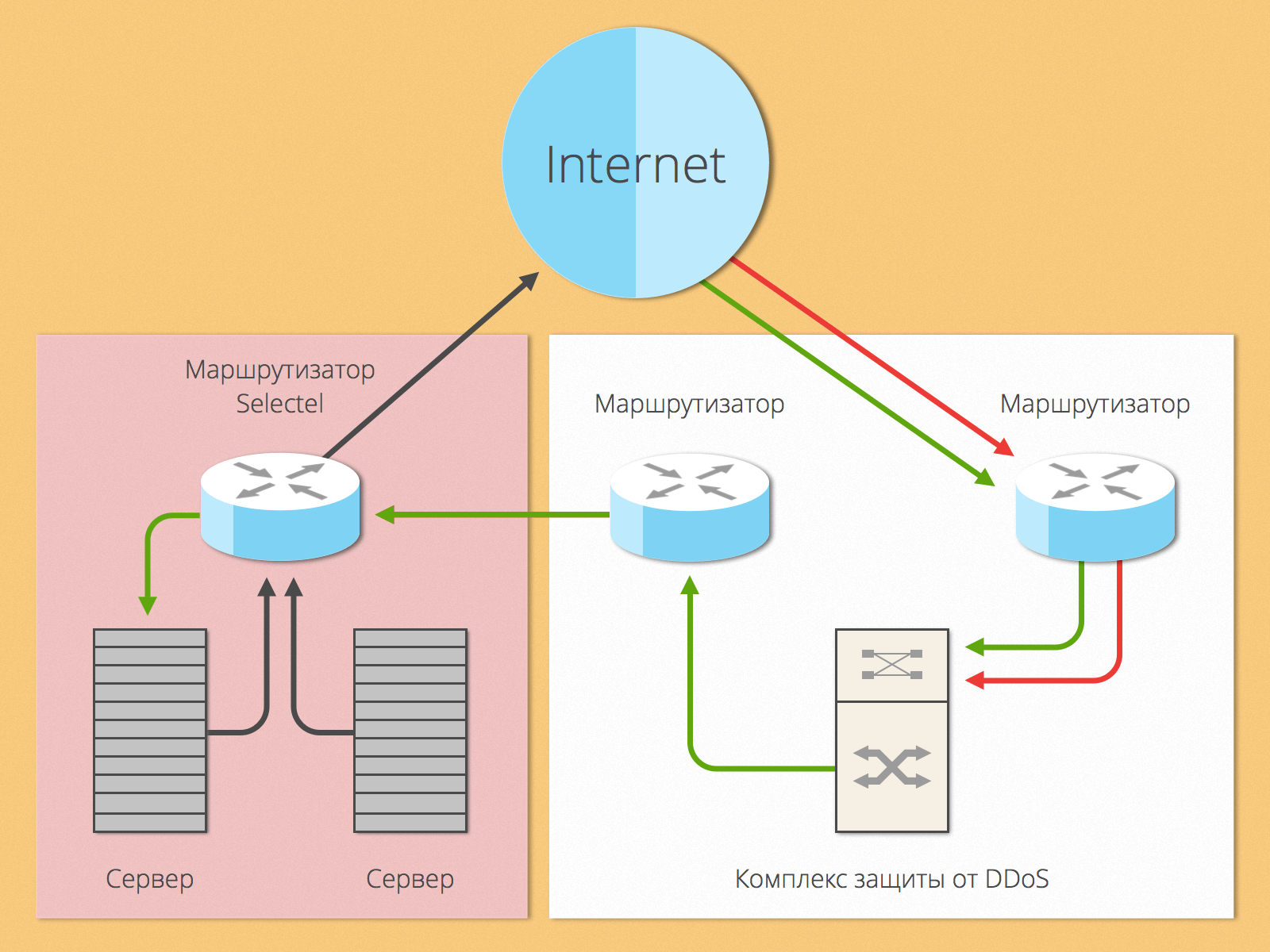

Клиентам, заказывающим услугу защиты от DDoS, мы предоставляем защищённые IP-адреса (один адрес входит в базовый тариф, дополнительные адреса можно заказать через панель управления). Также мы выделяем специальную полосу для защищённого трафика. Трафик из Интернета идёт на защищённые адреса через сеть наших партнёров, где и проходит процедуру очистки.

Весь нелегитимный трафик отбрасывается на сети партнёра. Клиентам поступает только очищенный трафик. Исходящий трафик при этом попадает в интернет через инфраструктуру Selectel.

Маршрут движения очищенного трафика показан на следующей схеме:

Преимущества

В числе преимуществ нашей системы защиты от DDoS нужно в первую очередь выделить следующие:

- быстрое подключение: полная настройка защиты от DDoS занимает 1 — 2 рабочих дня;

- доступные цены и прозрачная схема тарификации: оплате подлежит только входящий очищенный трафик;

- отсутствие необходимости сложной настройки на стороне клиента: достаточно просто прописать защищённый IP-адрес алиасом или на loopback-интерфейс;

Услуга уже доступна для заказа в панели управления (раздел «Услуги сети»).

При заказе вам нужно будет заполнить специальный опросник и указать следующее:

- основную цель использования сервера;

- количество IP-адресов, которые необходимо защитить;

- желаемые меры по защите от DDoS.

На основе представленной информации мы выстроим оптимальную стратегию защиты с учётом специфики конкретных проектов.

Для самых популярных вариантов использования сервера (веб-сервер, сервер приложений, DNS-сервер) мы подготовили специальные шаблоны защиты, подходящие для большинства клиентов.

«Защита от DDoS» — услуга новая, и для её дальнейшего развития нам очень важно получать обратную связь от клиентов. Будем признательны за любые замечания, предложения и пожелания. Наиболее интересные идеи мы постараемся учесть в дальнейшей работе.